Der Begriff DDoS pfeift vorbei, wenn Cyber-Aktivismus den Kopf massiert. Diese Art von Angriffen macht aus verschiedenen Gründen internationale Schlagzeilen. Die Probleme, die diese DDoS-Angriffe auslösen, sind oft kontrovers oder hochpolitisch. Da eine große Anzahl von normalen Benutzern von den Angriffen betroffen ist, ist es ein Problem, das mit den Leuten spielt.

Der Begriff DDoS pfeift vorbei, wenn Cyber-Aktivismus den Kopf massiert. Diese Art von Angriffen macht aus verschiedenen Gründen internationale Schlagzeilen. Die Probleme, die diese DDoS-Angriffe auslösen, sind oft kontrovers oder hochpolitisch. Da eine große Anzahl von normalen Benutzern von den Angriffen betroffen ist, ist es ein Problem, das mit den Leuten spielt.

Vielleicht am wichtigsten ist, dass viele Leute nicht wissen, was einen DDoS-Angriff ausmacht. Trotz der steigenden Häufigkeit können die DDoS-Angriffe, von den Schlagzeilen des Papiers ausgehend, alles Mögliche sein, von digitalem Vandalismus bis hin zu vollwertigem Cyberterrorismus.

Was beinhaltet ein DDoS- oder Distributed Denial of Service-Angriff? Wie funktioniert es und wie wirkt es sich auf das beabsichtigte Ziel und seine Benutzer aus? Dies sind wichtige Fragen, auf die wir uns in diesem Beispiel von MakeUseOf Explains konzentrieren werden .

Denial of Service

Bevor wir uns dem Problem von DDoS- oder Distributed Denial of Service-Angriffen zuwenden, wollen wir uns die größere Gruppe von Denial-of-Service- Problemen (DoS) ansehen.

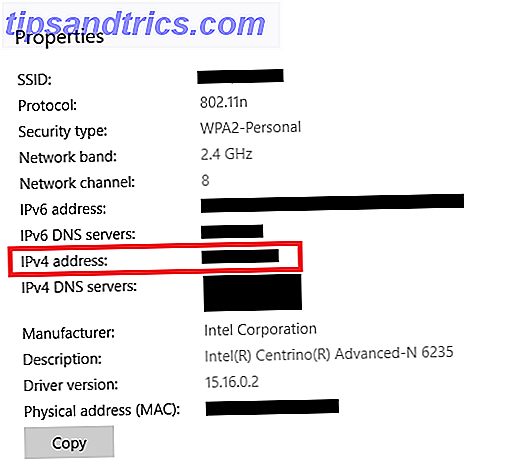

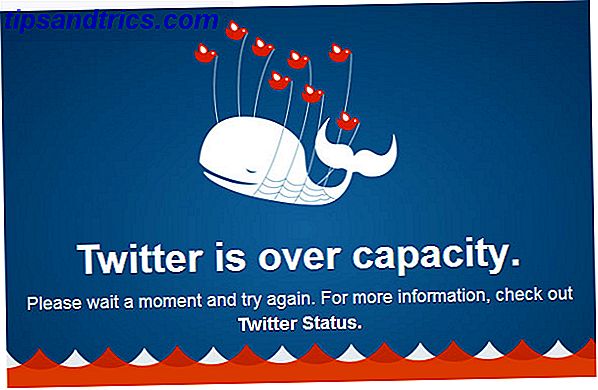

Denial of Service ist ein weites Problem. Kurz gesagt, eine Website erfährt DoS-Probleme, wenn sie ihre regulären Benutzer nicht mehr bedienen kann. Wenn zu viele Leute zu Twitter strömen, taucht der Fail Whale auf und zeigt an, dass die Website die maximale Kapazität erreicht und überschritten hat. Im Wesentlichen erfährt Twitter DoS.

Meistens werden diese Probleme ohne böswillige Absicht ausgelöst. Eine große Website verlinkt auf eine kleine Website, die nicht für das gleiche Verkehrsaufkommen ausgelegt ist.

Ein Denial-of-Service-Angriff weist auf eine böswillige Absicht hin. Der Angreifer gibt sich Mühe, DoS-Probleme zu initiieren. Die hier verwendeten Techniken variieren stark - ein DoS-Angriff bezieht sich auf das beabsichtigte Ergebnis des Angriffs und nicht auf die Art und Weise, wie es ausgeführt wird. Im Allgemeinen kann das System durch die Auslagerung der Ressourcen des Systems für seine normalen Benutzer nicht verfügbar gemacht werden, was letztendlich sogar das System zum Absturz bringt und es komplett zum Absturz bringt.

Verteilte (DDoS) Angriffe

Der Unterschied zwischen Distributed Denial of Service (DDoS) und regulären DoS-Angriffen ist der Umfang des Angriffs. Wenn ein DoS von einem einzelnen Angreifer mit einem einzigen System ausgeführt wird, wird ein Distributed Attack über mehrere angreifende Systeme hinweg ausgeführt.

Freiwillig teilnehmende Agenten

Manchmal schließen sich mehrere Angreifer an, die sich bereitwillig an dem Angriff beteiligen. Auf jedem System ist Software installiert, die für Stresstest-Systeme oder Software verwendet wird, die speziell dafür entwickelt wurde, Havarie zu zerstören. Damit der Angriff funktioniert, muss er koordiniert werden. Koordiniert durch IRC-Chatrooms, Foren oder sogar Twitter-Feeds werfen sich die Angreifer massenweise auf ein einzelnes Ziel und versuchen, es mit Aktivitäten zu überschwemmen, um die Nutzung zu stören oder das System zum Absturz zu bringen.

Als PayPal, Visa und MasterCard gegen Ende des Jahres 2010 anfingen, WikiLeaks zu boykottieren, führten WikiLeaks-Unterstützer einen koordinierten DDoS-Prozess durch, bei dem sie die Homepage mehrerer Websites temporär löschten. Ähnliche Angriffe haben andere Banken und sogar nationale Sicherheitsbehörden angegriffen.

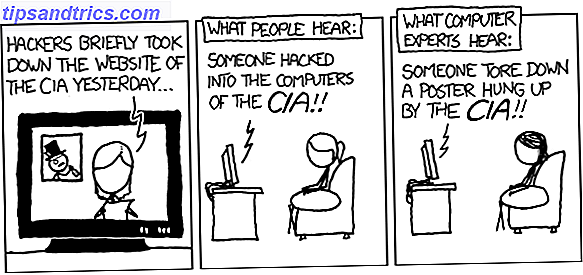

Was hier zu beachten ist, ist, dass die Storefront der Website überflutet und abgestürzt ist, während die internen Netzwerke der Bank und der Sicherheitsdienste normalerweise unberührt bleiben, wie in XKCD Comic 932, oben gezeigt, erklärt.

Zombie-Systeme oder Botnetze

Ein Distributed Denial of Service-Angriff erfordert mehrere Angriffssysteme. Es erfordert normalerweise nicht mehrere Angreifer. Oft werden groß angelegte Angriffe nicht über den eigenen Computer des Angreifers, sondern über eine große Anzahl infizierter Zombiesysteme ausgeführt. Angreifer können eine Zero-Day-Schwachstelle ausnutzen. Was ist eine Zero-Day-Schwachstelle? [MakeUseOf Explains] Was ist eine Zero-Day-Schwachstelle? [MakeUseOf erklärt] Lesen Sie mehr und verwenden Sie einen Wurm oder ein trojanisches Pferd Was ist eine Zero-Day-Schwachstelle? [MakeUseOf Explains] Was ist eine Zero-Day-Schwachstelle? [MakeUseOf erklärt] Lesen Sie mehr, um die Kontrolle über eine große Anzahl kompromittierter Systeme zu erlangen. Der Angreifer verwendet dann diese infizierten Systeme, um einen Angriff gegen sein Ziel zu starten. Infizierte Systeme, die auf diese Weise verwendet werden, werden oft als Bots oder Zombiesysteme bezeichnet . Eine Sammlung von Bots wird als Botnet bezeichnet .

Obwohl die Website, auf die der DDoS-Angriff abzielt, üblicherweise als einziges Opfer dargestellt wird, sind Benutzer mit infizierten Systemen, die Teil des Botnets sind, in ähnlicher Weise betroffen. Nicht nur ihre Computer werden in illegalen Angriffen eingesetzt, auch die Ressourcen ihrer Computer und Internetverbindungen werden vom Botnet verbraucht.

Angriffstypen

Wie bereits erwähnt, gibt eine DDoS-Attacke nur die Absicht des Angriffs an - ein System seiner Ressourcen zu berauben und es unfähig zu machen, seinen beabsichtigten Dienst auszuführen. Es gibt mehrere Möglichkeiten, dieses Ziel zu erreichen. Der Angreifer kann die Ressourcen des Systems beschä- digen oder sogar das System über den Rand drängen und zum Absturz bringen. In schweren Fällen verursacht ein permanenter Denial-of-Service (PDoS) -Angriff, auch bekannt als " Phlashing", so viel Schaden an seinem Ziel, dass Hardware-Komponenten vollständig ersetzt werden müssen, bevor der normale Betrieb wieder aufgenommen werden kann.

Wir werden uns zwei wichtige Angriffsmethoden ansehen. Diese Liste ist keineswegs umfassend. Eine größere Liste finden Sie in Wikipedia's DoS-Artikel.

ICMP-Flut

Das ICMP (oder Internet Control Message Protocol, aber das ist weniger wichtig) ist ein integraler Bestandteil des Internetprotokolls. Ein ICMP-Flood-Angriff wird ausgeführt, indem ein Netzwerk mit Netzwerkpaketen beschossen wird, die Ressourcen verbrauchen und abstürzen. Eine Art von Angriff ist ein Ping-Flood, ein einfacher DoS-Angriff, bei dem der Angreifer sein Ziel effektiv mit "Ping" -Paketen überwältigt. Die Idee dahinter ist, dass die Bandbreite des Angreifers größer ist als die des Ziels.

Ein Schlumpfangriff ist eine intelligentere Art des ICMP-Floodings. Bei einigen Netzwerken können Netzwerk-Clients Nachrichten an alle anderen Clients senden, indem sie sie an eine einzige Broadcast-Adresse senden. Ein Smurf-Angriff zielt auf diese Broadcast-Adresse und lässt seine Pakete so aussehen, als kämen sie aus dem Ziel. Das Ziel sendet diese Pakete an alle Netzwerk-Clients und dient somit als Verstärker für den Angriff.

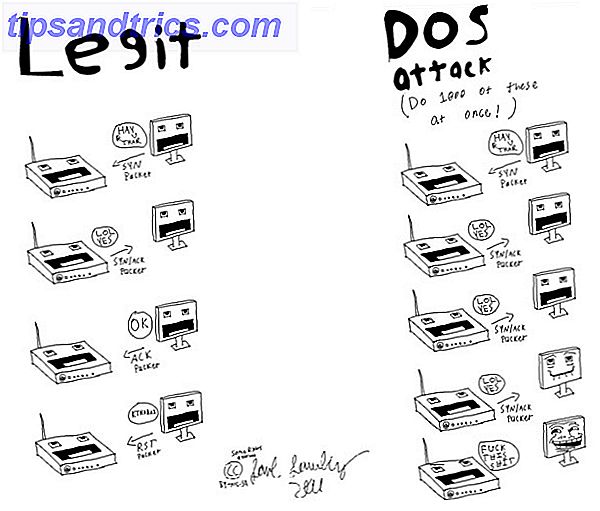

(S) SYN-Flut

A (S) SYN Flood beruht auf den wesentlichen Arbeitsprinzipien der Netzwerkkommunikation. Während des normalen Betriebs startet ein Client die Kommunikation, indem er dem Server ein TCP / SYN-Paket sendet, das im Wesentlichen dem Server mitteilt, dass er kommunizieren möchte. Nach Erhalt des Pakets erstellt der Server eine Verbindung zur Kommunikation mit dem Client und sendet eine Bestätigung und eine Referenz an den Kommunikationskanal zurück.

Der Client sendet der Reihe nach eine Bestätigung und beginnt seine Kommunikation mit dem Server. Wenn der Client jedoch mit dieser zweiten Bestätigung nicht antwortet, nimmt der Server an, dass er nicht richtig angekommen ist (wie es oft passiert) und sendet ihn erneut.

Ein (S) SYN Flood missbraucht diese Mechanik, indem er unzählige TCP / SYN-Pakete versendet (jedes mit einer anderen, falschen Herkunft). Jedes Paket fordert den Server auf, eine Verbindung zu erstellen und weiterhin Bestätigungen zu senden. In kurzer Zeit hat der Server seine eigenen Ressourcen mit halboffenen Verbindungen verbraucht. Dieses Prinzip wird im obigen Comic illustriert, gezeichnet und gepostet von Redditors Ähnlichkeit.

Wie oben erläutert, sind DDoS-Angriffe vielfältig, haben aber einen einzigen Zweck: (Vorübergehend), dass die authentischen Benutzer das Zielsystem nicht verwenden. Stimmen diese mit Ihren anfänglichen Ideen zu DDoS-Angriffen überein? Lass es uns im Kommentarbereich wissen.

Bildnachweis: Shutterstock