Es ist eine schlechte Zeit, ein Verizon-Kunde zu sein. Der Telekommunikations-Titan wurde erwischt, wie er "Perma-Cookies" in den Netzwerkverkehr seiner Kunden injiziert hat. Dieser datenschutzunfreundliche Schritt könnte dazu führen, dass die Surfaktivitäten von Verizon-Abonnenten von Dritten genau im Internet verfolgt werden. Und sie können wenig dagegen tun.

Der Angriff funktioniert, indem HTTP-Verkehr so modifiziert wird, dass er ein Element enthält, das einen Benutzer eindeutig identifiziert. Diese wird dann über die mobile Datenverbindung an jede unverschlüsselte Website übertragen.

Benutzer haben nicht die Möglichkeit, diese perma-Cookies zu deaktivieren. Darüber hinaus wird weder das Löschen der Browser-Cookies noch das Surfen in einem privaten Browsermodus die Verfolgung des Benutzers verhindern.

In einem Blogpost äußerte die Electronic Frontier Foundation (EFF) erhebliche Bedenken hinsichtlich dieser Perma-Cookies, die sie als "erschreckend unsicher" und "gefährlich für die Privatsphäre" bezeichneten und Verizon aufforderten, sofort die Einführung von Tracking-Metadaten zu beenden Netzwerktraffic.

Im Gespräch mit MakeUseOf sagte EFF-Vorstandsmitglied Michael Geist: "Jüngste Berichte von ISPs, die die E-Mail-Verschlüsselung entfernen oder ihre Benutzer nachverfolgen möchten, verbessern die Datenschutzbedenken im Zusammenhang mit Online-Aktivitäten. In Ermangelung strenger Datenschutzgesetze müssen Benutzer häufig Maßnahmen ergreifen, indem sie aktiv datenschutzfreundliche Technologien einsetzen. "

Sie können herausfinden, ob Sie gefährdet sind, indem Sie lessonslearned.org/sniff oder amigebingtracked.com besuchen. Aber wie funktioniert die Tracking-Technologie von Verizon, und gibt es andere Möglichkeiten, wie Ihr ISP Ihren Datenverkehr beeinträchtigt, der Ihre Privatsphäre beeinträchtigen könnte?

Wie Verizons Perma-Cookies funktionieren

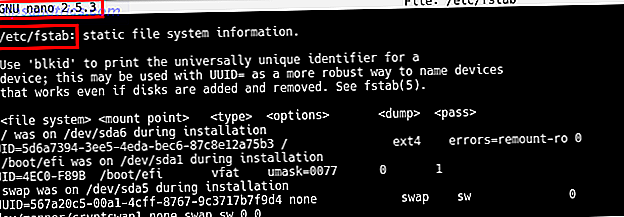

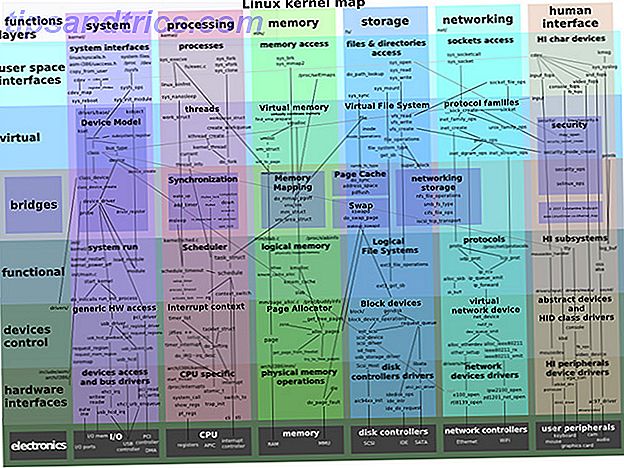

Das Hypertext Transfer Protocol ist der Eckpfeiler des Internets. Eine Komponente dieses Protokolls ist "HTTP Headers". Dies sind im Wesentlichen Metadaten, die gesendet werden, wenn Ihr Computer eine Anfrage oder Antwort an einen Remote-Server sendet.

In seiner einfachsten Form enthält dies Informationen über die angeforderte Site und wann die Anfrage gestellt wurde. Sie enthält auch Informationen über den Benutzer, einschließlich der User Agent-Zeichenfolge, die den Browser und das Betriebssystem des Benutzers für die Website identifiziert.

HTTP-Header können jedoch auch andere nicht standardmäßige Informationen enthalten.

Das ist nicht immer so schlimm. Einige Headerfelder werden zum Schutz vor Cross Site Scripting (XSS) -Angriffen verwendet. Was ist Cross-Site Scripting (XSS)? Warum ist es eine Sicherheitsbedrohung? Was ist Cross-Site Scripting (XSS)? Warum ist es eine Sicherheitsbedrohung? Scripting-Schwachstellen sind das größte Sicherheitsproblem für Websites. Studien haben gezeigt, dass sie erschreckend häufig sind - 55% der Websites enthielten 2011 XSS-Sicherheitslücken. Dies geht aus dem letzten Bericht von White Hat Security hervor, der im Juni veröffentlicht wurde. Firefox enthält ein benutzerdefiniertes Feld, das eine Webanwendung anfordert Tracking des Benutzers. Diese sind angemessen und verbessern die Sicherheit und Privatsphäre eines Benutzers. In Verizons Fall verwendeten sie jedoch ein Feld (namens X-UIDH), das einen für den Abonnenten eindeutigen Wert enthielt und wahllos an alle besuchten Websites gesendet wurde.

Es ist wichtig zu betonen, dass diese Perma-Cookies von Verizon nicht auf dem Gerät hinzugefügt werden, das zum Durchsuchen des Internets verwendet wird. Wenn sie es wären, wäre es einfacher, sie zu beheben. Stattdessen wurden die Änderungen auf der Netzwerkschicht innerhalb der Verizon-Infrastruktur vorgenommen. Dies macht den Schutz davor zu einer ernsthaften Herausforderung.

Es ist nicht nur Verizon

Nicht nur Verizon wurde erwischt, als sie sich in den Verkehr ihrer Kunden einmischte. Ein vor kurzem veröffentlichter Bericht schlug vor, dass bestimmte amerikanische ISPs die E-Mail-Verschlüsselung ihrer Benutzer aktiv stören.

Gemäß den Vorwürfen (die vor der Federal Communications Commission erhoben wurden) fangen diese (nicht namentlich genannten) ISPs den E-Mail-Verkehr ab und entfernen eine entscheidende Sicherheitsflagge, die verwendet wird, um eine verschlüsselte Verbindung zwischen Client und Server herzustellen.

Es ist erwähnenswert, dass dies nicht nur ein amerikanisches Thema ist. Ähnliche Vorwürfe wurden auch bei den beiden größten ISPs in Thailand erhoben, die Verbindungen zwischen Gmail und Yahoo Mail abfangen sollen.

Wenn ein E-Mail-Client 5 der besten Desktop-E-Mail-Clients, die keinen Cent kosten 5 der besten Desktop-E-Mail-Clients, die keinen Cent kosten Sie benötigen einen Desktop-E-Mail-Client, um eingehende E-Mails zu verarbeiten? Wir zeigen Ihnen die besten Desktop-E-Mail-Clients, die Sie kostenlos erhalten können. Read More versucht, E-Mails von einem Mail-Server abzurufen, stellt eine Verbindung auf Port 25 her und sendet ein STARTTLS-Flag. Dies weist den Server an, eine verschlüsselte Verbindung zu erstellen. Sobald dies eingerichtet wurde, sendet der Client Authentifizierungsdetails an den Server, der daraufhin durch Senden von E-Mails an den Client antwortet.

Was passiert also, wenn das STARTTLS-Flag entfernt wird? Nun, anstatt die Verbindung zu verweigern, läuft der Server normal weiter, aber ohne die Verschlüsselung. Wie Sie sich vorstellen können, ist dies ein großes Sicherheitsproblem, da sowohl Nachrichten als auch Authentifizierungsinformationen im Klartext übertragen werden und daher von jedem im Netzwerk mit einem Paket-Sniffer abgehört werden können.

Es ist zutiefst beunruhigend zu sehen, wie Kavalier gewisse ISPs sind, wenn es um die Sicherheit und Privatsphäre ihrer Benutzer geht. In diesem Sinne lohnt es sich zu fragen, wie Sie sich gegen ISPs schützen können, die sich in Ihren E-Mail- und Internetverkehr einmischen.

Um sicher zu bleiben, verwenden Sie ein VPN

Für beide Sicherheitsbedrohungen gibt es eine einfache Lösung.

Benutze einfach ein VPN. Ein virtuelles privates Netzwerk erstellt eine sichere Verbindung zwischen einem Remote-Server, durch den der gesamte Netzwerkverkehr geleitet wird. Sei das E-Mail, Web oder anders.

Kurz gesagt, es würde alle Informationen in einem verschlüsselten Tunnel einkapseln. Jeder Vermittler wäre nicht in der Lage zu sagen, was übertragen wird oder welche Art von Netzwerkverkehr es ist. Daher wird es für Verizon unmöglich, die HTTP-Header zu identifizieren und ihre benutzerdefinierten Felder hinzuzufügen.

In ähnlicher Weise wird es auch unmöglich, festzustellen, wann der Computer eine Verbindung zu einem E-Mail-Server herstellt, wodurch verhindert wird, dass ein ISP das STARTTLS-Flag entfernt, das zum Erstellen einer verschlüsselten E-Mail-Verbindung erforderlich ist.

Es gibt viele Optionen zur Auswahl, aber SurfEasy gefällt uns bei MakeUseOf.

SurfEasy ist ein in Kanada ansässiges VPN-Unternehmen mit Endpunkten auf der ganzen Welt. Sie ermöglichen es Ihnen, anonym zu bleiben und gegen jeden geschützt zu sein, der auf Ihrem Netzwerkverkehr herumschnüffelt. Ein kostenloses Konto ermöglicht 500 Megabyte Traffic auf bis zu fünf Geräten, und Sie können zusätzliche Daten sammeln, indem Sie Freunde einladen, sich mit einem zweiten Gerät verbinden oder einfach nur das Produkt verwenden. Ein Jahresabonnement ihres Premium-Total-VPN-Plans entfernt die Verkehrsbeschränkung und kostet $ 49, 99 (sie akzeptieren gängige Kreditkarten, PayPal und Bitcoin).

Wir haben zehn 1-Jahres SurfEasy Total VPN Pläne zu verschenken, plus ein BlackBerry Z10.

Wie gewinne ich einen einjährigen SurfEasy Total VPN-Plan?

SurfEasy + BlackBerry Z10

Der Gewinner wird nach dem Zufallsprinzip ausgewählt und per E-Mail informiert. Sehen Sie sich die Liste der Gewinner hier an.

Ein besonderes Vergnügen!

Ab sofort bis zum 2. Dezember bietet SurfEasy seinen Premium Total VPN-Plan mit einem unglaublichen Rabatt von 50%. Verwenden Sie einfach den Code MAKEUSE50 an der Kasse, um die Preise zu halbieren .

![Zwei Möglichkeiten, wie Ihr ISP Sie ausspioniert und wie Sie sicher sind [10 x SurfEasy Total VPN + BlackBerry Z10 Giveaway] BlackFriday](http://www.tipsandtrics.com/img/internet/143/two-ways-your-isp-is-spying-you-4.jpg)

Fotonachweis: Google Mail-Startseite, Verizon-Startseite, Internet-Cookies, E-Mail-Menü