Android-Telefone, Linux-Desktops und -Server haben alle eine gemeinsame Herkunft. Sie basieren alle auf einem gemeinsamen Kernel und teilen gemeinsame Dienstprogramme und Komponenten. Wenn in diesen Bereichen eine Sicherheitslücke gefunden wird, ist die Ansteckung massiv und Hunderte von Millionen von Computern und mobilen Geräten werden zwangsläufig betroffen sein.

Eine kürzlich entdeckte Schwachstelle (CVE-2016-0728) im Linux-Kernel ist ein erstaunliches Beispiel dafür. Es nutzt einen Fehler im Betriebssystem-Schlüsselbund und würde jedem nicht privilegierten Angreifer oder Benutzer den Root-Zugriff auf das fragliche System ermöglichen. Hier ist, wie es funktioniert und worauf Sie achten müssen.

Diese Sicherheitsanfälligkeit verstehen

Diese Sicherheitslücke wurde von Perception Point entdeckt, einem großen Beratungsunternehmen für Informationssicherheit in Tel Aviv. Der Fehler wurde vor etwa drei Jahren mit der Veröffentlichung des Linux-Kernels eingeführt. Der Linux-Kernel: Eine Erklärung in Laymans Begriffen Der Linux-Kernel: Eine Erklärung in Laien-Begriffen Es gibt nur eine Sache, die Linux-Distributionen gemeinsam haben: die Linux Kernel. Aber obwohl oft darüber gesprochen wird, wissen viele Leute nicht genau, was es tut. Lesen Sie mehr Version 3.8. Perception Point schätzt, dass etwa zwei Drittel der Android-Geräte und eine nicht bekannte Anzahl von Linux-Desktops und -Servern (wahrscheinlich im zweistelligen Millionenbereich) anfällig sind.

Wie bereits erwähnt, befindet sich dieser Fehler im OS-Schlüsselring. Dies ist die in Linux verwendete Komponente, mit der Treiber Sicherheitsdaten zwischenspeichern können, z. B. Verschlüsselungsschlüssel und Authentifizierungstoken. Die auf dem Betriebssystemschlüssel gespeicherten Daten sollten nicht für andere Anwendungen zugänglich sein.

Der Exploit selbst nutzt einen Fehler bei der Speicherverwaltung im Betriebssystemschlüsselring. Durch einen Pufferüberlauf können die Angreifer das Betriebssystem veranlassen, einen beliebigen Shellcode auszuführen, der als Root ausgeführt wird.

Es wird erwartet, dass die Mehrheit der Linux-Distributionen Anfang nächster Woche Korrekturen herausbringen wird. Wenn Sie jedoch über einen modernen Intel-Prozessor (Broadwell oder höher) verfügen, sollten SMAP (Supervisory Mode Access Prevention) und SMEP (Supervisory Mode Execution Prevention) aktiviert sein, um den Schaden zu begrenzen, den diese Sicherheitsanfälligkeit verursachen kann.

Unterdessen sollte SELinux, wenn Sie auf Android sind, ebenfalls den Trick machen. Es lohnt sich, darauf hinzuweisen, dass Google die von dieser Sicherheitsanfälligkeit ausgehenden Risiken vehement heruntergespielt hat. In einer Erklärung sagten sie, dass alle Geräte, auf denen Android 5.0 Lollipop und höher läuft, durch SELinux geschützt sind und die meisten älteren Geräte (mit Android 4.4 KitKat und früher) nicht den anfälligen Code enthalten, der in Version 3.8 des Linux-Kernels eingeführt wurde .

Das Android Security Team beschwerte sich darüber hinaus, dass ihnen nicht mitgeteilt wurde, einen Patch zu veröffentlichen. Im Wesentlichen sagten sie, dass der Wahrnehmungspunkt keine verantwortliche Offenlegung ausführte. Vollständige oder Verantwortliche Offenlegung: Wie Sicherheitslücken offengelegt werden Vollständige oder Verantwortliche Offenlegung: Wie Sicherheitslücken offengelegt werden Sicherheitslücken in populären Softwarepaketen werden ständig entdeckt, aber wie sind sie an Entwickler berichtet und wie erfahren Hacker, welche Schwachstellen sie ausnutzen können? Weiterlesen .

Im Wesentlichen sagen sie nicht, dass es kein Problem gibt, aber dass es einen viel kleineren Anteil an Android-Geräten betrifft, wie zuvor von Perception Point behauptet. Trotzdem geben sie eine Lösung heraus, die, wenn sie veröffentlicht wird, diese klaffende Schwachstelle ein für alle Mal schließen sollte.

Überprüfen Sie Ihr Privileg

Eines der grundlegendsten Prinzipien der Computersicherheit lässt sich kurz und bündig zusammenfassen: Nicht alle Benutzer sollten jederzeit in der Lage sein, alle Dinge zu tun .

Wenn ein Benutzer dauerhaft als root oder als Administrator angemeldet ist, ist es für eine Malware oder einen entfernten Angreifer wesentlich einfacher, erheblichen Schaden anzurichten. Aus diesem Grund sind die meisten Benutzer und Anwendungen in einem eingeschränkten Modus mit eingeschränkten Berechtigungen vorhanden. Wenn sie etwas tun wollen, das dem Computer schaden könnte - zum Beispiel ein neues Programm installieren oder eine wichtige Konfigurationsdatei ändern -, müssen sie zuerst ihre Rechte erhöhen. Dieses Konzept ist universell und kann von praktisch jedem Betriebssystem gefunden werden.

Angenommen, jemand ist an einem Linux- oder Mac-Computer mit einem Administratorkonto angemeldet und möchte seine Hosts bearbeiten. Bearbeiten der Mac OS X-Hosts-Datei (und warum Sie das möchten) Bearbeiten der Mac OS X-Hosts-Datei (Und Warum möchten Sie?) Die Host-Datei wird von Ihrem Computer zum Zuordnen von Hostnamen zu IP-Adressen verwendet. Durch Hinzufügen oder Entfernen von Zeilen zu Ihrer Hosts-Datei können Sie ändern, wo bestimmte Domänen zeigen, wenn Sie auf sie zugreifen ... Lesen Sie mehr Datei, um einen Hostnamen zu einer lokalen IP-Adresse neu zuordnen. Wenn sie nur versuchen, es sofort mit einem Texteditor zu öffnen, wird das Betriebssystem mit einer Fehlermeldung zurückkommen, die etwas wie "Zugriff verweigert" sagt.

Damit es funktioniert, müssten sie ihre Privilegien erhöhen. Sie können unbegrenzt in den Superuser-Modus wechseln. Was ist SU? Warum ist es wichtig, Linux effektiv zu verwenden? Was ist SU? Warum ist es wichtig, Linux effektiv zu nutzen? Das Linux-SU- oder root-Benutzerkonto ist ein leistungsstarkes Tool, das hilfreich sein kann, wenn es richtig verwendet wird, oder verheerend, wenn es rücksichtslos verwendet wird. Schauen wir uns an, warum Sie bei der Verwendung von SU verantwortlich sein sollten. Lesen Sie mehr, indem Sie "sudo su" ausführen. Dies ist hilfreich, wenn sie über eine unbestimmte Zeit eine Reihe von eingeschränkten Aktionen ausführen. Um diesen Modus zu verlassen und zum normalen Benutzerkonto zurückzukehren, verwenden Sie einfach den Befehl "exit".

Um nur einen Befehl als Super-Benutzer auszuführen, muss dieser Befehl mit "sudo" vorangestellt werden. Am Beispiel der hosts-Datei können Sie sie mit "sudo vim etc / hosts" bearbeiten. Sie werden dann nach Ihrem Passwort gefragt. Wenn das Konto keine Administratorrechte besitzt (dh es handelt sich um ein Standardbenutzerkonto), funktioniert der Befehl nicht.

Auf Android-Geräten verfügen sie über ein grundlegend anderes Berechtigungsmodell, bei dem Anwendungen atomisiert und in Sandboxes unterteilt sind, und Benutzer können nur begrenzte Änderungen vornehmen. Benutzer werden aktiv davon abgehalten, Zugang zum Root zu erhalten. Es ist aus diesem Grund, warum die meisten Carrier und Hersteller (mit HTC unter den Ausnahmen) Wie Sie Ihre erste Generation HTC One Ungewöhnlich Root, wie es ist, gibt es keine speziellen Dienstprogramme, die dies ermöglichen - stattdessen müssen Sie HTC genehmigte Rooting verwenden (http://en.wikipedia.org/wiki/MediaObjects) (http://www.youtube.com/watch?v=d8d0d8d8d8d8d8d8d8d8d8d6d8d6d6d6d6d6d6d6d6d6d6d6d6d6d6d6d6d6d6d8d6d8d8d8d8d8d5d8d

Auch Windows hat ein eigenes System mit erhöhten Rechten. Wenn ein Programm Änderungen am System vornimmt, die erweiterte Berechtigungen erfordern, fordert Windows den Benutzer mit einem UAC-Fenster auf (Benutzerzugriffssteuerung). Dies zeigt das Programm, das erhöhte Berechtigungen anfordert. Wenn der Code eine kryptografische Signatur erhalten hat, wird angezeigt, wer ihn signiert hat, sodass Sie Betrügerprogramme erkennen können. Der Benutzer kann dann wählen, dem Programm die angeforderten Berechtigungen zu geben oder abzulehnen.

Während dieser Prozess ist nicht ohne Fehler (UAC-Fenster werden als eher lästig angesehen Stop Lästige UAC-Eingabeaufforderungen - Erstellen einer Benutzerkontensteuerung Whitelist [Windows] Stoppen Sie störende UAC-Eingabeaufforderungen - So erstellen Sie eine Benutzerkontensteuerung Whitelist [Windows] Seitdem Vista, wir Windows-Benutzer wurden belästigt, abgehört, genervt und müde von der Benutzerkontensteuerung (User Account Control, UAC), die uns mitteilt, dass ein Programm gestartet wird, das wir absichtlich gestartet haben ... Sicher, es hat sich verbessert, ... Read More, und sind in der Regel nur "geklickt" zum Beispiel, es ist eine, die im Allgemeinen funktioniert. Es kann jedoch leicht durch Fehler im Betriebssystem umgangen werden, ähnlich wie bei Perception Point.

Zunehmende Bedrohungen für Linux-Geräte

In den letzten Jahren haben wir eine Flut von Angriffen auf Linux-basierte Betriebssysteme erlebt, die den Servermarkt festigen und den Marktanteil auf dem Desktop erhöhen.

Kürzlich entdeckte Forscher in Russland einen Remote-Access-Trojaner, wie man mit Remote-Access-Trojaner einfach und effektiv umgehen Wie man einfach und effektiv Dealing mit Remote-Access-Trojaner Ratte riechen? Wenn Sie der Meinung sind, dass Sie mit einem Remotezugriffstrojaner infiziert wurden, können Sie ihn leicht entfernen, indem Sie diese einfachen Schritte befolgen. Read More, das entwickelt wurde, um einem Angreifer dabei zu helfen, Benutzer auszuspionieren. Genannt Linux.Ekoms.1, erstellt der Trojaner alle 30 Sekunden einen Screenshot und speichert ihn in einem temporären Ordner als JPEG mit einer anderen Dateierweiterung. Eine weitere Analyse des Trojaners ergab, dass die Entwickler an Funktionen arbeiteten, mit denen Audio aufgezeichnet werden konnte. Diese Dateien werden dann an einen Remote-Server gesendet. Die Angreifer könnten auch Befehle über einen Command-and-Control-Server ausgeben.

Ein anderes Rootkit für Linux - genannt Snakso-A - zielte auf 64-Bit-Linux-Webserver ab und entschlüsselte stillschweigend die Webseiten, die bedient wurden, um einen Malware-bedienenden iFrame zu injizieren.

Dann gibt es natürlich die Schwachstellen, die so schwerwiegend waren, dass sie zu internationalen Nachrichten wurden. Ich spreche von Leuten wie Shellshock Worse Than Heartbleed? Treffen Sie ShellShock: Eine neue Sicherheitsbedrohung für OS X und Linux schlimmer als Heartbleed? Treffen Sie ShellShock: Eine neue Sicherheitsbedrohung für OS X und Linux Lesen Sie mehr, die Schwachstelle GHOST Der Linux-Geisterfehler: Alles, was Sie wissen müssen Der Linux-Geisterfehler: Alles, was Sie wissen müssen Die Schwachstelle GHOST ist ein Fehler in einem wichtigen Teil von jedem Haupt-Linux-Distribution. Es könnte theoretisch Hackern erlauben, die Kontrolle über Computer zu übernehmen, ohne einen Benutzernamen oder ein Passwort zu benötigen. Lesen Sie mehr und Heartbleed Heartbleed - Was können Sie tun, um sicher zu bleiben? Heartbleed - Was können Sie tun, um sicher zu bleiben? Weiterlesen .

Diese Bedrohungen werden in der Regel von den Betreuern und den Entwicklern der Linux-Komponenten, die sie betreffen, in zweckmäßiger Weise gelöst. In den letzten Monaten wurde ihre Fähigkeit jedoch aufgrund von Finanzierungs- und Personalknappheit in Frage gestellt, was zu der Frage führte, ob Linux ein Opfer seines eigenen Erfolgs geworden ist. Ist Linux ein Opfer seines eigenen Erfolgs? Ist Linux ein Opfer seines eigenen Erfolgs? Warum hat der Leiter der Linux Foundation, Jim Zemlin, kürzlich gesagt, dass das "goldene Zeitalter von Linux" bald zu Ende gehen könnte? Ist die Mission "Linux fördern, schützen und weiterentwickeln" gescheitert? Weiterlesen .

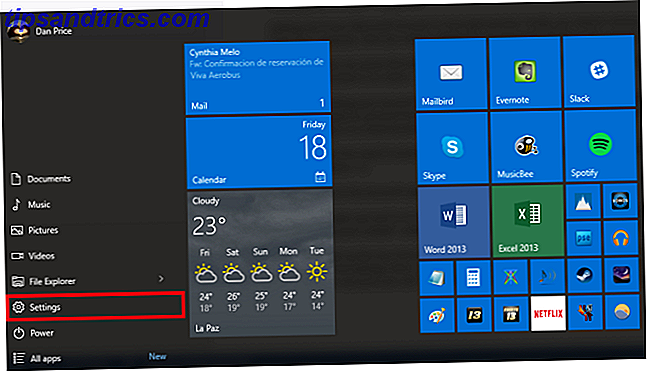

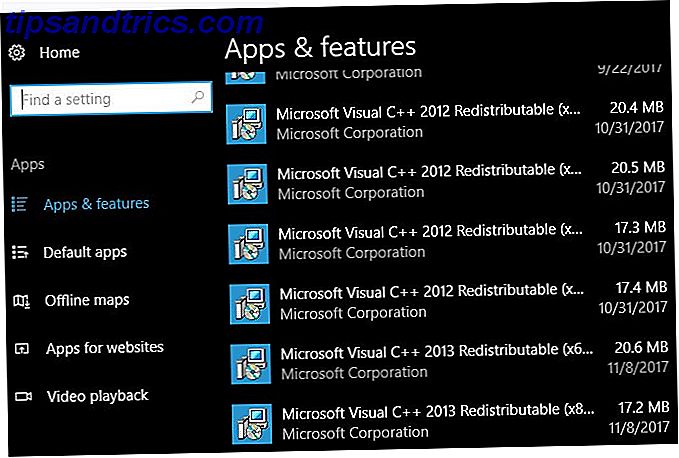

Auf Updates prüfen

In den nächsten Tagen werden die meisten Linux-Distributionen Patches veröffentlichen, genau wie Google für Android. Es wird empfohlen, den Paketmanager regelmäßig auf Aktualisierungen zu überprüfen.

Hat diese Sicherheitslücke die Frage gestellt, ob Sie Linux weiterhin verwenden sollten? Erzähl mir davon in den Kommentaren unten.

Bildnachweis: Crypt (Christian Ditaputratama), PasswordFile (Christiaan Colen)