Ransomware ist eine Art von Malware, die den normalen Zugriff auf ein System oder Dateien verhindert, es sei denn, das Opfer zahlt ein Lösegeld. Die meisten Leute sind mit den Krypto-Ransomware-Varianten vertraut, bei denen Dateien in unknackbare Verschlüsselung eingeschlossen sind, aber das Paradigma ist tatsächlich viel älter als das.

Tatsächlich ist Ransomware fast zehn Jahre alt. Wie viele Bedrohungen der Computersicherheit kam es aus Russland und angrenzenden Ländern. Seit seiner ersten Entdeckung hat sich Ransomware zu einer immer mächtigeren Bedrohung entwickelt, die in der Lage ist, immer größere Lösegelder zu extrahieren.

Frühe Ransomware: Aus Russland mit Hass

Die ersten Ransomware-Exemplare wurden zwischen 2005 und 2006 in Russland entdeckt. Sie wurden von russischen organisierten Verbrechern geschaffen und betrafen hauptsächlich russische Opfer sowie jene, die in den nominell russischsprachigen Nachbarländern wie Weißrussland, der Ukraine und Kasachstan lebten.

Eine dieser Ransomware-Varianten hieß TROJ_CRYZIP.A. Dies wurde 2006 entdeckt, lange bevor der Begriff geprägt wurde. Betroffen waren vor allem Maschinen mit Windows 98, ME, NT, 2000, XP und Server 2003. Nach dem Herunterladen und Ausführen wurden Dateien mit einem bestimmten Dateityp identifiziert und in einen passwortgeschützten ZIP-Ordner verschoben, nachdem die Datei gelöscht wurde Originale. Damit die Opfer ihre Dateien wiederherstellen können, müssten sie $ 300 auf ein E-Gold-Konto überweisen.

E-Gold kann als geistiger Vorläufer von BitCoin beschrieben werden. Eine anonyme, goldbasierte digitale Währung, die von einer in Florida ansässigen, aber in St. Kitts und Nevis registrierten Firma verwaltet wurde, bot relative Anonymität, wurde aber schnell von organisierten Kriminellen als eine Methode zum Waschen von schmutzigem Geld bevorzugt. Dies führte die US-Regierung dazu, sie im Jahr 2009 auszusetzen, und das Unternehmen faltete nicht lange danach.

Spätere Ransomware-Varianten würden anonyme Kryptowährungen wie Bitcoin, Prepaid-Debitkarten und sogar Premium-Rufnummern als Zahlungsmethode verwenden.

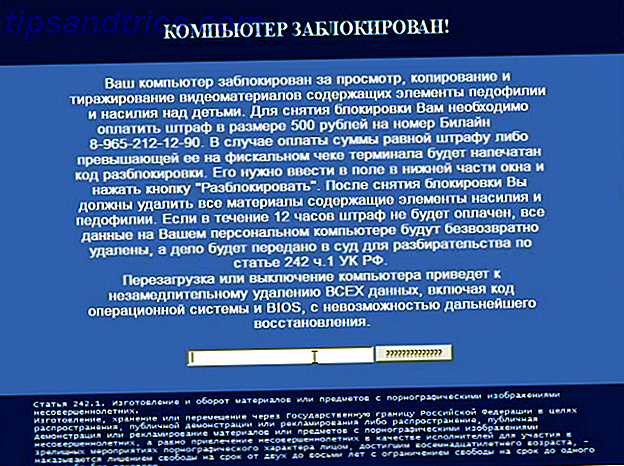

TROJ_RANSOM.AQB ist eine weitere Ransomware-Variante, die von Trend Micro im Jahr 2012 identifiziert wurde. Ihre Infektionsmethode bestand darin, den Master Boot Record (MBR) von Windows durch eigenen Schadcode zu ersetzen. Wenn der Computer hochgefahren wurde, sah der Benutzer eine Lösegeldnachricht in russischer Sprache, die verlangte, dass das Opfer 920 ukrainische Hrywnja über QIWI bezahlte - ein zypriotisches, russisches Zahlungssystem. Wenn bezahlt, würde das Opfer einen Code bekommen, der es ihnen erlauben würde, ihren Computer wieder normal zu machen.

Da viele der identifizierten Ransomware-Betreiber als aus Russland identifiziert wurden, könnte argumentiert werden, dass die Erfahrung bei der Ausrichtung auf den heimischen Markt dazu geführt hat, dass sie besser auf internationale Nutzer abzielen.

Halt, Polizei!

Gegen Ende der 2000er Jahre und zu Beginn der 2010er Jahre wurde Ransomware zunehmend als Bedrohung für internationale Nutzer erkannt. Aber es war noch ein langer Weg, bis es sich in die potente Krypto-Ransomware-Variante homogenisierte, die wir heute sehen.

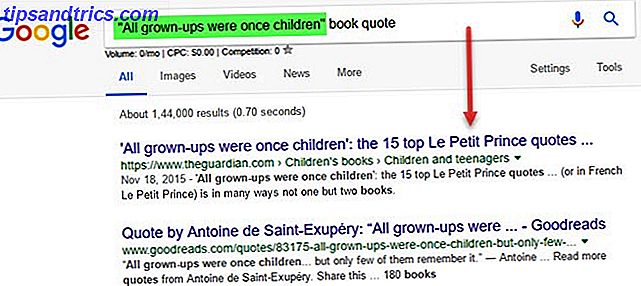

Ungefähr zu dieser Zeit wurde es üblich, dass sich Ransomware als Strafverfolgung ausgab, um Lösegeld zu erpressen. Sie würden das Opfer beschuldigen, an einem Verbrechen beteiligt gewesen zu sein - von bloßen Urheberrechtsverletzungen bis hin zu illegaler Pornographie - und sagen, dass ihr Computer untersucht wird und gesperrt wurde.

Dann würden sie dem Opfer eine Wahl geben. Das Opfer könnte sich entscheiden, eine Geldstrafe zu zahlen. Dies würde die (nicht vorhandenen) Gebühren fallen lassen und den Zugriff auf den Computer zurückgeben. Wenn sich das Opfer verspätete, würde sich die Strafe verdoppeln. Wenn das Opfer sich weigerte, vollständig zu bezahlen, drohte ihnen die Ransomware mit Festnahme, Prozess und möglicher Inhaftierung.

Die am weitesten verbreitete Variante der Polizei Ransomware war Reveton. Was Reveton so effektiv gemacht hat, war, dass es die Lokalisierung verwendet hat, um legitimer zu erscheinen. Es würde herausfinden, wo der Benutzer basiert, und dann die relevanten lokalen Strafverfolgungsbehörden ausgeben.

Wenn also das Opfer in den Vereinigten Staaten ansässig ist, scheint die Lösegeldforderung vom Justizministerium zu stammen. Wenn der Benutzer Italiener wäre, würde er das Styling der Guardia di Finanza übernehmen. Britische Benutzer würden eine Nachricht von der London Metropolitan Police oder Strathclyde Police sehen.

Die Schöpfer von Reveton deckten alle ihre Basen ab. Es wurde für praktisch jedes europäische Land sowie Australien, Kanada, Neuseeland und die Vereinigten Staaten lokalisiert. Aber es hatte einen Fehler. Da die Dateien des Benutzers nicht verschlüsselt wurden, konnten sie ohne negative Auswirkungen entfernt werden. Dies kann mit einer Antivirus-Live-CD oder durch einen Start im abgesicherten Modus erreicht werden.

CryptoLocker: Die erste große Crypto-Ransomware

Crypto-Ransomware hat keinen solchen Fehler. Es verwendet nahezu unzerbrechliche Verschlüsselung, um die Dateien des Benutzers zu entombnen. Selbst wenn die Malware entfernt wurde, bleiben die Dateien gesperrt. Dies bedeutet einen enormen Druck auf das Opfer zu zahlen.

CryptoLocker war die erste Crypto-Ransomware, die weithin erkennbar war. CryptoLocker ist die bösartigste Malware, die es gibt CryptoLocker ist die bösartigste Malware, die es je gab CryptoLocker ist eine Art bösartiger Software, die Ihren Computer durch die Verschlüsselung komplett unbrauchbar macht Ihrer Dateien. Es fordert dann eine Geldzahlung, bevor der Zugriff auf Ihren Computer zurückgegeben wird. Lesen Sie mehr, und erschien gegen Ende des Jahres 2013. Es ist schwer, das Ausmaß der infizierten Benutzer mit einem gewissen Grad an Genauigkeit zu schätzen. ZDNet, ein hoch angesehenes Technologiejournal, verfolgte vier Bitcoin-Adressen, die von der Malware verwendet wurden, und stellte fest, dass sie Zahlungen in Höhe von 27 Millionen Dollar erhalten hatten.

Es wurde über infizierte E-Mail-Anhänge verbreitet, die über riesige Spam-Netzwerke verbreitet wurden, sowie über das Gameover ZeuS Botnet. Sobald ein System kompromittiert wurde, verschlüsselt es Dokumente und Mediendateien mit starker RSA-Kryptographie mit öffentlichem Schlüssel.

Das Opfer hätte dann eine kurze Zeit Zeit, um ein Lösegeld von 400 USD oder 400 EUR zu zahlen, entweder über Bitcoin oder über GreenDot MoneyPak - ein von Cyberkriminellen bevorzugtes Prepaid-Gutscheinsystem. Wenn das Opfer innerhalb von 72 Stunden nicht zahlte, drohten die Betreiber, den privaten Schlüssel zu löschen, was eine Entschlüsselung unmöglich machte.

Im Juni 2014 wurden die CryptoLocker-Verteilungsserver von einer Koalition aus Akademikern, Sicherheitsanbietern und Strafverfolgungsbehörden in der Operation Tovar genommen. Zwei Anbieter - FireEye und Fox-IT - konnten auf eine Datenbank mit privaten Schlüsseln zugreifen, die von CryptoLocker verwendet werden. Sie veröffentlichten daraufhin einen Dienst, mit dem die Opfer ihre Dateien kostenlos entschlüsseln konnten. CryptoLocker ist tot: So erhalten Sie Ihre Dateien zurück! CryptoLocker ist tot: So erhalten Sie Ihre Dateien zurück! Weiterlesen

Obwohl CryptoLocker kurzlebig war, bewies er definitiv, dass das Krypto-Ransomware-Modell ein lukratives Modell sein könnte, das zu einem quasi-digitalen Wettrüsten führte. Während Sicherheitsanbieter Schadensbegrenzung vorbereiteten, veröffentlichten Kriminelle immer raffinierte Ransomware-Varianten.

TorrentLocker und CryptoWall: Ransomware wird intelligenter

Eine dieser verbesserten Ransomware-Varianten war TorrentLocker, die kurz nach dem Absturz von CryptoLocker aufkam.

Dies ist eine eher flüchtige Form von Krypto-Ransomware. Wie die meisten Formen von Krypto-Ransomware, ist der Angriffsvektor bösartige E-Mail-Anhänge, insbesondere Word-Dokumente mit schädlichen Makros Wie Sie sich vor Microsoft Word-Malware schützen So schützen Sie sich vor Microsoft Word-Malware Wussten Sie, dass Ihr Computer von bösartigen Microsoft infiziert werden kann Office-Dokumente, oder die Sie manipulieren könnten, um die Einstellungen zu ermöglichen, die sie benötigen, um Ihren Computer zu infizieren? Weiterlesen . Sobald ein Computer infiziert ist, verschlüsselt er das übliche Sortiment an Medien- und Office-Dateien mithilfe der AES-Verschlüsselung.

Der größte Unterschied bestand in den angezeigten Lösegeldnoten. TorrentLocker würde das Lösegeld in der lokalen Währung des Opfers anzeigen. Also, wenn die infizierte Maschine in Australien beheimatet war, würde TorrentLocker den Preis in australischen Dollar anzeigen TorrentLocker ist eine neue Ransomware Down Under. Und es ist böse. TorrentLocker ist eine neue Ransomware Down Under. Und es ist böse. Lesen Sie mehr, zahlbar in BitCoin. Es würde sogar lokale BitCoin-Börsen auflisten.

Es gab sogar Neuerungen im Infektions- und Verschleierungsprozess. Nehmen Sie zum Beispiel CryptoWall 4.0, die neueste Sorte in der gefürchteten Familie der Krypto-Ransomware.

Dies hat die Art und Weise geändert, in der das System infiziert wird, und benennt nun alle infizierten Dateien um, so dass der Benutzer nicht mehr feststellen kann, was verschlüsselt wurde, und die Wiederherstellung aus einem Backup schwieriger machen.

Ransomware zielt nun auf Nischenplattformen

Überwältigend richtet sich Ransomware gegen Computer mit Windows und in geringerem Umfang auch an Smartphones mit Android. Der Grund dafür ist meist auf den Marktanteil zurückzuführen. Weit mehr Leute benutzen Windows als Linux. Dies macht Windows zu einem attraktiveren Ziel für Malware-Entwickler.

Aber im letzten Jahr hat sich dieser Trend - wenn auch nur langsam - rückgängig gemacht, und wir beginnen zu sehen, dass Krypto-Ransomware auf Mac- und Linux-Nutzer ausgerichtet ist.

Linux.Encoder.1 wurde im November 2015 von Dr.Web - einer großen russischen Cyber-Sicherheitsfirma - entdeckt. Es wird remote durch einen Fehler im Magento-CMS ausgeführt und verschlüsselt eine Reihe von Dateitypen (Office- und Mediendateien sowie Dateitypen, die Webanwendungen zugeordnet sind) mit AES- und RSA-Kryptografie mit öffentlichem Schlüssel. Um die Dateien zu entschlüsseln, muss das Opfer ein Lösegeld von einem Bitcoin bezahlen.

Anfang des Jahres sahen wir die Einführung der KeRanger-Ransomware, die auf Mac-Nutzer abzielte. Welche Sicherheitsbedrohungen haben Mac-Nutzer im Jahr 2016? Welche Sicherheitsbedrohungen haben Mac-Nutzer im Jahr 2016? Ob verdient oder nicht, Mac OS X hat den Ruf, sicherer zu sein als Windows. Aber ist dieser Ruf noch verdient? Welche Sicherheitsbedrohungen bestehen für die Apple-Plattform und wie beeinflussen sie die Benutzer? Weiterlesen . Dieser hatte einen ungewöhnlichen Angriffsvektor, als er in die Systeme eintrat, indem er die Softwareupdates von Transmission - einem beliebten und legitimen BitTorrent-Client - infiltrierte.

Während die Bedrohung durch Ransomware für diese Plattformen gering ist, wächst sie unbestreitbar und kann nicht ignoriert werden.

Die Zukunft der Ransomware: Zerstörung als Dienstleistung

Wie sieht die Zukunft der Ransomware aus? Wenn ich es in Worte fassen müsste: Marken und Franchise.

Lassen Sie uns zunächst über Franchise sprechen. Ein interessanter Trend ist in den letzten Jahren in der Hinsicht aufgetaucht, dass die Entwicklung von Ransomware zu einer Massenware geworden ist. Heute, wenn Sie mit Ransomware infiziert werden, ist es völlig plausibel, dass die Person, die es verteilte, nicht die Person ist, die es erstellt hat.

Dann gibt es Branding. Während viele Ransomware-Sorten für ihre zerstörerische Kraft bekannt geworden sind, zielen einige Hersteller darauf ab, ihre Produkte so anonym und allgemein wie möglich zu machen.

Der Wert einer White-Label Ransomware ist, dass sie umbenannt werden kann. Aus einem Stamm von Ransomware können Hunderte mehr hervorgehen. Aus diesem Grund wurden im ersten Quartal 2015 über 725.000 Ransomware-Proben von McAfee Labs gesammelt. Dies entspricht einer vierteljährlichen Steigerung von fast 165%.

Es erscheint äußerst unwahrscheinlich, dass die Strafverfolgungsbehörden und die Sicherheitsindustrie in der Lage sein werden, diese Flutwelle zu stoppen.

Wurdest du von Ransomware getroffen? Haben Sie bezahlt, haben Sie Ihre Daten verloren oder haben Sie die Möglichkeit, das Problem auf andere Weise zu lösen (vielleicht ein Backup)? Erzähl uns davon in den Kommentaren!

Bildnachweis: Privatsphäre und Sicherheit von Nicescene über Shutterstock