Wenn man anfängt, über all die Dinge nachzudenken, die beim Surfen im Internet schiefgehen könnten, sieht das Internet wie ein ziemlich gruseliger Ort aus. Zum Glück werden die Internetnutzer insgesamt viel cleverer und erkennen risikoreicheres Online-Verhalten besser.

Während Seiten mit einem Dutzend Download-Buttons - oder automatisch aktivierten Kästchen, die uns dazu verleitet haben, Dinge herunter zu laden, die wir nicht wollten - nicht mehr so effektiv sind, wie sie einmal waren, heißt das nicht, dass es momentan keine Hacker gibt Versuchen Sie, neue Methoden der Täuschung zu entwickeln Die neuesten Internetsicherheitsbedrohungen, dass Sie sich der neuesten Internetsicherheitsbedrohungen bewusst sein sollten, denen Sie sich bewusst sein sollten Sicherheitsbedrohungen sind in zunehmendem Maße aus neuen Richtungen gekommen und das scheint sich im Jahr 2013 nicht zu ändern Es gibt neue Risiken, die Sie beachten sollten, Exploits populärer Anwendungen, zunehmend ausgeklügelte Phishing-Attacken, Malware, ... Read More. Um uns vor diesen Bedrohungen zu schützen, ist es wichtig zu verstehen, was sie sind und wie sie sich unterscheiden.

Lass uns eintauchen.

Grundlegendes zu Online-Sicherheitsbedrohungen und deren Unterschiede

Malware

Malware ist die Abkürzung für bösartige Software. Dies bedeutet, dass, während die meisten von uns diese Bedrohungen als Viren bezeichnen, der richtige Catch-All-Begriff in der Tat Malware sein sollte. Bösartige Software gibt es in vielen Formen, aber Malware selbst ist ein allgemeiner Begriff, der verwendet werden könnte, um eine Vielzahl von Dingen zu beschreiben, wie Viren, Würmer, Trojaner, Spyware und andere. Kurz gesagt, es ist ein Programm oder eine Datei mit schlechten Absichten, deren Natur alles umfassen könnte.

Glücklicherweise ist Malware genau das, wonach alle gängigen Antivirenprogramme suchen. Betroffen von Malware passiert, und es muss nicht katastrophal sein. Erfahren Sie das richtige Protokoll für den Umgang mit Malware 10 Schritte zu ergreifen, wenn Sie Malware auf Ihrem Computer entdecken 10 Schritte zu ergreifen, wenn Sie Malware auf Ihrem Computer entdecken Wir möchten, dass das Internet ein sicherer Ort ist, um unsere Zeit zu verbringen (Husten), aber wir alle wissen, dass es an jeder Ecke Risiken gibt. E-Mail, soziale Medien, bösartige Websites, die funktioniert haben ... Lesen Sie mehr, und wie Sie es in erster Linie zu vermeiden 7 Common-Sense-Tipps, um Sie zu vermeiden, Malware zu fangen 7 Common-Sense-Tipps zur Vermeidung von Malware zu fangen Das Internet hat eine gemacht viel möglich. Der Zugriff auf Informationen und die Kommunikation mit Menschen von weit her ist zum Kinderspiel geworden. Gleichzeitig kann unsere Neugierde uns jedoch schnell in dunkle virtuelle Gassen führen ... Lesen Sie mehr für die sicherste Browser-Erfahrung.

Viren

Viren bestehen aus bösartigem Code, der nach der Installation einer Software ein Gerät infiziert. In der Regel geschieht diese Infektion durch USB-Laufwerke, Internet-Downloads oder E-Mail-Anhänge, aber es kann auch auf andere Arten passieren. Es ist wichtig zu beachten, dass die Infektion nicht tatsächlich auftritt, nur aus den infizierten Dateien auf Ihrem Computer. Die Infektion tritt auf, sobald das Programm zum ersten Mal ausgeführt wird, sei es durch Autorun, eine manuelle Installation oder eine ausführbare Datei, die der Benutzer öffnet.

Einmal geöffnet - oder ausgeführt - passiert die Infektion. Von diesem Punkt an kann es sehr schwierig sein, das Virus aufgrund der Art, in der es funktioniert, zu finden und loszuwerden. Während die tatsächlichen Details virenspezifisch sind, tendieren sie dazu, sich selbst zu replizieren und das Dateisystem des Geräts, in dem sie sich befinden, zu infizieren, indem sie von Datei zu Datei verbreitet werden, bevor sie unweigerlich - und unwissentlich - an eine andere Maschine weitergegeben werden.

Im Gegensatz zu anderen Bedrohungen haben Viren keinen anderen Zweck als den Versuch, den Computer funktionsunfähig zu machen. Einige von ihnen haben eine kurze Geschichte der 5 schlimmsten Computerviren aller Zeiten Eine kurze Geschichte der 5 schlimmsten Computerviren aller Zeiten Das Wort "Virus" und seine Verbindung mit Computern wurde vom amerikanischen Informatiker Frederick Cohen, der es verwendet, angebracht beschreibe "ein Programm, das andere Programme" infizieren "kann, indem es sie so modifiziert, dass sie möglicherweise ein besonders gut darin enthalten. Die meisten anderen sind ziemlich schwach und leicht zu erkennen.

Oh, und es sollte darauf hingewiesen werden - aufgrund der öffentlichen Meinung - dass Macs nicht immun gegen Viren sind Ich denke, mein Mac hat einen Virus! 3 Wege, die du erklären kannst Ich denke, dass mein Mac ein Virus hat! 3 Wege, die du erzählen kannst Ist dein Mac irgendwie komisch? Ganz gleich, ob Sie Anzeigen sehen, die Sie nicht erklären können, oder Ihr System ist unangemessen langsam - Sie denken vielleicht, dass das Problem Malware ist. Aber du liegst wahrscheinlich falsch. Weiterlesen .

Adware

Obwohl es in den meisten Fällen relativ gutartig ist, könnte Adware die nervigste der Bedrohungen sein, über die wir heute sprechen werden.

Adware wird mit ansonsten legitimen Apps oder Software gebündelt, was die anfängliche Erkennung etwas erschwert. Ein allgemeines Beispiel ist das Kontrollkästchen am unteren Rand eines Download-Links (oft vorgecheckt), das fragt, ob wir "X kostenlos hinzufügen" möchten - nun, "X" ist oft das Programm, das die Adware enthält. Dies ist keine feste Regel, aber es ist nicht ungewöhnlich. Wenn Sie nicht sicher sind, was diese zusätzlichen Programme sind oder wie sie funktionieren, laden Sie sie nicht herunter.

Adware-Infektionen sind auch ohne unser Verschulden möglich. Aktuelle Stories berichten von mindestens einem großen Hersteller, der Adware - oder einen Adware-artigen Browser-Hijack - standardmäßig auf ihren Computern enthält. Während Lenovo und Superfish Lenovo Laptop-Besitzer Vorsicht: Ihr Gerät kann Malware vorinstalliert haben Lenovo Laptop-Besitzer Vorsicht: Ihr Gerät möglicherweise Malware vorinstalliert Chinesische Computerhersteller Lenovo hat zugegeben, dass Laptops in den Läden und Verbraucher Ende 2014 ausgeliefert hatte Malware vorinstalliert. Lesen Sie mehr sind die Ausnahme und nicht die Regel, es ist wichtig zu beachten, dass diese Bedrohungen passieren und oft können wir nicht viel dagegen tun.

Trojaner und Hintertüren

Trojaner wurden nach dem Trojanischen Pferd benannt, einem riesigen Holzpferd, auf dem griechische Soldaten während des trojanischen Krieges in Troja versteckt wurden. Geschichtsunterricht beiseite, das ist die gleiche Art, wie ein Trojaner Ihren Computer beschädigt. Es versteckt bösartigen Code in einem scheinbar harmlosen Programm oder einer Datei, um Zugang zu Ihrem Rechner zu erhalten. Sobald das Programm installiert ist, installiert es sich auf Ihrem Gerät und kommuniziert ohne Wissen mit einem Server im Hintergrund. Dadurch erhält eine externe Partei über eine sogenannte Hintertür Zugriff auf Ihren Computer.

Wenn Sie einer externen Partei Zugriff auf Ihren Computer gewähren, ist das an und für sich beängstigend, die Implikationen dessen, was sie tun könnten Warum E-Mail nicht durch staatliche Überwachung geschützt werden kann Warum E-Mail nicht durch staatliche Überwachung geschützt werden kann "Wenn Sie wüssten, was ich wissen über E-Mail, Sie könnten es auch nicht verwenden ", sagte der Besitzer des sicheren E-Mail-Dienstes Lavabit, als er es kürzlich heruntergefahren hat. "Es gibt keine Möglichkeit, verschlüsselte ... Lesen Sie mehr mit diesem Zugang ist noch gruselig. Was die Sache kompliziert, ist der kleine Fußabdruck, den diese Hintertüren verlassen, die den Benutzer vollständig im Dunkeln hält, dass jede Privatsphäre Bruch sogar auftritt.

Ein Vorteil einer Hintertür ist die Art, in der sie arbeiten. Da der Hacker sich remote mit Ihrem Computer verbinden muss, ist dies nicht möglich, wenn Sie die Internetverbindung deaktivieren, während Sie versuchen, den bösartigen Code zu finden und zu entfernen.

Spyware

Spyware ist die häufigste Badware im Internet. Während es in der Natur ziemlich trügerisch ist und eine große Belästigung darstellt, ist die meiste Spyware relativ harmlos. In der Regel wird Spyware verwendet, um das Browserverhalten zu überwachen, um relevante Anzeigen besser zu bedienen. Was macht es schlecht ist, wie diese Unternehmen Ihre Daten sammeln So schützen Sie sich vor unethischen oder illegalen Spionage Wie Sie sich vor unethischen oder illegalen Spionage schützen Unabhängig von der Motivation oder Rechtfertigung für Spionage (wie Untreue), ist Spionage illegal und eine massive Verletzung der Privatsphäre in den meisten Ländern der Welt. Weiterlesen . Anstatt sich auf Pixel - oder Cookies - wie die meisten großen Unternehmen zu verlassen, verhält sich Spyware wie ein Trojaner, indem Sie es installieren und Daten von Ihrem Computer an einen Server zurücksenden, während die meisten von uns ihre Anwesenheit gar nicht bemerken an erster Stelle.

Andere, böswilligere Formen von Spyware sind weitaus gefährlicher. Während typische Spyware meist für Ad-Serving-Zwecke verwendet wird, übermittelt schädliche Spyware vertrauliche Daten an einen anderen Benutzer oder einen Server zurück. Diese Daten können E-Mails, Fotos, Protokolldateien, Kreditkartennummern, Bankinformationen und / oder Online-Passwörter umfassen.

Spyware wird am häufigsten vom Benutzer als Teil eines Add-On zu einem legitimen Download (z. B. einer Symbolleiste) oder als Teil eines Freeware- oder Shareware-Programms heruntergeladen.

Scareware und Ransomware

Scareware und Ransomware unterscheiden sich in ihrem Ansatz, aber das Endziel für beide ist es, Geld zu sammeln, indem man den Benutzer dazu bringt, etwas zu glauben, was oft falsch ist.

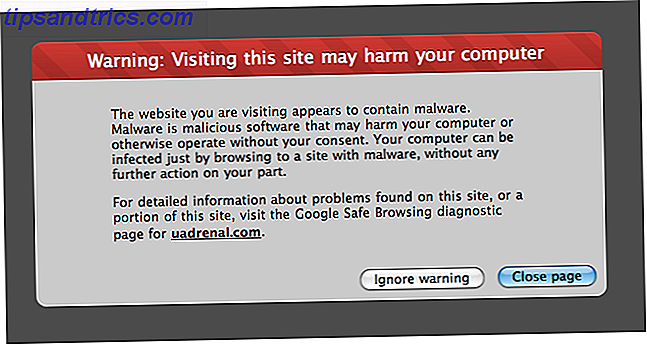

Scareware wird meistens in Form von Programmen angezeigt, die darauf hinweisen, dass Ihr Computer mit einer Art von Malware infiziert ist. Wenn Sie klicken, um die (häufig) mehrere Instanzen von Malware zu entfernen, sind Sie gezwungen, für den Kauf der Vollversion zu bezahlen, bevor das Programm Ihr System bereinigen und es von den Infektionen oder Bedrohungen befreien kann.

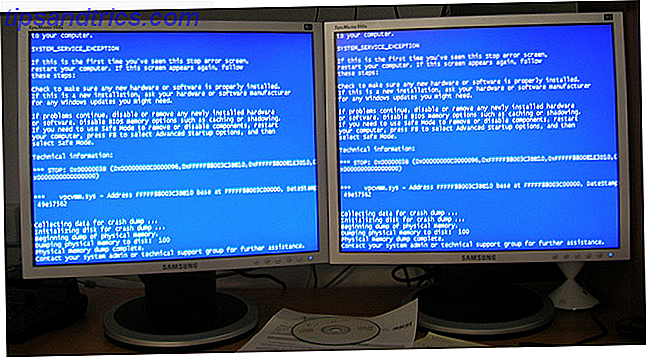

Ransomware funktioniert etwas anders in dem Sinne, dass nach der Installation der Schadsoftware Ihr System oft außerhalb eines Fensters gesperrt wird, in dem Sie das Lösegeld bezahlen können, um es wiederzuverwenden. Während Ransomware ist in der Regel zu den einfachsten Bedrohungen zu entfernen Bezahlen Sie nicht - How To Beat Ransomware! Zahlen Sie nicht - Wie man Ransomware schlägt! Stell dir vor, wenn jemand vor deiner Tür auftauchte und sagte: "Hey, da sind Mäuse in deinem Haus, von denen du nichts gewusst hast. Gib uns 100 € und wir werden sie loswerden." Dies ist die Ransomware ... Lesen Sie mehr, kann es ziemlich beängstigend für einen nicht versierten Computerbenutzer sein. Als solche glauben viele, dass sie aufgeben müssen und das Lösegeld zu vermeiden Vermeiden Sie Opfer zu diesen drei Ransomware Scams Vermeiden Sie Opfer zu diesen drei Ransomware Scams Mehrere prominente Ransomware Betrügereien sind im Umlauf; Lasst uns über drei der verheerendsten gehen, damit ihr sie erkennen könnt. Lesen Sie mehr, um die Kontrolle über die Maschine wiederzuerlangen.

Würmer

Würmer sind bei weitem die schädlichste Form von Malware. Während ein Virus einen Computer angreift und darauf angewiesen ist, dass ein Benutzer infizierte Dateien mitteilt, um sich zu verbreiten, nutzt ein Wurm Sicherheitslücken in einem Netzwerk und kann das Ganze innerhalb von Minuten in die Knie zwingen.

Netzwerke mit Sicherheitslücken werden durch die Einführung des Wurms in das Netzwerk angesprochen und lassen ihn (oft unbemerkt) von Computer zu Computer durch. Beim Übergang von einem Gerät zu einem anderen verbreitet sich die Infektion, bis jeder Computer infiziert ist - oder - der Wurm wird isoliert, indem die infizierten Computer aus dem Netzwerk entfernt werden.

Unbenannte Exploits, Sicherheitslücken und Schwachstellen

Egal wie kompetent der Entwickler ist, jedes Programm hat Sicherheitslücken und Schwachstellen. Diese Sicherheitslücken ermöglichen es Hackern, sie auszunutzen, um Zugriff auf das Programm zu erhalten, es auf irgendeine Weise zu ändern oder ihren eigenen Code (oft Malware) darin einzuschleusen.

Wenn Sie sich jemals gefragt haben, warum Programme so viele Sicherheitsupdates haben, liegt das an den ständigen Katz und Maus-Spielen zwischen Entwicklern und Hackern. Der Entwickler versucht, diese Lücken zu finden und zu patchen, bevor sie ausgenutzt werden, während der Hacker versucht, Sicherheitslücken auszunutzen, bevor sie von einem Entwickler entdeckt und gepatcht werden.

Die einzige Möglichkeit, sich auch nur entfernt von diesen Exploits zu schützen, besteht darin, Ihr Betriebssystem und jedes Ihrer Programme auf dem neuesten Stand zu halten, indem Sie Updates installieren, sobald diese verfügbar sind.

Sicher online bleiben

Wenn Sie das Internet nutzen, gibt es keine narrensichere Methode, um alle Online-Bedrohungen zu vermeiden, aber es gibt sicherlich Dinge, die Sie tun können, um sich sicherer zu machen.

Einige davon sind:

- Halten Sie Ihr Betriebssystem und jedes Ihrer Programme auf dem neuesten Stand, indem Sie Updates herunterladen, sobald diese verfügbar sind.

- Installieren Sie ein gutes Antivirus-Programm Was ist die beste kostenlose Antivirus-Software? [MakeUseOf Umfrage] Was ist die beste kostenlose Antivirus-Software? [MakeUseOf Poll] Denn egal, wie vorsichtig Sie sind, wenn Sie das Internet nutzen, es ist immer ratsam, Antivirensoftware auf Ihrem Computer installiert zu haben. Ja, sogar Macs. Lesen Sie mehr und halten Sie die Virendefinitionen auf dem neuesten Stand.

- Verwenden Sie eine Firewall, die eingehenden und ausgehenden Datenverkehr überwacht. Behalten Sie den Datenfluss im Auge, um mögliche Bedrohungen zu erkennen, die möglicherweise mit externen Servern kommunizieren.

- Vermeiden Sie unsichere Downloads von unbekannten und nicht vertrauenswürdigen Quellen.

- Verwenden Sie Ihr Antivirenprogramm oder ein Malware-Erkennungsprogramm, um verdächtige Links vor dem Öffnen zu überprüfen.

- Vermeiden Sie Raubkopien.

Auch wenn Sie einen Teil Ihrer Zeit im Internet verbringen, ist es unwahrscheinlich, dass Sie sich vollständig vor den Schadprogrammen schützen können. Während Infektionen und Exploits jedem passieren können und passieren, glaube ich nicht, dass jeder von uns argumentieren würde, dass wir mit subtilen Änderungen in unseren Browsing- oder Computergebrauchsgewohnheiten etwas sicherer bleiben könnten.

Was machst du, um dich vor Bedrohungen und Online-Exploits zu schützen? Gibt es bestimmte Programme oder Apps, die Sie für die Online-Sicherheit verwenden? Bitte helfen Sie uns, den Rest von uns sicherer online zu halten, indem Sie Ihre Tipps in den Kommentaren teilen!

Bildnachweis: Computervirus via Shutterstock, Achtung! von Paul Downey via Flickr, Virus von Yuri Samoilov via Flickr, Ärgernis via Shutterstock, Hackers - Seguridad von TecnoDroidVe via Flickr, Toolbars von mdornseif via Flickr, Malware von mdaniels7 via Flickr, Dual Crash von Dr. Gianluigi "Zane" Zanet via Flickr, Caps Lock von DeclanTM über Flickr

![Melden Sie sich kostenlos bei Stanford Online für den Winter 2012 an [News]](https://www.tipsandtrics.com/img/internet/818/enroll-free-stanford-online.jpg)