Betriebssysteme sind dafür verantwortlich, dass sie die Möglichkeit bieten, Programme auf Ihrem Computer laufen zu lassen. Sie teilen Ihre Computerressourcen auf Wie viel RAM brauchen Sie wirklich? Wie viel RAM brauchen Sie wirklich? RAM ist wie Kurzzeitgedächtnis. Je mehr Sie Multitasking, desto mehr brauchen Sie. Finden Sie heraus, wie viel Ihr Computer hat, wie Sie das Beste daraus machen oder wie Sie mehr bekommen. Lesen Sie mehr, indem Sie sie zwischen Anwendungen aufteilen, damit Sie die Hardware darunter bearbeiten können. Kurz gesagt, jede Maschine, die Programme ausführen kann, benötigt eine, egal ob Mac OS, Windows oder Linux Welches Betriebssystem sollten Sie für Ihren nächsten PC wählen Welches Betriebssystem sollten Sie für Ihren nächsten PC wählen Einen neuen PC kaufen? Sie haben mehr Betriebssystem-Auswahlmöglichkeiten als je zuvor. Welches solltest du wählen? Wir geben Ihnen einen Überblick mit Vor- und Nachteilen. Spoiler: Es gibt keine beste Option! Weiterlesen .

Während einige Betriebssysteme sicherer sind Qubes OS 3.2: Das sicherste Linux-Betriebssystem Qubes OS 3.2: Das sicherste Linux-Betriebssystem Qubes OS ist ein funktionales und intuitives sicherheitsgerichtetes Linux-Betriebssystem und wird von Edward Snowden verwendet. Sind die Sicherheit, die hervorragende Aufteilung, die Freiheit und die integrierten Datenschutzfunktionen die richtige Wahl für Sie? Lesen Sie mehr als andere, viele moderne heutzutage tun ihr Bestes, um sich vor möglichen Problemen aus der Box zu schützen. Daher wäre es falsch zu sagen, nur weil einige bekanntermaßen mehr Exploits haben als andere, dass sie dies tun, um nicht schlecht zu sein.

Dieser Artikel behandelt einige dieser Techniken, die bei den meisten modernen Betriebssystemen üblich sind.

1. Speicherschutz

Damit Programme ausgeführt werden können, müssen ihnen Ressourcen zur Verfügung gestellt werden, mit denen sie schnell manipuliert werden können. Dies geschieht in Form von RAM (Direktzugriffsspeicher) Alles, was Sie über RAM & Speichermanagement wissen müssen Alles, was Sie über RAM & Speicher wissen müssen Management-RAM ist der Kurzzeitspeicher Ihres Computers. Daher hat die Speicherverwaltung einen wesentlichen Einfluss auf die Systemleistung. Hier erklären wir, wie RAM funktioniert und ob Sie etwas tun können, um seine Effizienz zu erhöhen. Lesen Sie mehr, was genau das tut. RAM ist eine Art von temporärem Speicher (alles, was darin passiert, wird beim Herunterfahren gelöscht. Wie man Windows 10 beschleunigt Von Boot zu Herunterfahren Wie man Windows 10 beschleunigt Von Boot zu Herunterfahren Registry-Tweaks und ominöse Reiniger reparieren selten einen langsamen Computer. Wir haben eine Liste von bewährten Methoden zusammengestellt, die Ihrem Windows 10-Computer einen sofortigen Leistungsschub verleihen (Lesen Sie mehr), mit dem Daten sehr schnell geschrieben und gelesen werden können. Wenn eine App gestartet wird, kann das Betriebssystem auf einen Teil dieser Ressource zugreifen.

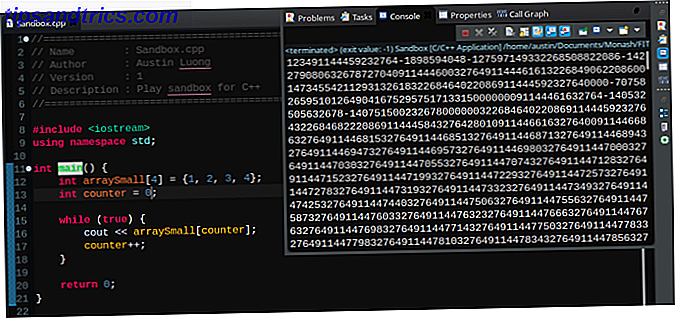

Da alle Programme diese Ressource verwenden müssen, könnte ein böswilliges Programm möglicherweise auf einen anderen Speicherort im Speicher zugreifen, dem es nicht zugewiesen wurde. Ein Pufferüberlauf ist ein Beispiel dafür. Es bezeichnet die Manipulation von Speicher außerhalb des Bereichs, den sie verwenden sollen. Dadurch kann bösartiger Code ausgeführt werden, ohne dass ein Benutzer davon weiß, oder Dinge im Speicher lesen, die sie nicht sollten.

Während Betriebssystemen 10 kostenlose Betriebssysteme Sie haben vielleicht nie realisiert 10 kostenlose Betriebssysteme Sie vielleicht nie realisiert wurden Chancen sind, kam Ihr Computer mit Windows oder MacOS. Diese Betriebssysteme scheinen frei zu sein - aber das sind sie nicht. Es gibt jedoch viele freie aber relativ unbekannte Betriebssysteme. Lass uns einen Blick darauf werfen. Lesen Sie mehr kann nicht verhindern, dass diese Probleme passieren, viele moderne stoppen sie Schaden. Dies geschieht durch den Schutz von Bereichen im Speicher, auf die Programme nicht zugreifen dürfen. Anstatt ihm zu erlauben, irgendetwas zu tun, wird es nur dazu führen, dass es abstürzt . Besser als mögliche Sicherheitsverletzungen.

2. Benutzerberechtigungserhöhung

Betriebssysteme verwenden auch das Konzept von Berechtigungen, um einen Computer zu schützen und abzusichern. Die Idee dahinter ist, dass es auf einem Computer verschiedene Benutzer gibt, auf die sie zugreifen können. Zum Beispiel, die Fähigkeit, bestimmte Dinge zu ändern, wie z. B. Systemeinstellungen 9 Mac Systemeinstellungen Sie haben noch nicht optimiert 9 Mac Systemeinstellungen Sie haben noch nicht optimiert Ob Sie neu bei OS X oder ein langjähriger Benutzer sind, gibt es wahrscheinlich etwas in den Systemeinstellungen haben Sie noch nicht gefunden. Hier sind neun Dinge, die Sie vielleicht verpasst haben. Lesen Sie mehr, ist eine Art von Privilegien. Ohne sie kann jedes Programm, das ein Benutzer ausführt, möglicherweise den Computer kompromittieren und das Betriebssystem ändern.

Windows hat zum Beispiel das Administratorkonto Windows-Administratorkonto: Alles, was Sie wissen müssen Windows-Administratorkonto: Alles, was Sie wissen müssen Ab Windows Vista ist das integrierte Windows-Administratorkonto standardmäßig deaktiviert. Sie können es aktivieren, tun dies jedoch auf eigenes Risiko! Wir zeigen Ihnen wie. Lesen Sie mehr, was es einem Benutzer ermöglicht, systemweite Änderungen vorzunehmen (zB in eingeschränkten Ordnern 5 Standard Windows Dateien und Ordner, die Sie nie berühren sollten 5 Standard Windows Dateien und Ordner, die Sie nie berühren sollten Windows enthält unzählige Standarddateien und Ordner, von denen viele die durchschnittliche Benutzer sollte nicht berühren. Hier sind fünf Ordner, die Sie in Ruhe lassen sollten, um Ihr System nicht zu beschädigen. Lesen Sie mehr wie wo Programme sind). Ebenso haben Linux-Betriebssysteme einen Super-Benutzer-Account. Was ist SU? Und warum ist es wichtig, Linux effektiv zu nutzen? Was ist SU? Warum ist es wichtig, Linux effektiv zu nutzen? Das Linux-SU- oder root-Benutzerkonto ist ein leistungsstarkes Tool, das hilfreich sein kann, wenn es richtig verwendet wird, oder verheerend, wenn es rücksichtslos verwendet wird. Schauen wir uns an, warum Sie bei der Verwendung von SU verantwortlich sein sollten. Lesen Sie mehr, das sich auf die gleiche Weise verhält, so dass Sie fast alles ohne irgendwelche Einschränkungen beeinflussen können.

Mit großer Macht kommt jedoch ein größeres Risiko, Dinge zu brechen ... und potentieller Schaden, wenn beispielsweise Malware mit einem hohen Maß an Privilegien ausgeführt wurde. Regelmäßige Benutzer können zum Beispiel bestimmte Programme nicht beim Start starten. Wie man Linux Start-Up Services und Daemons steuert Wie man Linux Start-Up Services und Daemons steuert Linux führt viele Anwendungen im Hintergrund aus, die Sie möglicherweise nicht ausführen sogar bewusst sein. So nehmen Sie die Kontrolle über sie. Weiterlesen . Ein Benutzer mit mehr Berechtigungen könnte dies jedoch tun, zusammen mit allen schädlichen Programmen, die sie ausführen.

Daher geben viele Betriebssysteme heutzutage ihr Bestes, um die Berechtigungen eines Benutzers zu sperren. Dies hilft, Schäden zu verringern, die durch Programme verursacht werden können. 10 Schritte, die Sie ergreifen, wenn Sie Malware auf Ihrem Computer entdecken 10 Schritte, wenn Sie Malware auf Ihrem Computer entdecken Wir möchten, dass das Internet ein sicherer Ort ist, um unsere auszugeben Zeit (Husten), aber wir alle wissen, dass es an jeder Ecke Risiken gibt. E-Mail, Social Media, bösartige Websites, die gearbeitet haben ... Lesen Sie mehr, wenn sie existieren 10 Schritte zu ergreifen, wenn Sie Malware auf Ihrem Computer entdecken 10 Schritte zu ergreifen, wenn Sie Malware auf Ihrem Computer entdecken Wir möchten, dass das Internet ein ist sicherer Ort, um unsere Zeit zu verbringen (Husten), aber wir alle wissen, dass es an jeder Ecke Risiken gibt. E-Mail, soziale Medien, bösartige Websites, die ... Lesen Sie weiter. Kurz gesagt, können sie dem System in diesem Zustand nicht so viel tun und es schützen. Stattdessen fragen sie die Benutzer, wenn etwas Wichtiges tun will, also nur Dinge, die sie manuell akzeptieren.

Wie wirst du es sehen?

Windows zum Beispiel hat etwas namens UAC (Benutzerkontensteuerung) Stoppen Sie ärgerliche UAC-Eingabeaufforderungen - So erstellen Sie eine Benutzerkontensteuerung Weiße Liste [Windows] Stoppen Sie störende UAC-Eingabeaufforderungen - So erstellen Sie eine Benutzerkontensteuerung Whitelist [Windows] wir Windows-Benutzer wurden belästigt, abgehört, genervt und müde von der Benutzerkontensteuerung (User Account Control, UAC), die uns mitteilt, dass ein Programm gestartet wird, das wir absichtlich gestartet haben. Sicher, es hat sich verbessert, ... Lesen Sie mehr. Es dient als Mittel, um Anwendungen höhere Berechtigungen zu erteilen, um Dinge nur dann zu tun, wenn der Benutzer sie akzeptiert. Standardmäßig werden Programme nur mit einer kleinen Anzahl von Berechtigungen ausgeführt, wobei die Benutzerkontensteuerung dem Benutzer mitteilt, wenn sie etwas anderes tun müssen (z. B. Systemdateien ändern).

Ebenso hat Linux etwas ähnliches, in Form von etwas wie Sudo und Polkit, was ist SU und warum ist es wichtig, Linux effektiv zu verwenden? Was ist SU? Warum ist es wichtig, Linux effektiv zu nutzen? Das Linux-SU- oder root-Benutzerkonto ist ein leistungsstarkes Tool, das hilfreich sein kann, wenn es richtig verwendet wird, oder verheerend, wenn es rücksichtslos verwendet wird. Schauen wir uns an, warum Sie bei der Verwendung von SU verantwortlich sein sollten. Weiterlesen . Kurz gesagt, es sind zwei Methoden, um dasselbe zu tun: ein Programm mit einer höheren Stufe von Privilegien auszuführen. Der einzige wirkliche Unterschied ist, dass letzteres hauptsächlich auf Linux-Desktops verwendet wird. 5 Große Linux-Desktop-Umgebungen Sie haben nicht gehört von 5 großartigen Linux-Desktop-Umgebungen, die Sie nicht gehört haben Es gibt viele Linux-Desktop-Umgebungen da draußen - einschließlich einiger großer von denen du wahrscheinlich noch nichts gehört hast. Hier sind fünf unserer Favoriten. Lesen Sie mehr, ein bisschen wie Windows UAC. Abgesehen davon funktionieren beide ähnlich und erfordern, dass Benutzer ein Passwort eingeben, bevor sie fortfahren.

Mobile Betriebssysteme arbeiten auf einer ganz anderen Ebene. Standardmäßig können Benutzer nicht einmal auf diese mächtigen Berechtigungen zugreifen, es sei denn, sie führen einige Optimierungen durch. Dies soll ihre Systeme so sicher wie möglich halten, indem sie das einschränkt, was sie viel mehr können. Unter iOS, heißt es Jailbreaking Ein Newbie's Guide zum Jailbreaking [iPhone / iPod Touch / iPad] Ein Newbie's Guide zum Jailbreaking [iPhone / iPod Touch / iPad] Lesen Sie mehr. Das Android-Äquivalent ist rooting Das komplette Handbuch zu rooten Ihr Android-Telefon oder Tablet Das komplette Handbuch rooting Ihr Android-Telefon oder Tablet So möchten Sie Ihr Android-Gerät root? Hier ist alles, was Sie wissen müssen. Weiterlesen . Ungeachtet ihrer Namen machen sie ähnliche Dinge.

3. Anwendungssignierung

Eine weitere wichtige Sicherheitsmaßnahme, die heutzutage von den meisten Betriebssystemen verwendet wird, ist das Signieren von Anwendungen. Es stellt sicher, dass Programme, die Sie auf Ihrem Computer ausführen, von einer vertrauenswürdigen Quelle stammen. Das heißt, eine, die wahrscheinlich nicht versuchen wird, Sie zu verletzen Can Cybersecurity Keep Up? Die Zukunft von Malware und Virenschutz Kann die Cybersicherheit Schritt halten? Die Zukunft von Malware und Antiviren-Malware entwickelt sich ständig weiter und zwingt Antivirus-Entwickler dazu, Schritt zu halten. Dateilose Malware zum Beispiel ist im Wesentlichen unsichtbar - wie können wir uns dagegen wehren? Weiterlesen .

Programme, wie alles andere auf einem Computer, bestehen nur aus einer Reihe von Daten. Als solches kann es durchlaufen und zur Verifizierung verarbeitet werden - eine digitale Signatur von Arten Was all diese MD5 Hash Stuff tatsächlich bedeutet [Technologie erklärt] Was all diese MD5 Hash Stuff eigentlich bedeutet [Technologie erklärt] Hier ist eine vollständige heruntergekommen von MD5 Hashing und ein kleiner Überblick über Computer und Kryptographie. Lesen Sie mehr - um es als korrekt zu bestätigen. In Kürze stellt diese Signierung einer Anwendung sicher, dass das, was Sie gerade ausführen, das ist, was Sie beabsichtigt haben.

In der Regel wird dieser Prozess von bestimmten Behörden durchgeführt, die es Personen erlauben, ihren Code zu signieren (gegen Gebühr). Dies soll helfen, zu bestätigen, dass die Software, die gerade läuft, nicht dafür ausgelegt ist, das System des Benutzers zu beschädigen. Programme mit einer großen Benutzerbasis haben im Allgemeinen die Fähigkeit, solche Dinge zu tun.

Wie wirst du es sehen?

Die meisten Betriebssysteme versuchen, Signaturen für bestimmte Anwendungen zu erstellen. Sie werden Sie jedoch normalerweise nicht stoppen, wenn Sie versuchen, Programme auszuführen, die nicht verifiziert sind. Allerdings neigen sie dazu, davor zu warnen. Ein Beispiel enthält die Windows UAC-Warnung "Unknown Publisher" 10 Weitere Windows 10-Funktionen, die Sie ausschalten können 10 Weitere Windows 10-Funktionen, die Sie deaktivieren können Das Windows 10 Creators Update enthält eine Reihe neuer Funktionen, Einstellungen und Apps. Wir zeigen Ihnen, welche Funktionen Sie sicher deaktivieren und Ihre Windows-Erfahrung verbessern können. Weiterlesen .

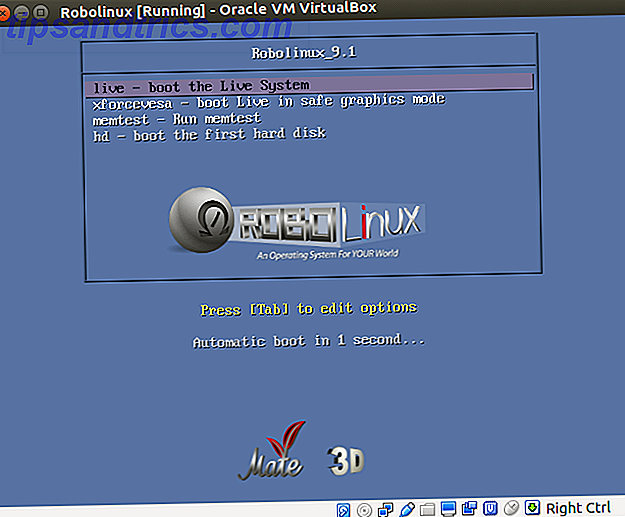

Dies ist jedoch nicht nur auf einige Betriebssysteme beschränkt. Viele Linux-Betriebssysteme Die besten Linux-Betriebssysteme Die besten Linux-Betriebssysteme Es gibt Linux-Distributionen für jeden Zweck, die die Auswahl schwierig machen. Hier ist eine Liste der besten Linux-Betriebssysteme zu helfen. Read More haben etwas ähnliches. Dies geschieht in Form von Software-Repositories, Standorten online, die alle Programme signieren und verifizieren. In der Theorie, solange Sie nicht Programme aus unbekannten Quellen installieren Linux PPAs: Installation, Entfernung und Sicherheit Linux PPAs: Installation, Entfernung und Sicherheit PPAs - persönliche Paketarchive - sind eine Möglichkeit, Linux-Software über zu installieren Das Terminal. Aber sind sie sicher in der Anwendung? Wie können Sie eine PPA entfernen? Und welche sind die sichersten PPAs, um ... Read More, Sie sind in Sicherheit. Das ist jedoch nicht immer der Fall.

Zum Beispiel hosten Handy-Betriebssysteme alle ihre Programme an einem einzigen Ort. Auf Android, das sind der Google Play Store und iOS, der App Store 8 Tipps, um den neuen iOS 11 App Store optimal zu nutzen 8 Tipps, um den neuen iOS 11 App Store optimal zu nutzen Nach einem Jahrzehnt ohne Änderungen Der neue App Store mag anfangs etwas entmutigend sein, aber es gibt viel zu lieben, was Apples Redesign betrifft! Weiterlesen . Alle Anwendungen auf ihnen sind vertrauenswürdig und gut verifiziert. Aber das hat nicht immer funktioniert App Store ist wirklich sicher? Wie Smartphone-Malware herausgefiltert ist App-Stores wirklich sicher? Wie Smartphone-Malware herausgefiltert wird Wenn Sie nicht rooted oder jailbroken sind, haben Sie wahrscheinlich keine Malware auf Ihrem Telefon. Smartphone-Viren sind real, aber App-Stores können sie gut ausfiltern. Wie machen sie das? Lesen Sie mehr in der Vergangenheit.

Nicht wehrlos

Kurz gesagt, während einige Betriebssysteme als weniger sicher gelten als andere, ist es nicht richtig zu sagen, dass einige von ihnen leicht zu knacken sind. Tatsächlich passieren hinter den Kulissen viele Dinge, die dazu beitragen, dass Ihr Computer sicher und zuverlässig bleibt.

Das soll nicht heißen, dass sie immun sind. Sicherheitsprogramme Die 10 besten kostenlosen Anti-Virus-Programme Die 10 besten kostenlosen Anti-Virus-Programme Sie müssen jetzt wissen: Sie brauchen Antivirus-Schutz. Macs, Windows und Linux PCs brauchen es. Du hast wirklich keine Entschuldigung. Also schnapp dir eins von diesen zehn und fang an, deinen Computer zu schützen! Lesen Sie mehr sind immer noch wichtig, ebenso wie Techniken, um selbst zu üben 10 Einfache Wege, nie einen Virus zu bekommen 10 Einfache Wege, nie einen Virus zu bekommen Mit ein wenig Grundausbildung können Sie das Problem von Viren und Malware auf Ihrem Computer und vollständig vermeiden mobile Geräte. Jetzt können Sie sich beruhigen und das Internet genießen! Weiterlesen . Es gibt schließlich keinen Ersatz für gesunden Menschenverstand und gesundes Urteilsvermögen.

Wie schützen Sie Ihre Geräte?