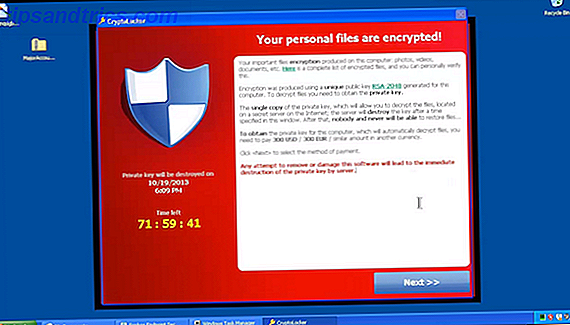

Gute Nachrichten für alle, die von Cryptolocker betroffen sind. Die IT-Sicherheitsfirmen FireEye und Fox-IT haben einen lang erwarteten Dienst gestartet, um Dateien zu entschlüsseln, die von der berüchtigten Ransomware als Geisel gehalten werden Do not Fall Foul of the Scammers: Ein Leitfaden für Ransomware und andere Bedrohungen Fallen Sie nicht mit den Betrügern zusammen: A Leitfaden zu Ransomware und anderen Bedrohungen Lesen Sie mehr.

Kurz nachdem Forscher von Kyrus Technology einen Blogpost veröffentlicht haben, in dem detailliert beschrieben wird, wie CryptoLocker funktioniert, und wie sie sie rückentwickelten, um den privaten Schlüssel zu erhalten, der zum Verschlüsseln von Hunderttausenden von Dateien verwendet wird.

Der CryptoLocker-Trojaner wurde erstmals im vergangenen September von Dell SecureWorks entdeckt. Es verschlüsselt Dateien mit bestimmten Dateierweiterungen und entschlüsselt sie erst, nachdem ein Lösegeld in Höhe von 300 Euro bezahlt wurde.

Obwohl das Netzwerk, das den Trojaner bediente, letztendlich heruntergefahren wurde, bleiben Tausende von Benutzern von ihren Dateien getrennt. Bis jetzt.

Wurdest du von Cryptolocker geschlagen? Möchten Sie wissen, wie Sie Ihre Dateien zurückbekommen können? Lesen Sie weiter für weitere Informationen.

Cryptolocker: Lassen Sie uns zusammenfassen

Als Cryptolocker zum ersten Mal auf der Szene platzte, beschrieb ich es als die "bösartigste Malware überhaupt" CryptoLocker ist die bösartigste Malware aller Zeiten und hier ist, was Sie tun können CryptoLocker ist die bösartigste Malware aller Zeiten und hier ist, was Sie tun können CryptoLocker ist eine Art von bösartiger Software, die rendert Ihr Computer kann nicht mehr verwendet werden, indem alle Ihre Dateien verschlüsselt werden. Es fordert dann eine Geldzahlung, bevor der Zugriff auf Ihren Computer zurückgegeben wird. Weiterlesen '. Ich werde zu dieser Aussage stehen. Sobald es Ihr System in die Hände bekommt, wird es Ihre Dateien mit nahezu unzerstörbarer Verschlüsselung erfassen und Ihnen ein kleines Vermögen in Bitcoin in Rechnung stellen, um sie zurück zu bekommen.

Es griff nicht nur lokale Festplatten an. Wenn eine externe Festplatte oder ein zugeordnetes Netzlaufwerk mit einem infizierten Computer verbunden ist, wird es ebenfalls angegriffen. Dies führte zu Unruhen in Unternehmen, in denen Mitarbeiter häufig zusammenarbeiten und Dokumente auf mit dem Netzwerk verbundenen Speicherlaufwerken gemeinsam nutzen.

Die virulente Verbreitung von CryptoLocker war auch etwas zu sehen, ebenso wie die phänomenale Menge an Geld, die es einnahm. Die Schätzungen reichen von 3 Millionen US-Dollar bis hin zu unglaublichen 27 Millionen, da die Opfer das Lösegeld zahlten, das dringend benötigt wurde zurück.

Nicht lange danach wurden die Server, die zur Verwaltung und Kontrolle der Cryptolocker-Malware verwendet wurden, in "Operational Tovar" abgelegt, und eine Datenbank mit Opfern wurde wiederhergestellt. Dies war die gemeinsame Anstrengung von Polizeikräften aus mehreren Ländern, einschließlich der USA, des Vereinigten Königreichs und der meisten europäischen Länder, und sah den Anführer der Bande hinter der Malware, die vom FBI angeklagt wurde.

Was uns zu heute bringt. CryptoLocker ist offiziell tot und begraben, obwohl viele Leute keinen Zugriff auf ihre beschlagnahmten Dateien haben, insbesondere nachdem die Zahlungs- und Kontrollserver als Teil von Operation Server entfernt wurden.

Aber es gibt noch Hoffnung. Hier ist, wie CryptoLocker umgekehrt wurde und wie Sie Ihre Dateien zurückbekommen können.

Wie Cryptolocker wurde umgekehrt

Nachdem Kyrus Technologies CryptoLocker zurückentwickelt hatte, entwickelten sie als nächstes eine Entschlüsselungs-Engine.

Dateien, die mit der CryptoLocker-Malware verschlüsselt wurden, folgen einem bestimmten Format. Jede verschlüsselte Datei wird mit einem AES-256-Schlüssel erstellt, der für diese bestimmte Datei eindeutig ist. Dieser Verschlüsselungsschlüssel wird dann anschließend mit einem öffentlichen / privaten Schlüsselpaar unter Verwendung eines stärkeren nahezu undurchlässigen RSA-2048-Algorithmus verschlüsselt.

Der generierte öffentliche Schlüssel ist einzigartig für Ihren Computer, nicht die verschlüsselte Datei. Diese Informationen in Verbindung mit dem Verständnis des Dateiformats, das zum Speichern von verschlüsselten Dateien verwendet wurde, ermöglichten es Kyrus Technologies, ein effektives Entschlüsselungswerkzeug zu erstellen.

Aber es gab ein Problem. Obwohl es ein Tool zum Entschlüsseln von Dateien gab, war es ohne die privaten Verschlüsselungsschlüssel nutzlos. Daher konnte eine mit CryptoLocker verschlüsselte Datei nur mit dem privaten Schlüssel entsperrt werden.

Glücklicherweise haben FireEye und Fox-IT einen bedeutenden Anteil der privaten Kryptolocker-Schlüssel erworben. Details darüber, wie sie das geschafft haben, sind dünn auf dem Boden; Sie sagen einfach, dass sie sie durch "verschiedene Partnerschaften und Reverse-Engineering-Engagements" bekommen haben.

Diese Bibliothek von privaten Schlüsseln und das Entschlüsselungsprogramm, das von Kyrus Technologies erstellt wurde, bedeutet, dass Opfer von CryptoLocker jetzt eine Möglichkeit haben, ihre Dateien zurückzubekommen, und zwar ohne Kosten für sie. Aber wie benutzt du es?

Entschlüsseln einer CryptoLocker-infizierten Festplatte

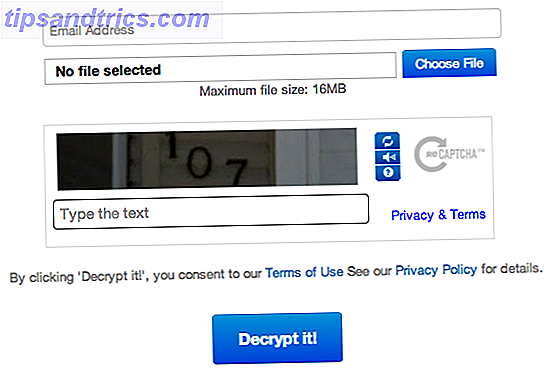

Durchsuchen Sie zuerst, um cryptolocker.com zu entschlüsseln. Sie benötigen eine Beispieldatei, die mit der Cryptolocker-Malware verschlüsselt wurde.

Laden Sie es dann auf die DecryptCryptoLocker-Website hoch. Dies wird dann verarbeitet werden und (hoffentlich) den privaten Schlüssel zurückgeben, der mit der Datei verbunden ist, die dann an Sie per E-Mail gesendet wird.

Dann muss eine kleine ausführbare Datei heruntergeladen und ausgeführt werden. Dies wird in der Befehlszeile ausgeführt und erfordert, dass Sie die Dateien angeben, die Sie entschlüsseln möchten, sowie Ihren privaten Schlüssel. Der Befehl zum Ausführen ist:

Decryptolocker.exe -key ""

Nur wiederholen - Dies wird nicht automatisch für jede betroffene Datei ausgeführt. Sie müssen dieses Skript entweder mit Powershell oder einer Batch-Datei ausführen oder es manuell auf Dateibasis ausführen.

Also, was ist die schlechte Nachricht?

Es sind jedoch nicht alle guten Nachrichten. Es gibt eine Reihe neuer Varianten von CryptoLocker, die weiter verbreitet werden. Obwohl sie auf ähnliche Weise wie CryptoLocker funktionieren, gibt es für sie noch keine Lösung, außer das Lösegeld zu bezahlen.

Mehr schlechte Nachrichten. Wenn Sie das Lösegeld bereits bezahlt haben, werden Sie dieses Geld wahrscheinlich nie wieder sehen. Obwohl einige Anstrengungen unternommen wurden, das CryptoLocker-Netzwerk zu demontieren, wurde nichts von dem Geld, das mit der Malware verdient wurde, wiedergewonnen.

Es gibt eine andere, sachdienlichere Lektion, die hier zu lernen ist. Viele Leute haben sich entschieden, ihre Festplatten zu löschen und neu zu starten, anstatt das Lösegeld zu zahlen. Das ist verständlich. Diese Personen können DeCryptoLocker jedoch nicht zur Wiederherstellung ihrer Dateien nutzen.

Wenn Sie mit ähnlicher Ransomware geschlagen werden, zahlen Sie nicht - wie man Ransomware schlägt! Zahlen Sie nicht - Wie man Ransomware schlägt! Stell dir vor, wenn jemand vor deiner Tür auftauchte und sagte: "Hey, da sind Mäuse in deinem Haus, von denen du nichts gewusst hast. Gib uns 100 € und wir werden sie loswerden." Dies ist die Ransomware ... Lesen Sie mehr und Sie wollen nicht zahlen, möchten Sie möglicherweise in eine billige externe Festplatte oder USB-Laufwerk investieren und kopieren Sie Ihre verschlüsselten Dateien über. Dies lässt die Möglichkeit offen, sie zu einem späteren Zeitpunkt wiederherzustellen.

Erzählen Sie mir von Ihrer CryptoLocker Erfahrung

Wurdest du von Cryptolocker getroffen? Haben Sie es geschafft, Ihre Dateien zurück zu bekommen? Erzähl mir davon. Das Kommentarfeld ist unten.

Fotonachweis: System Lock (Yuri Samoiliv), OWC externe Festplatte (Karen).