Wir leben in einer vernetzten, super vernetzten Welt. Neue Technologien tauchen ständig auf dem Markt auf, und wenn Sie nicht ständig Netzwerk-, Computer- oder Hacker-Nachrichten lesen, werden Sie möglicherweise Terminologien finden, die Sie nicht verstehen.

Hier werden wir 10 gängige Netzwerkbegriffe erkunden, was sie bedeuten und wo Sie ihnen wahrscheinlich begegnen werden.

WLAN

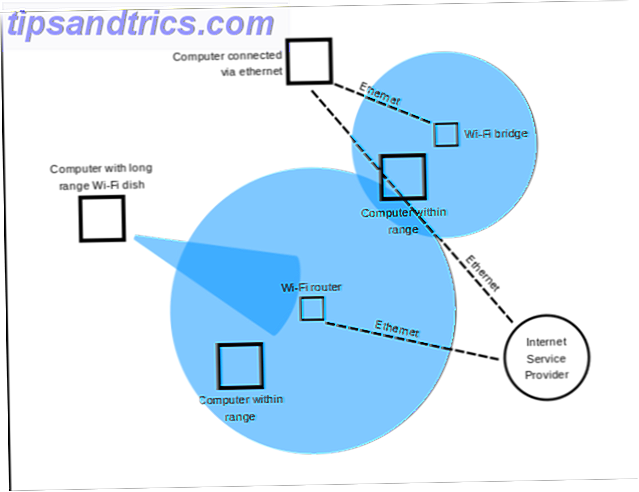

Ein Wireless Local Area Network verbindet zwei oder mehr Geräte über eine drahtlose Verteilung. Ein WLAN funktioniert normalerweise in einem eingeschränkten Bereich und stellt nur Verbindungen zu diesen Geräten innerhalb seiner Grenzen bereit. Jedes Gerät, das sich außerhalb des Abdeckungsbereiches bewegt, verliert seine Verbindung zum Netzwerk.

Sie betreiben wahrscheinlich ein WLAN in Ihrem eigenen Heim WiFi To The Max: Holen Sie das Beste aus Wireless Networking unter Windows 8 WiFi To The Max: Holen Sie das Beste aus Wireless Networking unter Windows 8 Windows 8 macht die Verbindung zu einem WiFi-Netzwerk einfacher. Folglich funktionieren einige Dinge nicht wie früher in Windows 7. Wenn Probleme auftreten, ist wahrscheinlich eine einfache Lösung vorhanden. Lesen Sie mehr und verwenden Sie einen Router, um die drahtlose Datenübertragung zwischen Ihren Geräten zu ermöglichen.

WPAN

Ein drahtloses persönliches Netzwerk (WPAN) beschreibt ein Netzwerk, das zur Kommunikation zwischen intrapersonalen Geräten verwendet wird. Wenn Sie mit einer Bluetooth-Maus, einem Kopfhörer, einer Maus und einer Tastatur an Ihrem Schreibtisch sitzen So richten Sie Bluetooth in Windows 7 ein, machen den PC sichtbar und fügen Geräte hinzu Einrichten von Bluetooth in Windows 7, PC sichtbar machen & Geräte hinzufügen Bluetooth funktioniert nicht oder weiß nicht, wie man es aufstellt? Wir führen Sie Schritt für Schritt durch den Gerätekopplungsprozess unter Windows. Lesen Sie mehr, Sie verwenden ein WPAN.

WPANs beschreiben die Kommunikation zwischen Geräten in unmittelbarer Nähe, können sich aber auch auf Geräte in einem größeren Bereich beziehen, dh über ein Wireless Local Area Network (siehe oben für weitere Informationen zu WLANs).

Protokolle - IPv4 und IPv6

Das Internet verwendet eine Reihe von standardisierten Protokollen, die die Netzwerkkommunikation IPv6 vs. IPv4 ermöglichen: Sollten Sie als Benutzer (oder irgendetwas) als Benutzer? [MakeUseOf erklärt] IPv6 vs. IPv4: Sollten Sie als Benutzer (oder irgendetwas) als Benutzer interessieren? [MakeUseOf Explains] In jüngerer Zeit wurde viel über den Wechsel zu IPv6 gesprochen und wie dies dem Internet viele Vorteile bringen wird. Aber diese "Neuigkeiten" wiederholen sich immer wieder, denn es gibt immer wieder und wieder ... Read More. Die Internet Protocol Suite ist als TCP / IP bekannt, das für Transmission Control Protocol / Internet Protocol steht.

Die erste Hauptversion von TCP / IP war Internet Protocol Version 4 (IPv4). Sein Nachfolger ist Internet Protocol Version 6 (IPv6), obwohl beide Protokolle verwendet werden.

Wir verwenden beide Protokolle, um die Datenübertragung über das Internet zu definieren. Sie definieren auch die Anzahl der verfügbaren IP-Adressen ( Internet Protocol ), die zu einem bestimmten Zeitpunkt zur Verfügung stehen. Beispielsweise haben Sie möglicherweise eine Internetprotokolladresse online gesehen, die wie folgt aussieht:

192.19.254.1

Diese Reihe von Zahlen bezieht sich auf einen bestimmten Ort im Internet Wie das Internet funktioniert [INFOGRAPHIC] Wie das Internet funktioniert [INFOGRAPHIC] Lesen Sie mehr. Jede Site, jeder Router und jedes Gerät, das mit dem Internet verbunden ist, erhält eine bestimmte IP-Adresse. IPv4 beschränkt die Anzahl der verfügbaren IP-Adressen auf 4.294.967.296. Klingt nach viel? Die Erschöpfung der IPv4-Adressen ist seit Februar 2011 schon lange vorbei. Dies liegt daran, dass IPv4-IPs als 32-Bit-Ganzzahlen entworfen wurden, was die verfügbare Anzahl von Adressen begrenzt. Siehe das Bild unten für eine kurze Erklärung.

Der IPv6-Standard wurde eingeführt, um dieses Problem zu lösen IPv6 & The Coming ARPAgeddon [Technologie erklärt] IPv6 & The Coming ARPAgeddon [Technologie erklärt] Lesen Sie mehr unter Verwendung von 128-Bit-hexadezimale IP-Adressen, die Bereitstellung eines 3.400.000.000.000.000.000.000.000.000.000.000.000.000.000 Adressraum für das Internet allmählich zu verbreiten . Eine IPv6-IP-Adresse unterscheidet sich auch von ihrem IPv4-Gegenstück:

4532: 1cb8: 75a3: 4942: 1771: 9e2c: 1350: 8331

Während IPv6 die notwendige IP-Adresserweiterung für ein schnell expandierendes Internet bereitgestellt hat, ist es nicht mit IPv4 kompatibel. Dies bedeutet, dass IPv6 im Wesentlichen in einem parallelen Netzwerk betrieben wird. Es gibt jedoch bereits eine Reihe von IP-Übersetzungs-Gateways, daher sollten Sie keine großen Unterschiede feststellen.

NAT

Die Netzwerkadressübersetzung wird am häufigsten von Routern verwendet. 1, 2 Millionen Router sind anfällig dafür, entführt zu werden. Ist Ihr einer von ihnen? 1, 2 Millionen Router sind anfällig für Entführungen. Ist Ihr einer von ihnen? Weitere Informationen zum Teilen einer einzelnen IP-Adresse (siehe oben für Protokolle - IPv4 und IPv6 für weitere Informationen) über mehrere Geräte.

Wenn Sie zu Hause einen WLAN-Router verwenden, wird wahrscheinlich NAT verwendet, um jedem Ihrer verbundenen Geräte den Zugriff auf das Internet über ein einziges Gateway zu ermöglichen (weitere Informationen zu Gateways finden Sie weiter unten).

Von außen hat Ihr Router nur eine einzige IP-Adresse. Ihr Router kann den Geräten in Ihrem Heimnetzwerk individuelle IP-Adressen zuweisen, wodurch ein lokales Netzwerk erstellt wird.

Tor

Gateway bezieht sich auf ein Gerät in Ihrem Netzwerk, mit dem sich Datenverkehr frei von einem Netzwerk in ein anderes verschieben lässt. Ihr Router fungiert als Gateway, sodass Daten effektiv vom Internet an Ihre verbundenen Geräte weitergeleitet werden können.

Paket

Ein Paket ist das gebräuchlichste Format von Daten, die über das Internet übertragen werden. Wie man eine Internet-Zensur umgehen kann. Wie man eine Internet-Zensur umgehen kann Dieser Artikel untersucht einige der am häufigsten verwendeten Methoden zum Filtern von Inhalten und neuen Trends. Weiterlesen . Ein Paket besteht traditionell aus zwei Arten von Daten: Steuerinformationen und Benutzerdaten.

Steuerungsinformationen beziehen sich auf die Daten, die das Netzwerk benötigt, um die Benutzerdaten zu liefern: Quell- und Zieladressen, Sequenzierungsinformationen und Fehlererkennungscodes.

Nutzerdaten beziehen sich auf die tatsächlichen Daten, die übertragen werden, sei es das Nachschlagen einer Website, das Klicken auf einen Link oder das Übertragen von Dateien.

P2P

Peer-to-Peer ist ein Begriff, der zunehmend in den Nachrichten erwähnt wird. Wie eine Reihe von großen Internet-Service-Provider (ISPs) bewegen, illegales Herunterladen zu beschränken Warum Safe Torrenting mit The Pirate Bay starb Warum Safe Torrenting Starb mit der Pirate Bay So weit wie "populär" torrenting betroffen ist, die vergleichende Sicherheit, die bei The Pirate bestand Bay ist weg, und sichere Torrent-Downloads damit. Lesen Sie mehr, P2P-Netzwerke werden jetzt sehr genau untersucht.

Ein P2P-Netzwerk partitioniert Aufgaben auf einzelne Computer oder Peers in einem verteilten Netzwerk. Dies bedeutet, dass jeder Computer im Netzwerk einen Teil seiner Ressourcen bereitstellt, um die Verteilung von Daten zu ermöglichen, ohne dass ein zentrales Verteilungszentrum benötigt wird. Peers sind beide gleichzeitig Benutzer und Anbieter des Netzwerks, wodurch P2P-Netzwerke in leistungsfähigere Aktivitäten eingebunden werden können, während sie für alle angeschlossenen Benutzer von Vorteil sind.

P2P ist aufgrund seiner Beteiligung an Filesharing-Netzwerken, von denen einige Inhalte den Urheberrechtsschutz verletzen, allgemein bekannt. Die P2P-Dateifreigabe wird jedoch auch für viele legale Aktivitäten verwendet. Funktionsweise der P2P-Dateifreigabe (Peer-to-Peer) Die P2P-Dateifreigabe (Peer-to-Peer) funktioniert Seit der Piraterie hat es immer eine dunkle Seite gegeben war grassierend. Es begann mit Message Boards, sogar vor dem traditionellen "Internet", wie wir es kennen, es wurde sogar geboren, ... Read More, da seine Aufgabenverteilung eine geringe Ressourcendatenübertragung von größeren Dateien ermöglicht. Viele Linux-Distributionen verwenden P2P Die besten Linux-Betriebssysteme Die besten Linux-Betriebssysteme Es gibt Linux-Distributionen, die für jeden Zweck zur Verfügung stehen. Hier ist eine Liste der besten Linux-Betriebssysteme zu helfen. Lesen Sie mehr, um die Betriebskosten niedrig zu halten, während Kryptowährungen wie Bitcoin Wie funktioniert Bitcoin? Wie funktioniert Bitcoin? Vor ungefähr einem Jahr, als der Bitcoin-Zug gerade anfing Dampf zu holen, wandte sich ein Freund an mich und fragte: "Warum kannst du nicht einfach einen Bitcoin kopieren?" Lesen Sie mehr P2P verwenden, um die Integrität des Netzwerks zu gewährleisten.

Andere häufig verwendete P2P-Netzwerke sind Skype und Spotify. Beide Anwendungen nutzen eine Kombination aus P2P-Networking und Direct-Streaming, um sowohl die eigenen Ressourcen als auch die Benutzer zu entlasten.

Protokolle - TLS / SSL - HTTPS

Transport Layer Security und sein Vorgänger, Secure Sockets Layer, sind ein wichtiger Bestandteil für die Sicherheit Ihrer Daten im Internet. Sie sind kryptografische Protokolle, mit denen Sie vertrauliche Daten sicher mit einer Reihe von Websites wie Online-Banking-Portalen, Einzelhändlern und Behörden-Gateways kommunizieren können.

![]()

TLS / SSL arbeitet mit Layer-Verschlüsselung Nicht nur für Paranoids: 4 Gründe, Ihr digitales Leben nicht nur für Paranoids zu verschlüsseln: 4 Gründe, Ihr digitales Leben zu verschlüsseln Verschlüsselung ist nicht nur für paranoide Verschwörungstheoretiker, noch ist es nur für Tech-Geeks. Verschlüsselung ist etwas, von dem jeder Computerbenutzer profitieren kann. Tech-Websites schreiben darüber, wie Sie Ihr digitales Leben verschlüsseln können, aber ... Lesen Sie mehr über das vorhandene Hypertext Transfer Protocol (HTTP), das wir alle verwenden, um im Internet zu surfen. Dies gibt uns Hypertext Transfer Protocol Secure (HTTPS), das Sie beim Zugriff auf Ihr Banking oder beim Kauf über Amazon bemerkt haben.

DDoS

Der Begriff Distributed Denial of Service ( Distributed Denial of Service) hat immer mehr Schlagzeilen gemacht, da bekannte Unternehmen Opfer von Hacking-Angriffen werden. Der Weihnachtstag 2014 wird vielen Spielern als Erinnerung in Erinnerung bleiben, als nach dem Auspacken einer neuen Xbox One oder PS4 und dem erstmaligen Anschluss ins Internet alle Online-Aktivitäten durch einen DDoS blockiert wurden.

Denial of Service ist nicht immer schädlich Was ist der Unterschied zwischen einem guten Hacker und einem schlechten Hacker? [Meinung] Was ist der Unterschied zwischen einem guten Hacker & einem schlechten Hacker? [Meinung] Hin und wieder hören wir etwas in den Nachrichten über Hacker, die Websites herunterfahren, eine Vielzahl von Programmen ausnutzen oder damit drohen, sich in Hochsicherheitsbereiche zu winden, in die sie nicht gehören sollten. Aber, wenn ... Lesen Sie mehr. Wenn zu viele Benutzer gleichzeitig versuchen, auf dieselbe IP-Adresse zuzugreifen, kann dies den Hosting-Server der Website überlasten, wodurch der Zugriff auf den Dienst verweigert wird. Diese unbeabsichtigte Dienstverweigerung tritt regelmäßig auf, wenn eine Website mit einer großen Benutzerdatenbank mit einer viel kleineren Website verknüpft ist. In der Tat, die Nachrichtenzusammenfassungsseite Reddit nennt das liebevoll " die Reddit-Umarmung des Todes".

Es kann jedoch auch böswillig von denjenigen verwendet werden, die einen Dienst absichtlich nicht verfügbar machen wollen. Hier kommt der " verteilte " Aspekt ins Spiel. Ein Hacker kann ein Netzwerk von Computern verwenden, um eine einzelne IP-Adresse mit Anfragen zu überfluten, wodurch der Dienst offline geschaltet wird.

Diese Angriffe werden normalerweise koordiniert und verwenden normalerweise ein Netzwerk kompromittierter Computer, Zombies genannt . Zombies sind Systeme, die mit einem Virus oder einem Trojanischen Pferd infiziert wurden und es einem Remote-Benutzer ermöglichen, die Ressourcen dieses Systems zu kontrollieren. Zombies sind eher als Bots bekannt und führen zu dem Begriff Botnet - einem Netzwerk kompromittierter Systeme.

DNS

Mit dem Domain Name System übersetzen unsere Computer unseren normalen, alltäglichen Text in netzwerkfähige IP-Adressen. Wenn Sie makeuseof.com in die Adresszeile Ihres Browsers eingeben und die Eingabetaste drücken, kontaktiert Ihr Computer seinen DNS-Server. Der DNS-Server antwortet mit der entsprechenden IP-Adresse von makeuseof.com, verbindet und bringt Ihnen glorreichen Technologie-Content zu Ihrem Vergnügen.

Sie können festlegen, dass Ihre DNS-Server anders sein DNS-Voreinstellungen ändern im laufenden Betrieb mit ChrisPC DNS-Schalter DNS-Voreinstellungen im laufenden Betrieb mit ChrisPC-DNS-Switch ändern Das Spielen mit den DNS-Einstellungen auf Ihrem Computer kann das Surfen erheblich beschleunigen oder Ihnen den Zugriff auf Regionen ermöglichen Inhalt. Dies manuell zu tun ist ein Ziehen; Verwenden Sie einfach einen DNS-Schalter. Lesen Sie mehr von ihrem Standard, da eine Reihe von alternativen DNS-Anbietern wie Google Public DNS oder OpenDNS vorhanden sind. In einigen Fällen kann der Wechsel zu einem alternativen DNS-Anbieter Vorteile mit geringer Geschwindigkeit zurückgeben. Wie Sie Ihren DNS für schnelleres Internet optimieren Wie Sie Ihren DNS für schnelleres Internet optimieren "Das Internet ist nur eine Reihe von Röhren", wie ein Mann so weise sagte. Leider ist es nicht so einfach. Es gibt eine komplexe Architektur, die das Internet unterstützt, und Datenpakete müssen reisen ... Lesen Sie mehr beim Laden von Webseiten, oder verbessern Sie die Zuverlässigkeit mit Ihrem Internet Service Provider.

Hat dieser Artikel Ihrem Netzwerkverständnis geholfen? Hättest du etwas anderes aufgenommen? Lass es uns wissen!

Bildnachweis: WiFi-Bereich, Bluetooth-Symbol, IPv4, IPv6, Router, IPv4-Paket, vernetzte Computer, DDoS-Architektur, Server-Verkabelung und Ethernet alle über Wikimedia Commons, IPCONFIG über Flickr Benutzer Fallenninja