Hacks passieren. Es scheint fast jeden Monat, dass einige große Unternehmen ihre Computer-Sicherheit flussabsenken und Hacker mit Daten über Millionen von Nutzern auskommen lassen. Target Confirms Bis zu 40 Millionen US-Kunden Kreditkarten potenziell gehackt Ziel bestätigt bis zu 40 Millionen US-Kunden Kreditkarten potenziell Hacked Target hat gerade bestätigt, dass ein Hack die Kreditkartendaten für bis zu 40 Millionen Kunden, die zwischen dem 27. November und dem 15. Dezember 2013 in seinen US-Läden eingekauft haben, kompromittiert haben könnte. Lesen Sie mehr. Aber was passiert, wenn es kein Unternehmen ist, sondern die US-Regierung?

Seit Wochen werden die Nachrichten aus dem Office of Personnel Management (OPM) immer schlechter. Das OPM, ein wenig diskutiertes Regierungsbüro, das Aufzeichnungen über Angestellte speichert, war Gegenstand eines Hacks von wahrhaft historischem Ausmaß.

Die genauen Zahlen waren schwierig zu verstehen. Als der Hack zum ersten Mal angekündigt wurde, wurde den Ermittlern versichert, dass der Verstoß mit dem EINSTEIN-Programm für innere Sicherheit der Regierung umgehend entdeckt wurde, und die Aufzeichnungen von rund vier Millionen Angestellten betroffen waren.

Seitdem wurde klar, dass der Hack zufällig entdeckt wurde, lange nachdem er aufgetreten war - und die tatsächlich betroffene Zahl ist mehr als einundzwanzig Millionen .

Leider kann Computersicherheit dazu neigen, verwirrend und trocken zu sein. Trotz aller Berichterstattung haben viele von Ihnen vielleicht immer noch kein gutes Verständnis davon, was unternommen wurde, wie es passiert ist oder wie es Sie betrifft. Ich werde mich bemühen, es aufzulösen und einige grundlegende Fragen zu diesem Thema zu beantworten.

Wie ist der Hack passiert?

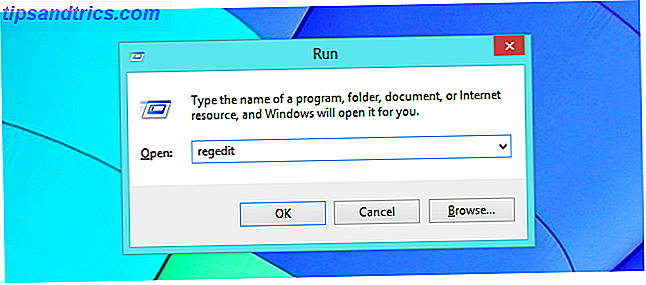

Es gab Anzeichen dafür, dass so etwas für eine Weile wahrscheinlich war. Der Snowden-Leck-Held oder Schurke? NSA moderiert seine Haltung auf Snowden Held oder Schurke? NSA moderiert seine Haltung auf Snowden Whistleblower Edward Snowden und der NSA John DeLong erschien auf dem Zeitplan für ein Symposium. Obwohl es keine Debatte gab, scheint die NSA Snowden nicht mehr als Verräter darzustellen. Was hat sich geändert? Lesen Sie weiter, wie schlecht die Computersicherheit des Bundes sein kann, selbst innerhalb der theoretisch erfahrenen NSA. Die Situation am OPM war noch schlimmer. Das Open hatte bis 2013 überhaupt keine Sicherheitsmitarbeiter. Sie wurden wiederholt gewarnt, dass ihre Sicherheitspraktiken anfällig für Intrusion seien. Schlimmer als Heartbleed? Treffen Sie ShellShock: Eine neue Sicherheitsbedrohung für OS X und Linux schlimmer als Heartbleed? Treffen Sie ShellShock: Eine neue Sicherheitsbedrohung für OS X und Linux Lesen Sie mehr.

Das Bild von Inkompetenz wird durch Berichte ergänzt, dass der Überfall während einer Verkaufspräsentation von einer Firma namens CyTech Services entdeckt wurde, die die Malware fand, während sie ihr Sicherheits-Scan-Tool vorführte. Es ist nicht klar, wie lange Hacker Zugang zum System hatten, aber "Jahre" ist eine plausible Vermutung.

Leider ist dies beileibe kein Einzelfall unter Regierungsbehörden, und das sollte Sie nicht überraschen. Schauen Sie sich die Anreize an: Wenn Target gehackt wird, verlieren sie Millionen von Dollar in Rechtsstreitigkeiten und verlorenen Verkäufen. Das Unternehmen bekommt einen Schlag, und seine Konkurrenten verbrauchen Marktanteile. Wenn ein Regierungsbüro den gleichen Fehler macht, passiert sehr wenig. Sie feuern ein paar Opferlämmer ab und versuchen, während der Anhörungen feierlich auszusehen, und warten ein paar Wochen, bis der 24-Stunden-Nachrichtenzyklus von etwas Glänzendem abgelenkt wird.

Es gibt kaum einen praktischen Anreiz, sich zu ändern, und es gibt nur sehr wenige Gesetze zur Cybersicherheit. Von den wenigen Gesetzen, die es gibt (wie FISMA, Federal Information Security Management Act), werden die meisten nicht genau befolgt. Rund 75% der Computersysteme des OPM entsprachen nicht diesem Gesetz.

Dies ist eine Situation, die schlecht ist und immer schlimmer wird. Das Government Accountability Office berichtete im April, dass die Zahl der Sicherheitsverstöße bei Bundesbehörden von 5.500 im Jahr 2006 auf mehr als 67.000 im Jahr 2014 angestiegen sei. Gregy Wilshusen, der Autor des Berichts, sagte in einem Interview mit Re / code, dass dies Agenturen seien haben häufig lähmende Mängel in ihren internen Sicherheitsverfahren und beheben häufig keine Sicherheitslücken, sobald sie aufgedeckt sind.

"Wenn wir diese Agenturen evaluieren, stellen wir oft fest, dass ihre internen Testverfahren nichts anderes beinhalten, als die beteiligten Personen zu interviewen und die Systeme nicht selbst zu testen [...] Wir haben immer wieder Schwachstellen gefunden, die wir als Teil unserer Test- und Prüfverfahren identifizieren nicht von den Agenturen gefunden oder repariert werden, weil sie unzureichende oder unvollständige Testverfahren haben. "

Was wurde genommen?

Ein weiterer Punkt der Verwirrung liegt in der Art der Informationen, auf die die Hacker Zugriff hatten. Die Wahrheit ist, dass es ziemlich unterschiedlich ist, weil auf mehrere Datenbanken zugegriffen wurde. Die Informationen beinhalten Sozialversicherungsnummern für jedermann - was eine große Bedrohung für Identitätsdiebstahl darstellt. Es enthält auch 1, 1 Millionen Fingerabdrücke, die jedes System, das auf Biometrie beruht, gefährdet.

Am beunruhigendsten waren unter den gestohlenen Datensätzen Millionen von Berichten, die während Hintergrundüberprüfungen und Sicherheitsüberprüfungen eingeholt wurden. Ich habe an einer Reihe von Hintergrund-Checks teilgenommen, da eine alarmierende Anzahl meiner alten College-Freunde jetzt für die US-Bundesregierung arbeitet. Diese Hintergrundprüfungen graben tief. Sie sprechen mit Ihrer Familie, Ihren Freunden und Ihren Mitbewohnern, um Ihre gesamte Lebensbiografie zu überprüfen. Sie suchen nach irgendwelchen Andeutungen von Illoyalität oder der Beteiligung an einer fremden Macht, sowie an allem, was möglicherweise dazu benutzt werden könnte, dich zu erpressen: Sucht, Untreue, Glücksspiel, geheime Homosexualität, so etwas.

Mit anderen Worten, wenn Sie einen Bundesangestellten erpressen wollen, ist dies ein wahr gewordener Traum. Das Hintergrundprüfsystem hat sich im Zuge des Hacks abgeschaltet, und es ist nicht klar, wann es wieder betriebsbereit sein wird.

Es gibt auch die größere Sorge, dass die Angreifer lange Zeit Zugang zu diesen Systemen hatten.

Wer ist betroffen?

Einundzwanzig Millionen sind eine große Zahl. Die Bandbreite der direkt Betroffenen umfasst aktuelle und ehemalige Bundesangestellte sowie diejenigen, die eine Sicherheitsüberprüfung beantragt und abgelehnt haben. Indirekt könnte jeder, der einem Bundesangestellten nahesteht (Familie, Ehepartner und Freunde), davon betroffen sein, wenn seine Informationen in der Hintergrundprüfung vermerkt sind.

Wenn Sie der Meinung sind, dass Sie davon betroffen sein könnten, bietet das OPM im Zuge des Vorfalls einige grundlegende Ressourcen zum Schutz des Identitätsdiebstahls an. Wenn Sie zu denjenigen gehören, die direkt kompromittiert sind, sollten Sie eine E-Mail erhalten, da das OPM genau weiß, wer betroffen ist.

Diese Schutzmaßnahmen berücksichtigen jedoch nur Identitätsdiebstahl und andere recht einfache Angriffe mit den Daten. Für subtilere Dinge, wie Erpressung, gibt es eine Grenze für das, was die Regierung tun kann. Der Schutz fehlt nur noch 18 Monate - ein geduldiger Hacker könnte so lange auf der Information sitzen.

Wofür werden die Daten verwendet?

Zuletzt haben wir die Millionen-Dollar-Frage. Wer hat die Daten genommen und was planen sie damit? Die Antwort ist, dass wir es leider nicht wirklich wissen. Die Ermittler haben ihre Finger auf China gerichtet, aber wir haben keine konkreten Beweise gesehen, die dies bestätigen. Selbst dann ist nicht klar, ob es sich um chinesische Freiberufler, die chinesische Regierung oder etwas dazwischen handelt.

Also, ohne die Angreifer oder ihre Motive zu kennen, was könnte mit diesen Daten getan werden?

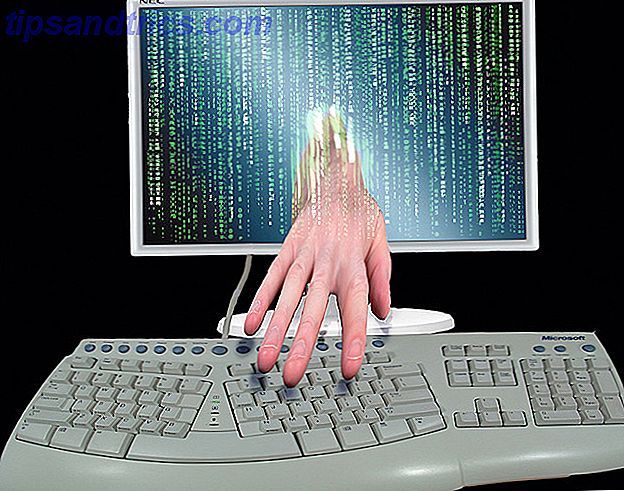

Auf Anhieb bieten sich einige offensichtliche Optionen an. Sozialversicherungsnummern können nicht einfach geändert werden und jeder kann für einen potenziell profitablen Identitätsdiebstahl verwendet werden. Selling diese für ein paar Dollar jeder, im Laufe der Zeit, könnte eine gesunde neunstellige Zahltag Was motiviert Menschen Hack Computer? Hinweis: Was motiviert Menschen, Computer zu hacken? Tipp: Geld Kriminelle können Technologie nutzen, um Geld zu verdienen. Du weißt das. Aber Sie wären überrascht, wie genial sie sein können, von Hacking und Weiterverkauf von Servern bis hin zu Neukonfigurationen als lukrative Bitcoin-Minenarbeiter. Lesen Sie mehr für die Hacker, mit fast keiner Anstrengung.

Dann gibt es schlechtere Optionen. Nehmen wir an, Sie sind eine ausländische Macht und Sie kommen mit diesen Informationen in Kontakt. Alles, was Sie tun müssen, ist einen Bundesangestellten mit Zugang zu einem kritischen System zu finden, mit dem Sie über den Hack etwas Schmutz haben. Vielleicht ist die erste bereit, ihre Untreue / Sucht / Sexualität öffentlich werden zu lassen, um ihr Land zu schützen. Aber Sie haben Millionen möglicher Ziele. Früher oder später wirst du keine Patrioten mehr haben. Dies ist die reale Bedrohung, aus Sicht der nationalen Sicherheit - obwohl selbst ein freiberuflicher Hacker dies nutzen könnte, um Geld oder Gefälligkeiten von Millionen unschuldiger Menschen zu erpressen.

Sicherheitsexperte Bruce Schneier (mit dem wir über Fragen der Privatsphäre und des Vertrauens sprachen) Sicherheitsexperte Bruce Schneier Über Passwörter, Privatsphäre und Vertrauen Sicherheitsexperte Bruce Schneier Über Passwörter, Datenschutz und Vertrauen Erfahren Sie mehr über Sicherheit und Datenschutz in unserem Interview mit dem Sicherheitsexperten Bruce Schneier. Lesen Sie weiter) hat spekuliert, dass ein zusätzliches Risiko besteht, dass die Angreifer den Inhalt der Datenbank manipuliert haben könnten, während sie Zugang dazu hatten. Es ist nicht klar, dass wir feststellen könnten, dass die Datenbank geändert wurde. Sie könnten beispielsweise ausländischen Spionen möglicherweise eine Sicherheitsüberprüfung erteilt haben, was ein beängstigender Gedanke ist.

Was können wir tun?

Leider ist dies wahrscheinlich nicht der letzte Hack seiner Art. Die Art von laschen Sicherheitsverfahren, die wir im OPM sehen, sind in Regierungsbehörden dieser Größe nicht ungewöhnlich. Was passiert, wenn der nächste Hack die Elektrizität im halben Land abstellt? Was ist mit der Flugsicherung? Dies sind keine lächerlichen Szenarien. Wir haben bereits Malware verwendet, um die Infrastruktur anzugreifen. erinnern Sie sich an den Stuxnet-Virus, wahrscheinlich die Arbeit der NSA Könnten diese NSA-Cyber-Spionage-Techniken gegen Sie eingesetzt werden? Könnten diese NSA Cyber-Spionage-Techniken gegen Sie verwendet werden? Wenn die NSA Sie verfolgen kann - und wir wissen es - können auch Cyberkriminelle. So werden von Regierungen erstellte Tools später gegen Sie verwendet. Read More, mit dem wir die iranischen Atomzentrifugen physisch zerstört haben?

Unsere natürliche Infrastruktur ist peinlich verletzlich und äußerst wichtig. Das ist eine Situation, die nicht nachhaltig ist. Und wenn wir über diesen Hack (und den nächsten) lesen, ist es wichtig, uns daran zu erinnern, dass dies kein Problem ist, das verschwindet, wenn der Nachrichtenzyklus abgelenkt wird oder wenn einige Angestellte entlassen werden. Dies ist eine systemische Fäulnis, eine, die uns immer wieder verletzen wird, bis wir sie tatsächlich reparieren.

Warst du vom Hack betroffen? Sorgen um niedrige Standards der Computersicherheit? Lass es uns in den Kommentaren wissen!

Bildnachweis: Defcon Conference, Crypto Card Two Factor, CyberDefense der US Navy, Kreditkarten-Diebstahl, Keith Alexander