Für viele weckt das Wort "Verschlüsselung" wahrscheinlich James Bond-artige Bilder eines Schurken mit einem Aktenkoffer, der mit nuklearen Startcodes oder einem anderen Aktionsfilm an sein Handgelenk gefesselt ist. In Wirklichkeit verwenden wir alle täglich Verschlüsselungstechnologien, und obwohl die meisten von uns das "Wie" oder das "Warum" wahrscheinlich nicht verstehen, sind wir sicher, dass Datensicherheit wichtig ist, und wenn Verschlüsselung uns dabei hilft Dann sind wir definitiv an Bord.

Fast jedes Computergerät, mit dem wir täglich interagieren, nutzt eine Verschlüsselungstechnologie. Von Smartphones (die oft ihre Daten verschlüsselt haben können) Wie man Daten auf Ihrem Smartphone verschlüsselt Wie man Daten auf Ihrem Smartphone verschlüsselt Mit dem Prism-Verizon-Skandal soll angeblich die National Security Agency (NSA) der Vereinigten Staaten von Amerika gehandelt haben Data Mining. Das heißt, sie haben durch die Anruf-Aufzeichnungen von ... Lesen Sie mehr), auf Tablets, Desktops, Laptops oder sogar Ihrem treuen Kindle, Verschlüsselung ist überall.

Aber wie funktioniert es?

Was ist Verschlüsselung?

Verschlüsselung ist eine moderne Form der Kryptographie, die es einem Benutzer ermöglicht, Informationen zu verstecken Nicht nur für Paranoiden: 4 Gründe, Ihr digitales Leben nicht nur für Paranoiden zu verschlüsseln: 4 Gründe, Ihr digitales Leben zu verschlüsseln Verschlüsselung ist nicht nur für paranoide Verschwörungstheoretiker, noch ist es ist nur für Tech-Geeks. Verschlüsselung ist etwas, von dem jeder Computerbenutzer profitieren kann. Tech-Websites schreiben darüber, wie Sie Ihr digitales Leben verschlüsseln können, aber ... Lesen Sie mehr von anderen. Die Verschlüsselung verwendet einen komplexen Algorithmus, der als Chiffre bezeichnet wird, um normalisierte Daten (Klartext) in eine Reihe scheinbar zufälliger Zeichen (Chiffretext) umzuwandeln, die für diejenigen ohne einen speziellen Schlüssel, in dem sie entschlüsselt werden, nicht lesbar sind. Diejenigen, die den Schlüssel besitzen, können die Daten entschlüsseln, um den Klartext statt der Zufallszeichenkette des Geheimtextes wieder zu sehen.

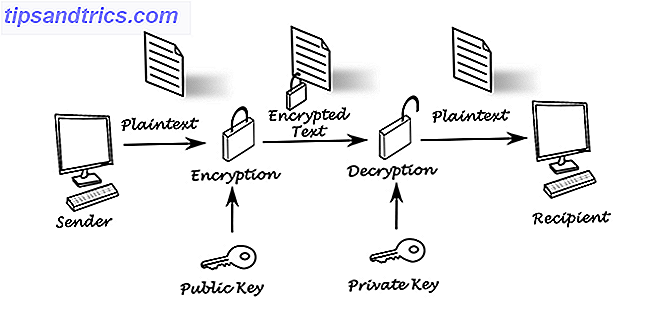

Zwei der am häufigsten verwendeten Verschlüsselungsmethoden sind die Verschlüsselung mit öffentlichem Schlüssel (asymmetrisch) und die Verschlüsselung mit privatem Schlüssel (symmetrisch). Die beiden sind ähnlich in dem Sinne, dass sie es einem Benutzer ermöglichen, Daten zu verschlüsseln, um sie vor anderen zu verbergen, und sie dann zu entschlüsseln, um auf den ursprünglichen Klartext zuzugreifen. Sie unterscheiden sich jedoch darin, wie sie mit den Schritten zwischen Verschlüsselung und Entschlüsselung umgehen.

Verschlüsselung öffentlicher Schlüssel

Die Public Key - oder asymmetrische Verschlüsselung verwendet den öffentlichen Schlüssel des Empfängers sowie einen (mathematisch) passenden privaten Schlüssel.

Zum Beispiel, wenn Joe und Karen beide Schlüssel zu einer Box hatten, wobei Joe den öffentlichen Schlüssel hatte und Karen einen passenden privaten Schlüssel hatte, konnte Joe seinen Schlüssel benutzen, um die Box zu entriegeln und Dinge hinein zu legen, aber er würde nicht in der Lage sein um bereits vorhandene Gegenstände zu sehen, noch würde er etwas finden können. Karen hingegen konnte die Schachtel öffnen und alle Gegenstände im Inneren sehen sowie sie nach eigenem Gutdünken entfernen, indem sie ihren passenden privaten Schlüssel benutzte. Sie konnte jedoch der Box keine Dinge hinzufügen, ohne einen zusätzlichen öffentlichen Schlüssel zu haben.

Im digitalen Sinne kann Joe Klartext (mit seinem öffentlichen Schlüssel) verschlüsseln und an Karen senden, aber nur Karen (und ihr passender privater Schlüssel) konnte den Chiffretext wieder in Klartext entschlüsseln. Der öffentliche Schlüssel (in diesem Szenario) wird zum Verschlüsseln von Chiffretext verwendet, während der private Schlüssel zum Entschlüsseln in Klartext verwendet wird. Karen brauchte nur den privaten Schlüssel, um Joes Nachricht zu entschlüsseln, aber sie brauchte Zugriff auf einen zusätzlichen öffentlichen Schlüssel, um eine Nachricht zu verschlüsseln und an Joe zu senden. Joe dagegen konnte die Daten nicht mit seinem öffentlichen Schlüssel entschlüsseln, aber er konnte damit Karen eine verschlüsselte Nachricht senden.

Verschlüsselung mit privatem Schlüssel

Wenn die Verschlüsselung mit privatem Schlüssel oder symmetrischer Verschlüsselung sich von der Verschlüsselung mit öffentlichem Schlüssel unterscheidet, liegt dies am Zweck der Schlüssel selbst. Es sind immer noch zwei Schlüssel erforderlich, um zu kommunizieren, aber jeder dieser Schlüssel ist nun im Wesentlichen derselbe.

Zum Beispiel besitzen Joe und Karen beide Schlüssel zu der oben erwähnten Box, aber in diesem Szenario machen die Schlüssel dasselbe. Beide sind jetzt in der Lage, Dinge aus der Box hinzuzufügen oder zu entfernen.

Wenn er digital spricht, kann Joe nun eine Nachricht verschlüsseln und sie mit seinem Schlüssel entschlüsseln. Karen kann das gleiche mit ihrem tun.

Eine (kurze) Geschichte der Verschlüsselung

Wenn man über Verschlüsselung spricht, ist es wichtig zu unterscheiden, dass die gesamte moderne Verschlüsselungstechnologie von Kryptographie abgeleitet ist. Quantencomputer: Das Ende der Kryptographie? Quantencomputer: Das Ende der Kryptographie? Quantum-Computing als eine Idee gibt es schon seit einiger Zeit - die theoretische Möglichkeit wurde ursprünglich 1982 eingeführt. In den letzten Jahren hat sich das Feld der Praxisnähe angenähert. Weiterlesen . Kryptographie ist - im Kern - der Akt des Erstellens und Entschlüsselns eines Codes. Während die elektronische Verschlüsselung im größeren Rahmen der Dinge relativ neu ist, ist die Kryptographie eine Wissenschaft, die bis in das antike Griechenland zurückreicht.

Die Griechen waren die erste Gesellschaft, der die Verwendung von Kryptographie zugeschrieben wurde, um sensible Daten in Form von geschriebenen Wörtern, vor den Augen ihrer Feinde und der Öffentlichkeit zu verstecken. Sie verwendeten eine sehr primitive Methode der Kryptographie, die auf der Verwendung des Scytale als Werkzeug beruhte, um eine Transpositions-Chiffre (Antwortschlüssel) zum Decodieren verschlüsselter Nachrichten zu erzeugen. Der Scytale ist ein Zylinder, mit dem Pergament umwickelt wird, um den Code zu entziffern. Wenn die zwei Seiten kommunizierend einen Zylinder der gleichen Dicke verwendeten, würde das Pergament die Nachricht anzeigen, wenn es von links nach rechts gelesen wird. Wenn das Pergament entrollt wurde, erschien es als ein langes, dünnes Stück Pergament mit scheinbar zufälligen Zahlen und Buchstaben. Also, während es nicht gerollt ist, könnte es sich um einen Kauderwelsch handeln, wenn es auf den Sensenbaum gerollt wird, würde es eher so aussehen:

Die Griechen waren nicht allein bei der Entwicklung primitiver Kryptographiemethoden. Die Römer folgten dem, indem sie das einführten, was als "Caesars Chiffre" bekannt wurde, eine Substitution, bei der ein Buchstabe durch einen Buchstaben ersetzt wurde, der weiter nach unten im Alphabet lag. Zum Beispiel, wenn der Schlüssel eine Rechtsverschiebung von drei beinhaltet, würde der Buchstabe A D werden, der Buchstabe B wäre E, und so weiter.

Andere Beispiele, die als Durchbruch ihrer Zeit angesehen wurden, waren:

- Das Polybius-Quadrat: Ein weiterer kryptographischer Durchbruch des antiken Griechenlands beruht auf einem 5 x 5 Raster, das mit dem Buchstaben "A" oben links und "Z" rechts unten beginnt ("I" und "J" teilen sich ein Quadrat). Die Zahlen 1 bis 5 erscheinen sowohl horizontal als auch vertikal über der obersten Buchstabenreihe und ganz links. Der Code beruht darauf, eine Nummer anzugeben und sie dann im Grid zu lokalisieren. Zum Beispiel wäre "Ball" 12, 11, 31, 31.

- Enigma-Maschine: Die Enigma-Maschine ist eine WWII-Technologie, die als elektromechanische Rotor-Chiffriermaschine bekannt ist. Dieses Gerät sah aus wie eine übergroße Schreibmaschine und erlaubte den Betreibern, Klartext einzugeben, während die Maschine die Nachricht verschlüsselte und an eine andere Einheit schickte. Der Empfänger schreibt die zufällige Kette von verschlüsselten Buchstaben auf, nachdem sie auf dem Empfangsgerät aufleuchtet und den Code bricht, nachdem er das ursprüngliche Muster vom Absender auf seinem Rechner eingerichtet hat.

- Data Encryption Standard: Der Data Encryption Standard (DES) war der erste moderne symmetrische Schlüsselalgorithmus für die Verschlüsselung digitaler Daten. Entwickelt in den 1970er Jahren bei IBM, wurde DES 1977 der Federal Information Processing Standard für die Vereinigten Staaten und wurde zur Grundlage für die Entwicklung moderner Verschlüsselungstechnologien.

Moderne Verschlüsselungstechnologie

Die moderne Verschlüsselungstechnologie verwendet ausgeklügeltere Algorithmen sowie größere Schlüsselgrößen, um verschlüsselte Daten besser zu verbergen. Ihr Interesse an der Privatsphäre stellt sicher, dass Sie von der NSA ausgerichtet werden Ihr Interesse an der Privatsphäre stellt sicher, dass Sie von der NSA angesprochen werden Ja, das stimmt . Wenn Sie sich um Privatsphäre kümmern, werden Sie möglicherweise zu einer Liste hinzugefügt. Weiterlesen . Je größer die Schlüsselgröße, desto mehr Kombinationen, die ein Brute-Force-Angriff ausführen müsste, um den Chiffretext erfolgreich zu entschlüsseln.

Wenn sich die Schlüsselgröße weiter verbessert, steigt die Zeit, die benötigt wird, um eine Verschlüsselung mit einem Brute-Force-Angriff zu knacken. Während zum Beispiel ein 56-Bit-Schlüssel und ein 64-Bit-Schlüssel relativ nah beieinander liegen, ist der 64-Bit-Schlüssel tatsächlich 256-mal schwerer zu knacken als der 56-Bit-Schlüssel. Die meisten modernen Verschlüsselungen verwenden mindestens einen 128-Bit-Schlüssel, manche verwenden 256-Bit-Schlüssel oder mehr. Um dies zu relativieren, würde das Knacken eines 128-Bit-Schlüssels einen Brute-Force-Angriff erfordern, um über 339.000.000.000.000.000.000.000.000.000.000.000.000.000 mögliche Schlüsselkombinationen zu testen. Falls Sie neugierig sind, würde es tatsächlich über eine Million Jahre dauern, den richtigen Schlüssel mit Brute-Force-Angriffen zu erraten, und das ist der Einsatz der leistungsstärksten Supercomputer, die es gibt. Kurz gesagt, es ist theoretisch nicht plausibel, dass irgendjemand sogar versuchen würde, Ihre Verschlüsselung mit 128-Bit oder höherer Technologie zu brechen.

3DES

Verschlüsselungsstandards haben seit der ersten Einführung von DES im Jahr 1977 einen langen Weg zurückgelegt. Tatsächlich ist eine neue DES-Technologie, die als Triple DES (3DES) bekannt ist, recht populär und basiert auf einer modernisierten Version des ursprünglichen DES-Algorithmus. Während die ursprüngliche DES-Technologie mit einer Schlüsselgröße von nur 56 Bit ziemlich begrenzt war, macht es die aktuelle 3DES-Schlüsselgröße von 168 Bit wesentlich schwieriger und zeitaufwändiger zu knacken.

AES

Der Advanced Encryption Standard ist eine symmetrische Chiffre, die auf der Rijandael-Blockchiffre basiert, die derzeit der US-Bundesstaatsstandard ist. AES wurde weltweit als Nachfolger des inzwischen veralteten DES-Standards von 1977 übernommen, und obwohl es Beispiele für Angriffe gibt, die schneller sind als Brute-Force, wird die leistungsfähige AES-Technologie immer noch als rechnerisch nicht machbar angesehen. Darüber hinaus bietet AES solide Leistung auf einer Vielzahl von Hardware und bietet sowohl hohe Geschwindigkeit als auch geringe RAM-Anforderungen, was es zu einer erstklassigen Wahl für die meisten Anwendungen macht. Wenn Sie einen Mac verwenden, das beliebte Verschlüsselungstool FileVault Was ist Mac OS X FileVault und wie verwende ich es? Was ist Mac OS X FileVault und wie verwende ich es? Nur durch manuelle Verschlüsselung der Dateien auf Ihrer Festplatte können Sie Ihre Dateien wirklich sicher aufbewahren. Hier kommt Mac OS X FileVault ins Spiel. Read More ist eine von vielen Anwendungen, die AES verwenden.

RSA

RSA ist eines der ersten weit verbreiteten asymmetrischen Kryptosysteme für die Datenübertragung. Der Algorithmus wurde erstmals 1977 beschrieben und beruht auf einem öffentlichen Schlüssel, der auf zwei großen Primzahlen und einem Hilfswert basiert, um eine Nachricht zu verschlüsseln. Jeder kann den öffentlichen Schlüssel verwenden, um eine Nachricht zu verschlüsseln, aber nur jemand mit Kenntnissen der Primzahlen kann möglicherweise versuchen, die Nachricht zu entschlüsseln. RSA öffnete die Türen für mehrere kryptografische Protokolle wie digitale Signaturen und kryptografische Wahlverfahren. Es ist auch der Algorithmus hinter verschiedenen Open-Source-Technologien wie PGP PGP Me: Ziemlich gute Privatsphäre erklärt PGP Me: Pretty Good Privacy erklärt Pretty Good Privacy ist eine Methode zur Verschlüsselung von Nachrichten zwischen zwei Personen. So funktioniert es und ob es einer genauen Prüfung standhält. Lesen Sie mehr, mit dem Sie digitale Korrespondenz verschlüsseln können.

ECC

Die Elliptische-Kurven-Kryptographie gehört zu den leistungsstärksten und am wenigsten verstandenen Verschlüsselungsformen, die heute verwendet werden. Befürworter des ECC-Ansatzes nennen das gleiche Sicherheitsniveau mit schnelleren Betriebszeiten, hauptsächlich aufgrund der gleichen Sicherheitsstufe bei Verwendung kleinerer Schlüsselgrößen. Die hohen Leistungsstandards sind auf die Gesamteffizienz der elliptischen Kurve zurückzuführen, die sie ideal für kleine eingebettete Systeme wie Smartcards macht. Die NSA ist der größte Befürworter der Technologie und wird bereits als Nachfolger des oben erwähnten RSA-Ansatzes in Rechnung gestellt.

Also, ist Verschlüsselung sicher?

Unbestritten ist die Antwort ja. Die Menge an Zeit, Energieverbrauch und Rechenkosten, um die meisten modernen kryptographischen Technologien zu knacken, macht den Versuch, eine Verschlüsselung zu brechen (ohne den Schlüssel) eine teure Übung, die, relativ gesehen, sinnlos ist. Das heißt, Verschlüsselung hat Schwachstellen, die weitestgehend außerhalb der Macht der Technologie liegen.

Beispielsweise:

Hintertüren

Unabhängig davon, wie sicher die Verschlüsselung ist, könnte eine Hintertür möglicherweise den Zugriff auf den privaten Schlüssel ermöglichen. Warum E-Mail nicht durch staatliche Überwachung geschützt werden kann Warum E-Mails nicht durch staatliche Überwachung geschützt werden können "Wenn Sie wüssten, was ich über E-Mails weiß, könnten Sie dies nicht tun benutze es entweder ", sagte der Besitzer des sicheren E-Mail-Dienstes Lavabit, als er es kürzlich heruntergefahren hat. "Es gibt keine Möglichkeit, verschlüsselte ... Lesen Sie mehr. Dieser Zugang bietet die notwendigen Mittel, um die Nachricht zu entschlüsseln, ohne jemals die Verschlüsselung zu brechen.

Private Schlüsselbehandlung

Während moderne Verschlüsselungstechnologie extrem sicher ist, ist der Mensch nicht so leicht zu zählen. Ein Fehler bei der Handhabung des Schlüssels KeePass Password Safe - Das ultimative verschlüsselte Passwortsystem [Windows, Portable] KeePass Password Safe - Das ultimative verschlüsselte Passwortsystem [Windows, Portable] Speichern Sie Ihre Passwörter sicher. Komplett mit Verschlüsselung und einem anständigen Passwortgenerator - ganz zu schweigen von Plugins für Chrome und Firefox - ist KeePass vielleicht das beste Passwortverwaltungssystem überhaupt. Wenn Sie aufgrund eines verlorenen oder gestohlenen Schlüssels externen Personen gegenübertreten oder ein menschliches Versagen beim Speichern des Schlüssels an unsicheren Standorten anderen Zugang zu verschlüsselten Daten geben könnte.

Erhöhte Rechenleistung

Unter Verwendung aktueller Schätzungen sind moderne Verschlüsselungsschlüssel rechnerisch nicht zu knacken. Mit zunehmender Rechenleistung muss die Verschlüsselungstechnologie jedoch Schritt halten, um der Kurve voraus zu sein.

Regierungsdruck

Die Rechtmäßigkeit hängt von Ihrem Heimatland ab. Smartphone & Laptop Suche: Kennen Sie Ihre Rechte Smartphone & Laptop Suchen: Kennen Sie Ihre Rechte Wissen Sie, was Ihre Rechte sind, wenn Sie mit einem Laptop, Smartphone oder einer Festplatte ins Ausland reisen? Read More, aber in der Regel zwingen obligatorische Entschlüsselungsgesetze den Besitzer von verschlüsselten Daten dazu, den Schlüssel an Strafverfolgungsbeamte zu übergeben (mit einem Haftbefehl / Gerichtsbeschluss), um weitere Strafverfolgung zu vermeiden. In einigen Ländern, z. B. in Belgien, müssen die Besitzer von verschlüsselten Daten, die sich mit Selbstbeschuldigung befassen, dies nicht tun, und die Polizei kann nur die Einhaltung beantragen, anstatt sie zu verlangen. Vergessen wir nicht, es gibt auch einen Präzedenzfall von Website-Betreibern, die vorsätzlich Verschlüsselungsschlüssel übergeben, die Kundendaten oder Mitteilungen an Strafverfolgungsbehörden speichern, um kooperativ zu bleiben.

Verschlüsselung ist nicht kugelsicher, aber sie schützt jeden einzelnen von uns in nahezu jedem Aspekt unseres digitalen Lebens. Während es immer noch eine (relativ) kleine Bevölkerungsgruppe gibt, die Online-Banking oder Käufe bei Amazon oder anderen Online-Händlern nicht anerkennt, sind die anderen von uns ziemlich sicher online (aus vertrauenswürdigen Quellen), als wenn wir davon ausgehen würden Gleicher Einkaufsbummel in unserem lokalen Einkaufszentrum.

Während Ihre durchschnittliche Person die Technologien, die sie schützen, beim Kauf von Kaffee bei Starbucks mit ihrer Kreditkarte oder bei der Anmeldung bei Facebook glücklicherweise nicht bewusst ist, spricht das nur für die Macht der Technologie. Sie sehen, während der Tech, auf den wir uns freuen, entschieden sexy ist, sind es diejenigen, die relativ ungesehen bleiben, die das Beste tun. Die Verschlüsselung fällt fest in dieses Lager.

Haben Sie irgendwelche Gedanken oder Fragen zur Verschlüsselung? Verwenden Sie das Kommentarfeld unten.

Bildquelle: System Lock von Yuri Samoilov über Flickr, Public Key Verschlüsselung über Shutterstock, Public Key Verschlüsselung (Modified) über Shutterstock, Scytale über Wikimedia Commons, Enigma Plugboard über Wikimedia Commons, Vorhängeschloss, Schlüssel und persönliche Informationen über Shutterstock