Es heißt, der Weg zur Hölle sei mit guten Absichten gepflastert. Sie können etwas mit den großzügigsten Zielen tun, aber wenn Sie nicht vorsichtig sind, kann alles furchtbar schief gehen, unglaublich schnell.

Eine Sicherheitslücke in den Android Accessibility Services - entdeckt von SkyCure-Sicherheitsforscher Yair Amit - ist dafür ein gutes Beispiel. Durch die Ausnutzung eines Fehlers im Tool, der es blinden und sehbehinderten Menschen ermöglicht, Android-Geräte zu verwenden, kann ein Angreifer die Kontrolle über das Gerät erlangen, dabei erhöhte Privilegien erwerben und Zugriff auf die darauf gespeicherten Dateien erlangen.

Werfen wir einen Blick darauf und finden Sie heraus, wie Sie das verhindern können.

Den Fehler verstehen

Der Exploit baut auf früheren Untersuchungen von SkyCure auf, die auf der diesjährigen RSA-Konferenz veröffentlicht wurden. Die Studie untersuchte, wie durch die Erstellung von Anwendungen, die andere überzeichnen können, und die Einführung der integrierten Zugänglichkeitsdienste (Verbesserungen der Benutzeroberfläche, die Benutzer mit Behinderungen unterstützen) eingeführt werden können Video unten.

Als Proof-of-Concept hat SkyCure ein Spiel entwickelt, das auf der populären Fernsehserie Rick and Morty basiert, die einen böswilligen Zugänglichkeitsdienst startet, ohne dass der Nutzer es bemerkt.

SkyCure beschreibt die ursprüngliche Bedrohung und meint, dass damit "einem bösartigen Hacker praktisch unbegrenzte Berechtigungen für seine Malware erteilt werden könnten". Eine mögliche Anwendung für den Angriff, sagt SkyCure, ist der Einsatz von Ransomware. Es kann auch verwendet werden, um Unternehmens-E-Mails und Dokumente über das Gerät des Benutzers zu verfassen und die Geräteaktivität kontinuierlich zu überwachen.

Diese Art von Angriff hat einen Namen - Clickjacking oder weniger häufig einen "UI-Wiedergutmachungsangriff". OWASP (das Open Web Application Security Project) definiert Clickjacking, wenn ein Angreifer mehrere transparente oder undurchsichtige Ebenen verwendet, um einen Benutzer dazu zu bringen, auf eine Schaltfläche oder einen Link auf einer anderen Seite zu klicken, wenn er auf die oberste Seite klicken wollte.

Beginnend mit Android Lollipop (5.x) hat Google eine Problemumgehung hinzugefügt, die diese Art von Angriff theoretisch unmöglich gemacht hätte. Die von Google eingeführte Änderung bedeutete, dass die OK-Schaltfläche nicht durch eine Überlagerung abgedeckt werden konnte, wenn ein Benutzer die Barrierefreiheitsdienste aktivieren wollte, sodass ein Angreifer sie nicht heimlich starten konnte.

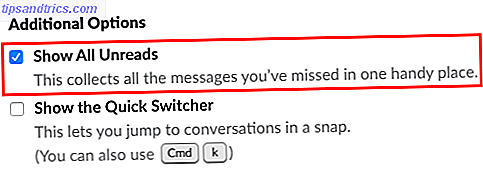

Als Referenz sehen Sie dies so, wenn Sie einen Eingabehilfedienst manuell starten. Wie Sie sehen können, ist Google sehr explizit über die erforderlichen Android-Berechtigungen. Wie Android App-Berechtigungen funktionieren und warum Sie sich darum kümmern sollten, wie Android App-Berechtigungen funktionieren und warum Sie sich kümmern sollten Android zwingt Apps, die Berechtigungen zu deklarieren, die sie bei der Installation benötigen. Sie können Ihre Privatsphäre, Sicherheit und Handyrechnung schützen, indem Sie bei der Installation von Apps auf die Berechtigungen achten - auch wenn viele Benutzer ... Lesen Sie mehr. Dies wird viele Benutzer daran hindern, Zugänglichkeitsdienste überhaupt zu installieren.

Wie man Google's Schutze besiegt

Yair Amit konnte jedoch einen Fehler in Googles Ansatz finden.

"Ich war in einem Hotel, als mir in den Sinn kam, dass, obwohl die Tür des Hotels meinen Blick auf den Flur draußen größtenteils versperrte, es ein Guckloch gab, das den Ausblick nicht blockierte. Dies war meine Epiphanie, die mich zu der Annahme brachte, dass, wenn ein Loch in der Überlagerung wäre, der OK-Knopf "größtenteils bedeckt" sein könnte und dennoch eine Berührung in dem möglicherweise sehr kleinen Bereich, der nicht abgedeckt war, akzeptierte und den neuen Schutz umging immer noch die wahre Absicht des Benutzers versteckt. "

Um diese Idee zu testen, modifizierte der SkyCure-Softwareentwickler Elisha Eshed das Rick and Morty-Spiel, das im ursprünglichen Exploit-Proof-of-Concept verwendet wurde. Eshed hat ein kleines Loch in der Überlagerung erstellt, das als Spielgegenstand getarnt war, aber eigentlich der Bestätigungsknopf im Zugänglichkeitsdienst war. Wenn der Benutzer auf das Spielelement klickte, wurde der Dienst gestartet und damit das gesamte unerwünschte Verhalten.

Während der ursprüngliche Exploit gegen praktisch alle Android-Geräte mit Android KitKat funktionierte Es ist offiziell: Nexus 5 und Android 4.4 KitKat sind hier: Nexus 5 und Android 4.4 KitKat sind hier Das Nexus 5 ist jetzt im Google Play Store erhältlich und es läuft das brandneue Android 4.4 KitKat, das in den kommenden Wochen auch auf anderen Geräten erscheinen wird. Lesen Sie mehr und früher, dieser Ansatz erhöht die Anzahl der ausnutzbaren Geräte, um diejenigen mit Android 5.0 Lollipop Android 5.0 Lollipop: Was es ist und wann Sie es bekommen Android 5.0 Lollipop: Was es ist und wann Sie es bekommen Android 5.0 Lollipop ist hier, aber nur auf Nexus-Geräten. Was genau ist neu an diesem Betriebssystem und wann können Sie erwarten, dass es auf Ihrem Gerät ankommt? Weiterlesen . Als Konsequenz sind fast alle aktiven Android-Geräte anfällig für diesen Angriff. SkyCure schätzt, dass bis zu 95, 4% der Android-Geräte betroffen sein könnten .

Abschwächung dagegen

Im Einklang mit vernünftigen verantwortlichen Offenlegungsprozeduren Vollständige oder Verantwortliche Offenlegung: Wie Sicherheitslücken offengelegt werden Vollständige oder Verantwortliche Offenlegung: Wie Sicherheitslücken offengelegt werden Sicherheitslücken in populären Softwarepaketen werden ständig entdeckt, aber wie werden sie den Entwicklern gemeldet und wie Hacker erfahren über Schwachstellen, die sie ausnutzen können? Read More, SkyCure hat sich zuerst an Google gewandt, bevor es veröffentlicht wurde, um ihnen die Möglichkeit zu geben, das Problem zu beheben. Das Android-Sicherheitsteam von Google hat entschieden, das Problem nicht zu beheben und das Risiko als Konsequenz des aktuellen Designs zu akzeptieren.

Um die Bedrohung zu verringern, empfiehlt SkyCure, dass Benutzer eine aktualisierte Version einer mobilen Lösung zur Abwehr von Bedrohungen ausführen. Diese schützen sich proaktiv vor Bedrohungen, ähnlich einem IPS (Intrusion Protection System) oder IDS (Intrusion Detection System). Sie richten sich jedoch in erster Linie an Unternehmensbenutzer und sind weit über die Möglichkeiten der meisten Heimanwender hinaus.

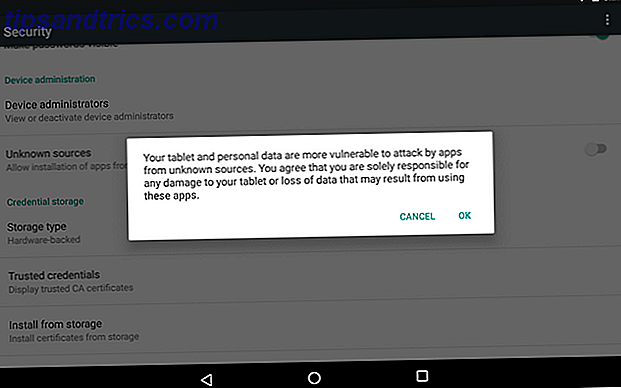

SkyCure empfiehlt Heimbenutzern, sich selbst zu schützen, indem sie sicherstellen, dass sie Apps nur von vertrauenswürdigen Quellen herunterladen. Ist die Installation von Android-Apps aus unbekannten Quellen sicher? Ist es sicher, Android-Apps von unbekannten Quellen zu installieren? Der Google Play Store ist nicht Ihre einzige Quelle für Apps, aber ist es sicher, wo anders zu suchen? Weitere Informationen finden Sie im Google Play Store. Es empfiehlt auch, dass Geräte eine aktualisierte Version von Android ausführen, obwohl angesichts der fragmentierten Android Ökosystem und Carrier-driven Updates Prozess Warum hat mein Android Phone noch nicht aktualisiert? Warum hat mein Android Phone noch nicht aktualisiert? Der Android-Update-Prozess ist lang und kompliziert; Lass es uns untersuchen, um herauszufinden, warum dein Android-Smartphone so lange braucht, um es zu aktualisieren. Lesen Sie mehr, das ist leichter gesagt als getan.

Es ist erwähnenswert, dass Marshmallow - die neueste Version von Android - erfordert, dass Benutzer manuell und spezifisch ein System-Overlay erstellen, indem sie die Berechtigungen für diese App ändern. Während diese Art der Sicherheitslücke möglicherweise auf Geräte mit Marshmallow wirkt, wird dies in Wirklichkeit nicht passieren, da es wesentlich schwieriger zu nutzen ist.

Alles in den Kontext stellen

SkyCure hat eine gefährliche und lebensfähige Möglichkeit für einen Angreifer gefunden, ein Android-Gerät vollständig zu dominieren. Es ist zwar gruselig, aber es lohnt sich, sich daran zu erinnern, dass viele Karten für einen Angriff, der darauf basiert, funktionieren müssen.

Der Angreifer muss entweder zwei Dinge tun. Eine Taktik wäre, ihre Anwendung im Google Play Store bereitzustellen - und dabei ihre extrem dynamischen statischen Analyse- und Bedrohungserkennungsverfahren zu umgehen. Dies ist äußerst unwahrscheinlich. Sechs Jahre nach der Eröffnung und Millionen von Anwendungen später ist Google extrem gut darin, Malware und gefälschte Software zu identifizieren. In diesem Punkt hat auch Apple, obwohl Microsoft noch einen langen Weg vor sich hat.

Alternativ müssen die Angreifer einen Benutzer davon überzeugen, sein Telefon so einzurichten, dass es Software von nicht offiziellen Quellen akzeptiert und eine ansonsten unbekannte Anwendung installiert. Da es unwahrscheinlich ist, dass dies ein großes Publikum findet, müssen die Angreifer entweder ein Ziel auswählen und sie "Spear Phish" nennen.

Während dies für die IT-Abteilungen der Unternehmen unvermeidlich ein Albtraum ist, wird es für normale Privatanwender weniger ein Problem darstellen, da die große Mehrheit ihre Apps von einer einzigen offiziellen Quelle bezieht - dem Google Play Store.

Bildquelle: Broken Vorhängeschloss von Ingvar Bjork über Shutterstock