Glücklicherweise scheinen die Foto-Leaks der Promi-Fotografen vergangen zu sein. Diese Veranstaltung Apple untersucht Celebrity Nudes, YouTube stellt Tip Jar, und mehr ... vor [Tech News Digest] Apple untersucht Celebrity Nudes, YouTube stellt Tip Jar vor, und mehr ... [Tech News Digest] Auch auf die Internet-Verlangsamung, Windows XP Kanten 1% näher am Tod, spielen Star Citizen kostenlos, der neue Raspberry Pi Web-Browser und die Wearables wir knapp vermieden. Lesen Sie mehr - bezeichnet als das Fappen, Celebgate und eine Vielzahl von anderen Namen - sah 500 unanständige Fotos von Prominenten, darunter Jennifer Lawrence, Mary Elizabeth Winstead und Kaley Cuoco, zugespielt in der Öffentlichkeit online.

Diese Form der Invasion hätte jedem passieren können, und sie hat es wahrscheinlich irgendwann - man hört es einfach nicht gemeldet, wenn nur ein paar Bürger betroffen sind. Hoffentlich wirst du nie ein so peinliches Ereignis erleben müssen; Wenn Sie diesen Tipps folgen, werden Sie nicht.

Sehen Sie, was Sie an erster Stelle speichern

Es gab viele Diskussionen darüber, und die Absicht hier ist nicht, die Opfer zu beschuldigen. Es ist jedoch wichtig daran zu denken, dass, wenn keine Nacktbilder (oder andere Arten von belastenden Dateien) auf Ihrem Telefon vorhanden sind, diese nicht von anderen Personen gestohlen werden können. Selbst mit einer sicheren Messaging-App 6 Sichere iOS-Messaging-Apps, die Ihre Privatsphäre sehr ernst nehmen 6 Sichere iOS-Messaging-Apps, die Ihre Privatsphäre sehr ernst nehmen Sie möchten nicht, dass Ihre Nachrichten von unerwünschten Teilnehmern gelesen werden? Holen Sie sich eine sichere Messaging-App und sorgen Sie sich nicht mehr. Lesen Sie mehr, Sie haben keine Garantie für den Schutz. Wenn Sie Snapchat, den wegwerfbaren Bildboten verwenden Send Self-Destructing Risqué Fotos und Videos mit Snapchat [iOS & Android] Senden Sie selbst zerstörende Risqué Fotos und Videos mit Snapchat [iOS & Android] Sie möchten jemandem ein privates flirty oder doof Foto schreiben oder ein Video von dir selbst, aber du weißt, dass Bilder und Videos sehr schnell im Internet verbreitet und verbreitet werden können. Nun, es ... Lesen Sie mehr, zum Beispiel, alle Empfänger eines illegalen Fotos zu tun hat, ist ein Screenshot zu machen Der ultimative Leitfaden auf, wie man einen Screenshot Der ultimative Leitfaden auf, wie man einen Screenshot Die meisten Leute würden denken, einen Screenshot war ein einfacher und unkomplizierter Prozess, und dass es auf jeder Plattform, auf die sie stoßen, ähnlich sein würde. Nun, sie würden sich irren. Der Prozess der Erstellung von Screenshots ... Read More; Wer weiß dann, wo es sich ausbreiten wird?

Zu diesem Zweck, sei vorsichtig, was auf deinen Geräten ist. Wenn Sie etwas potenziell peinlich halten müssen, achten Sie darauf, sie auf Ihrem Handy verschlüsseln So verschlüsseln Sie Daten auf Ihrem Smartphone So verschlüsseln Sie Daten auf Ihrem Smartphone Mit dem Prism-Verizon-Skandal, was angeblich passiert ist, dass die Vereinigten Staaten von Amerika National Security Agency (NSA) war Data Mining. Das heißt, sie haben die Anruflisten von ... Read More; Chris hat vier Gründe gegeben, warum Verschlüsselung eine gute Idee ist Nicht nur für Paranoids: 4 Gründe, Ihr digitales Leben nicht nur für Paranoide zu verschlüsseln: 4 Gründe, Ihr digitales Leben zu verschlüsseln Verschlüsselung ist nicht nur für paranoide Verschwörungstheoretiker, noch ist es nur dafür Tech-Geeks. Verschlüsselung ist etwas, von dem jeder Computerbenutzer profitieren kann. Tech-Websites schreiben darüber, wie Sie Ihr digitales Leben verschlüsseln können, aber ... Lesen Sie mehr, wenn Sie mehr überzeugend brauchen.

Behalte starke Passwörter und engen Zugriff

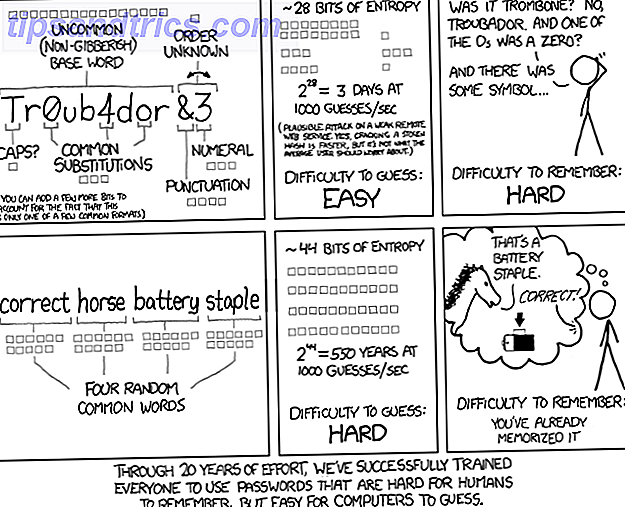

Zunächst wurde iCloud für die Foto-Lecks verantwortlich gemacht, aber es wurde später entschieden, dass der Angriff auf Benutzernamen, Passwörter und Sicherheitsfragen ausgerichtet war. Wie man eine Sicherheitsfrage erstellt, die niemand sonst erraten kann, wie man eine Sicherheitsfrage erstellt, die niemand sonst Kann raten In den letzten Wochen habe ich viel darüber geschrieben, wie man Online-Konten wiederherstellbar machen kann. Eine typische Sicherheitsoption ist das Einrichten einer Sicherheitsfrage. Dies bietet möglicherweise eine schnelle und einfache Möglichkeit, ... Read More. Dies sagt uns, dass der Dienst, in dem die Bilder gespeichert wurden, nicht schuld war, aber dass der Täter wahrscheinlich in Konten einbrechen konnte. Daher ist es wichtig, Ihre Passwörter so luftdicht wie möglich zu gestalten.

Wenn Sie einige Ratschläge zum Auffüllen Ihrer Kennwörter benötigen, haben wir Methoden zur Verwaltung von Kennwörtern verglichen. 5 Password Management Tools im Vergleich: Finden Sie die Lösung, die für Sie am besten geeignet ist 5 Password Management Tools im Vergleich: Finden Sie die passende Lösung Management-Strategie, um mit der riesigen Menge von Passwörtern, die wir brauchen, umzugehen, ist entscheidend. Wenn Sie wie die meisten Menschen sind, speichern Sie Ihre Passwörter wahrscheinlich in Ihrem Gehirn. Um sich an sie zu erinnern ... Lesen Sie mehr; LastPass ist ein großartiges Werkzeug, um den Passwort-Prozess zu vereinfachen, oder wenn Sie die altmodische Art bevorzugen, folgen Sie Tipps, um ein unvergessliches und doch starkes Passwort zu erstellen 6 Tipps zum Erstellen eines unzerbrechlichen Passwort, das Sie sich erinnern können 6 Tipps zum Erstellen eines unzerbrechlichen Passwort Das kannst du dir merken Wenn deine Passwörter nicht einzigartig und unzerbrechlich sind, kannst du auch die Eingangstür öffnen und die Räuber zum Mittagessen einladen. Weiterlesen .

Während wir uns mit Passwörtern beschäftigen, ist es wichtig, dass Sie sie für sich behalten. Wenn Sie jemandem mit Ihrer Kreditkartennummer nicht vertrauen würden, teilen Sie keine Passwörter mit ihnen. Offensichtlich ist Ihr Ehepartner ein Sonderfall, aber diese sollten selten sein.

Wenn Sie diese persönlichen Informationen bereits weitergegeben haben, tun Sie sich selbst einen Gefallen und ändern Sie Ihre Passwörter. Du musst nicht überempfindlich sein und sie einmal pro Woche oder so ändern, aber es ist eine gute Idee, wenn du in der Vergangenheit lax warst.

Nutzen Sie die Zwei-Faktor-Authentifizierung

Zwei-Faktor-Authentifizierung Was ist Zwei-Faktor-Authentifizierung, und warum sollten Sie sie verwenden? Was ist Zwei-Faktor-Authentifizierung, und warum sollten Sie es verwenden Zwei-Faktor-Authentifizierung (2FA) ist eine Sicherheitsmethode, die zwei verschiedene Arten des Nachweises Ihrer Identität erfordert . Es wird häufig im täglichen Leben verwendet. Zum Beispiel erfordert die Zahlung mit einer Kreditkarte nicht nur die Karte, ... Read More fügt jedem Konto, das es unterstützt, eine zusätzliche Sicherheitsebene hinzu. Zusätzlich zu Ihrem Passwort (etwas, das Sie wissen) muss jemand einen Code von Ihrem Telefon haben (etwas, das Sie haben), um Zugang zu Ihrem Konto zu erhalten. Es ist nicht 100% kugelsicher, und es mag auf den ersten Blick unbequem erscheinen, aber die zusätzliche Sicherheit, die es bringt, ist jeden kleinen Aufwand wert. Sollte eine Person mit böswilligen Absichten Ihr Passwort knacken, werden sie immer noch ohne Code gesperrt.

Wir haben über die wichtigsten Dienste für die Zwei-Faktor-Authentifizierung geschrieben. Sperren Sie diese Dienste jetzt mit Zwei-Faktor-Authentifizierung Sperren Sie diese Dienste jetzt mit Zwei-Faktor-Authentifizierung Die Zwei-Faktor-Authentifizierung ist der clevere Weg zum Schutz Ihrer Online-Konten. Werfen wir einen Blick auf einige der Dienste, die Sie mit besserer Sicherheit sperren können. Lesen Sie weiter und empfehlen Sie die Verwendung von Authy als Primärer Kann die Zwei-Schritt-Verifizierung weniger irritierend sein? Vier geheime Hacks, die die Sicherheit verbessern können, können in zwei Schritten verfälscht werden? Vier Geheime Hacks, die die Sicherheit verbessern sollen Möchten Sie eine kugelsichere Kontosicherheit? Ich empfehle dringend, die sogenannte "Zwei-Faktor" -Authentifizierung zu aktivieren. Lesen Sie mehr Code-generierende App. Schließlich, wenn Sie interessiert sind, listet TwoFactorAuth.org die vollständigen Details der Zwei-Faktoren-Kompatibilität für Hunderte von Websites auf; Ihre Bank oder Ihre Lieblingsverkaufsstellen bieten es vielleicht auch an!

Bleiben Sie für Ihre Konten verantwortlich

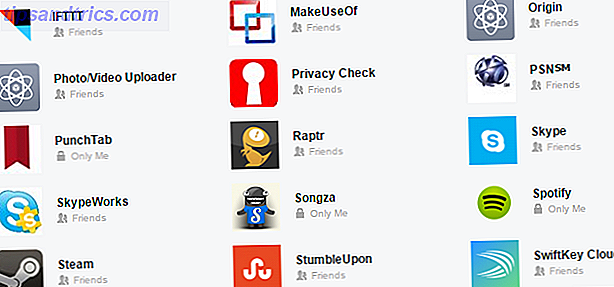

Es ist kein Geheimnis, dass Facebook ihre Arbeitsweise ändert Facebook ändert Ihre News Feed, Apple schützt Ihre Privatsphäre und mehr ... [Tech News Digest] Facebook ändert Ihre News Feed, Apple schützt Ihre Privatsphäre und mehr ... [Tech News Digest ] Auch Twitpic lebt, Amazon kauft. Kaufen, BlackBerry ahmt Porsche nach, Aubrey Plaza ist Grumpy Cat, und das iPhone 6 fällt. Lesen Sie öfter, und dies beinhaltet leider Datenschutzeinstellungen. Aus diesem Grund müssen Sie wachsam sein und überprüfen, was Sie regelmäßig teilen. Das neuere Datenschutzmenü von Facebook Sorgen Sie dafür, dass Sie sicher sind Mit den neuen Datenschutzeinstellungen von Facebook: Ein kompletter Leitfaden Damit Sie sicher sind Mit den neuen Datenschutzeinstellungen von Facebook: Ein vollständiges Handbuch Facebook bedeutet auch zwei andere Dinge: häufige Änderungen und Datenschutzbedenken. Wenn wir etwas über Facebook gelernt haben, ist es, dass sie nicht wirklich daran interessiert sind, was wir mögen oder unsere Privatsphäre. Noch sollten sie ... Read More hilft, aber es könnte sich auch ändern. Hast du Apps von Drittanbietern hinzugefügt? Wenn ja, gehe zu deinen erlaubten Apps in Facebook und stelle sicher, dass die Liste sicher und aktuell ist. Alle Einträge, die Sie schon lange nicht mehr benutzt haben oder von denen Sie noch nie gehört haben, sollten Sie schmücken.

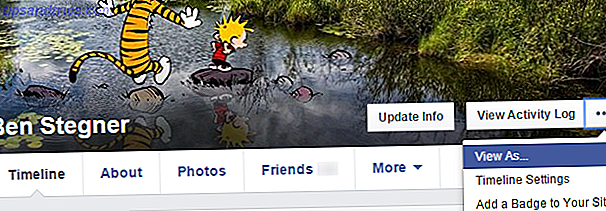

Je mehr Informationen über Sie und Bilder Sie mit der Öffentlichkeit teilen, desto größer ist die Wahrscheinlichkeit, dass Ihre Sicherheit verletzt wird. Es ist nichts falsch mit dem Teilen auf Facebook oder anderen sozialen Medien; Sei sicher, dass du dein Publikum kennst. Gehen Sie einmal im Monat über Ihre Freundesliste, um sicherzugehen, dass Sie keine Anfragen angenommen haben. Facebook Friend Requests: Ungeschriebene Regeln und versteckte Einstellungen Facebook Friend Requests: Ungeschriebene Regeln und versteckte Einstellungen Auf Facebook können unschuldige Fehler zu drastischen Konsequenzen führen. Anfänger stehen vielen Stolpersteinen gegenüber. Aber mit unseren Facebook Freundschaftsanfragen können Sie unbeabsichtigte Bestrafungen vermeiden. Lesen Sie mehr von jemandem seltsam oder jemand, den Sie nicht gut kennen. Auf Ihrer Zeitleiste finden Sie einen guten Test Ihres aktuellen Datenschutzstatus: Klicken Sie rechts neben Aktivitätsprotokoll anzeigen auf das Menü mit den drei Punkten und wählen Sie Anzeigen als ..., um zu sehen, wie Ihre Seite für die Öffentlichkeit aussieht.

Eine weitere gute Idee ist Google selbst. Die Google Yourself Challenge [INFOGRAPHIC] Die Google Yourself Challenge [INFOGRAPHIC] Sie nennen es "Ego-Surfen" - wenn Sie sich vor den Computer setzen, gehen Sie zu Google (oder der von Ihnen bevorzugten Suchmaschine) und finden Sie heraus, welche Informationen online über Sie verfügbar sind. Ich ... Gelegentlich gelegentlich. Wenn Sie die ersten Ergebnisse kennen, die bei der Suche nach Ihnen auftauchen, können Sie abschätzen, wie viele Ihrer persönlichen Daten sofort verfügbar sind. Wenn Sie etwas finden, das Sie nicht dort draußen wollen, identifizieren Sie die Website, auf der es gefunden wird, und beheben Sie es so schnell wie möglich.

Nehmen wir ein Beispiel für einen echten Hack, um einen anderen Punkt zu veranschaulichen. Scarlett Johannson war vor ein paar Jahren ein Opfer, und ihr Hacker hatte die Funktion Passwort vergessen zusammen mit leicht zugänglichen Internet-Informationen benutzt, um in ihr Konto zu kommen. Während er dabei war, richtete er eine Weiterleitung ein, um jede Nachricht aus ihrem Posteingang an eine E-Mail-Adresse zu senden, die er überwachen konnte. Dadurch konnte er weiterhin ihre Nachrichten lesen, auch wenn sie ihr Passwort geändert hatte.

Die Lektion hier ist, Ihre ausgehenden Nachrichten auf allen Seiten im Auge zu behalten. Sie sind sicherlich ein Social-Media-Betrug gesehen 5 Möglichkeiten, Social Media Scams und Rogue-Apps 5 Möglichkeiten, Social Media Scams und Rogue Apps zu finden Facebook ist eine große Plattform für alle Arten von Betrügereien. Aufräumen nach einem Sturz ist ein Schmerz; Werfen wir einen Blick auf einige Möglichkeiten, sie zu identifizieren und zu vermeiden. Lesen Sie weiter, wo der Account eines Freundes kompromittiert ist und senden Sie einen Link zu einer Junk-Website oder schlimmer. Oft haben die Leute keine Ahnung, dass dies passiert ist, bis ihre Freunde ihnen davon erzählen, und jemand, der nicht technisch versiert ist, ist vielleicht schon darauf hereingefallen. Sei fleißig und sei sicher, dass niemand stillschweigend dein Konto nutzt.

Du! = Jennifer Lawrence

Mit diesen Tipps ist es viel weniger wahrscheinlich, dass Sie Opfer von Privacy Invasion werden. Da Sie wahrscheinlich keine Person sind, die so bekannt ist wie diese Frauen, gibt es ein geringeres Risiko, aber wissen Sie, dass Sie immer noch ein Ziel sind.

Jetzt, wo Sie sich gesichert haben, lehnen Sie sich zurück und genießen Sie den unbekümmerten Take: die lustigsten Tweets über die Promi-Akt-Lecks: Die 18 lustigsten Reaktionen auf die Promi-Nudes Leck [Weird & Wonderful Web] Titellating Tweets: Die 18 lustigsten Reaktionen Um die Promi Nudes Leck [Weird & Wonderful Web] Meinungen zu dieser Saga haben sich verändert. Wir sind nicht hier, um zu predigen, also, ohne Urteil über ihre Eignung, hier sind einige der lustigsten Tweets, die auf Twitter in der Folge erschienen sind. Weiterlesen .

Welche anderen Methoden verhindern, dass Sie gehackt werden? Hast du irgendwelche Opfergeschichten? Hinterlasse einen Kommentar!

Bildnachweis: Einbrecher Via Shutterstock, Zeigefinger Via Shutterstock, Maus und Key via morgueFile; xkcd Passwörter über xkcd; PIN Hand über Shutterstock

![So integrieren Sie Facebook in Ihr Jailbreak-Gerät, bevor iOS 6 [Cydia] startet](https://www.tipsandtrics.com/img/iphone-ipad/945/how-integrate-facebook-into-your-jailbroken-device-before-ios-6-launches.jpg)