Malware ist heutzutage überall. Sie müssen nur im falschen Café niesen, und Sie haben Malware. Okay, vielleicht nicht so schlimm. Je mehr sich die vernetzte Welt ausdehnt, desto größer ist auch das Potenzial für eine Infektion.

Dieser MakeUseOf Guide ist ein Schritt-für-Schritt-Ansatz zum Entfernen einer erheblichen Menge an Malware. Darüber hinaus zeigen wir Ihnen, wie Sie zunächst verhindern können, dass Malware Ihr System infiziert. Und wenn Sie sich keine Gedanken über Malware machen müssen, haben Sie mehr Zeit für die schönen Dinge im Leben.

Wir können keine Anleitung mit Anweisungen zum Entfernen von Malware für jede Malware oder Ransomware bereitstellen. Es gibt einfach zu viele. Wir können jedoch darauf abzielen, die meisten Malware-Infektionen für einen Windows 10-Computer zu entfernen. Darüber hinaus sind viele der beschriebenen Fixes und Methoden mit älteren Windows-Versionen kompatibel.

Das Entfernen von Malware von Ihrem System ist ein langwieriger Prozess. Malware fast jeder Sorte ist destruktiv. Darüber hinaus sind Malware-Entwickler nicht daran interessiert, die Entfernung zu einem einfachen Prozess zu machen - das wäre kontraproduktiv. Für die überwiegende Mehrheit der Computerbenutzer erfordert das Entfernen von Malware eine Anleitung.

Wenn Sie glauben, dass Ihr Computer infiziert ist, benötigen Sie dieses Handbuch .

- Woher weiß ich, dass ich infiziert bin?

- Bereiten Sie Ihr System vor

- Abgesicherter Modus und Systemwiederherstellung

- Virus-Entfernung

- Nach dem Entfernungsprozess

- Ransomware

- Wie man eine andere Schadsoftwareinfektion stoppt

- Zuhause und trocken

1. Woher weiß ich, dass ich infiziert bin?

Da es viele verschiedene Arten von Malware gibt, gibt es viele verschiedene Malware-Symptome. Die Symptome reichen von extrem naheliegend bis extrem subtil. Im Folgenden finden Sie eine Liste häufiger Malware-Symptome.

- Ihr Computer zeigt seltsame Fehlermeldungen oder Popups

- Ihr Computer braucht länger zum Starten und läuft langsamer als gewöhnlich

- Einfrieren oder zufällige Abstürze beeinflussen Ihren Computer

- Die Startseite Ihres Webbrowsers hat sich geändert

- Seltsame oder unerwartete Symbolleisten erscheinen in Ihrem Webbrowser

- Ihre Suchergebnisse werden umgeleitet

- Sie fangen an, auf Websites zu landen, die Sie nicht besuchen wollten

- Sie können nicht auf sicherheitsrelevante Websites zugreifen

- Auf dem Desktop werden neue Symbole und Programme angezeigt, die Sie nicht dort abgelegt haben

- Der Desktophintergrund hat sich ohne Ihr Wissen geändert

- Ihre Programme werden nicht gestartet

- Ihr Sicherheitsschutz wurde ohne ersichtlichen Grund deaktiviert

- Sie können keine Verbindung zum Internet herstellen oder es läuft sehr langsam

- Programme und Dateien fehlen plötzlich

- Ihr Computer führt selbst Aktionen aus

- Ihre Dateien sind gesperrt und werden nicht geöffnet

Wenn Ihr System eines oder mehrere dieser Symptome anzeigt, könnte Malware die Ursache sein.

2. Bereiten Sie Ihr System vor

Bevor Sie mit dem Entfernen von Malware beginnen, sollten Sie zunächst Ihre Dateien an einem sicheren Offline-Speicherort sichern. Das Ultimative Windows 10-Datensicherungshandbuch Das ultimative Windows 10-Datensicherungshandbuch Wir haben alle möglichen Sicherungs-, Wiederherstellungs-, Wiederherstellungs- und Reparaturoptionen zusammengefasst finden Sie unter Windows 10. Nutzen Sie unsere einfachen Tipps und verzweifeln Sie nie wieder an verlorenen Daten! Weiterlesen . Der Entfernungsprozess ist möglicherweise schädlich für Ihr System und andere wichtige Dateien. Einige Malware-Varianten werden extrem aggressiv, wenn sie den stattfindenden Entfernungsprozess wahrnehmen, und zielen darauf ab, Ihre wichtigen und privaten Dokumente damit zu löschen.

In diesem Fall empfehle ich Ihnen dringend, statt einer Cloud-Lösung ein externes Speichergerät zu verwenden. Das Windows-Sicherungs- und Wiederherstellungshandbuch Das Windows-Sicherungs- und Wiederherstellungshandbuch Probleme treten auf. Wenn Sie Ihre Daten nicht verlieren möchten, benötigen Sie eine gute Windows-Sicherungsroutine. Wir zeigen Ihnen, wie Sie Backups vorbereiten und wiederherstellen. Lesen Sie mehr, und das aus gutem Grund. Bevor Sie Ihre privaten Dateien auf dem bald zu säubernden Computer wiederherstellen, müssen wir Ihre Sicherung gründlich auf Spuren von Infektionen untersuchen. Wenn die Malware in Ihrem Backup vorhanden ist, kopieren Sie die Infektion direkt zurück auf Ihren Computer - und sind zurück auf Platz eins. (Außerdem gibt es Ransomware-Varianten, die Cloud-Laufwerke verschlüsseln. Ja, Ransomware kann Ihren Cloud-Speicher verschlüsseln. Ja, Ransomware kann Ihren Cloud-Speicher verschlüsseln. Verschiedene Ransomware-Varianten greifen nicht nur Ihre Hauptfestplatte, sondern auch andere Systemlaufwerke an ist gekommen, um zu überlegen, wie Sie Ihre Dateien sichern und wo Sie sie aufbewahren können.Lesen Sie mehr - mehr zu Ransomware später.

2.1 So scannen Sie Ihr Backup-USB-Laufwerk

Eine einfache und schnelle Möglichkeit, das Problem zu vermeiden, ist das Scannen Ihres USB-Laufwerks vor dem Anschließen. Ich habe zwei Möglichkeiten für dich.

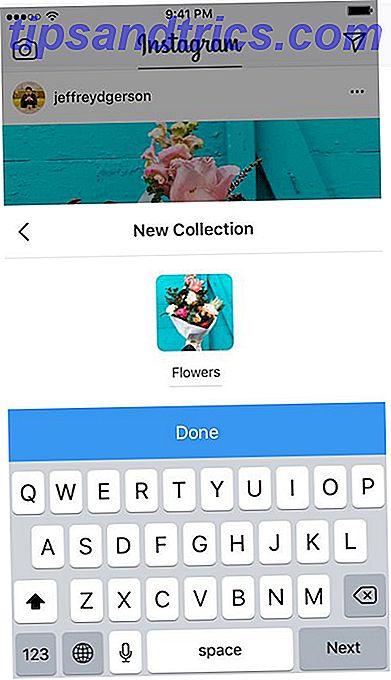

USB-Stick Sicherheit

USB Disk Security ist ein praktisches kostenloses Tool, das einen angemessenen Schutz vor infizierten USB-Laufwerken bietet. Laden Sie das Tool herunter und installieren Sie es. Wenn Sie fertig sind, öffnen Sie USB Disk Security und wählen Sie die Registerkarte USB Scan . Wenn wir Malware stoppen, wählen Sie die große Schaltfläche " USB Vaccine" . Wenn Sie das Backup-USB-Laufwerk einlegen, wird automatisch nach potenziellen Bedrohungen gesucht.

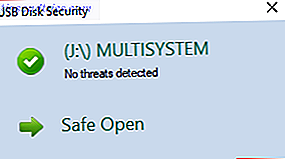

Ninja Pendisk

Ninja Pendisk ist ein weiteres kostenloses Tool, das ein infiziertes USB-Laufwerk schnell scannen und immobilisieren wird 5 Möglichkeiten, wie Ihr USB-Stick ein Sicherheitsrisiko sein kann 5 Möglichkeiten, wie Ihr USB-Stick ein Sicherheitsrisiko sein kann USB-Laufwerke sind für so viele verschiedene Dinge nützlich, aber sie können sein problematisch und gefährlich, wenn Sie nicht die richtigen Vorsichtsmaßnahmen treffen. Weiterlesen . Das Tool erstellt auch eine spezielle autorun.inf mit speziellen Berechtigungen zum Schutz vor Reinfektionen (falls Ihr System nicht vollständig sauber ist).

3. Abgesicherter Modus und Systemwiederherstellung

Beginnen wir den Entfernungsprozess. Dies kann einige Zeit dauern. Außerdem könnte der Erfolg von der ersten Reparatur, die wir versuchen, kommen. Die Entfernung von Malware ist manchmal ein sehr frustrierender Prozess.

Viele Malware-Varianten mischen sich in Ihre Internetverbindung ein. Einige Malware-Varianten erstellen einen Proxy zum Weiterleiten des gesamten Datenverkehrs, während andere einfach Ihre Netzwerkverbindung verbergen. Andere verhindern den Zugriff auf Ihren Desktop oder verhindern die Ausführung bestimmter Programme. In allen Fällen starten wir den abgesicherten Modus. Abgesicherter Modus ist ein eingeschränkter Startmodus Windows 10 wird nicht gestartet? Versuche dies! Windows 10 wird nicht gestartet? Versuche dies! Ein Computer, der nicht booten kann, ist überhaupt nicht nützlich - sehen Sie sich diese Methoden an, um Ihren PC wieder in Betrieb zu setzen. Weitere Informationen erhalten Sie über das erweiterte Boot-Menü von Windows.

Drücken Sie Windows-Taste + I, um in Windows 10 auf den abgesicherten Modus zuzugreifen. Geben Sie den erweiterten Start in der Suchleiste des Bedienfelds "Einstellungen" ein und wählen Sie die erste Option aus. Wählen Sie Neu starten unter Erweiterte Inbetriebnahme . Dies wird sofort Ihr System neu starten . Sie werden beim Neustart des Computers im Menü Starteinstellungen angezeigt. Wählen Sie in der Liste Abgesicherter Modus mit Netzwerk aktivieren aus.

Alternativ starten Sie Ihr System neu und drücken während des Startvorgangs F8 (aber bevor Sie das Windows-Logo sehen). Aufgrund des schnellen Boot-Vorgangs wird dieser kleine Tweak Windows 10 noch schneller booten Dieser kleine Tweak wird den Windows 10-Boot noch schneller machen Hier ist eine einfache Einstellung, die Sie auf Ihrem PC aktivieren können, um die Boot-Zeit von Windows 10 zu beschleunigen. Read More (und die schnellen Boot-Geschwindigkeiten von SSDs 101 Leitfaden Solid State Drives 101 Leitfaden zu Solid-State-Drives Solid State Drives (SSDs) haben die mittlere bis High-End-Computing-Welt im Sturm erobert. Aber was sind sie? Read More ) Diese Prozedur wird auf einigen neueren Systemen nicht funktionieren.

3.1 Systemwiederherstellung

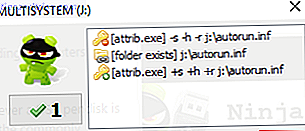

Bevor Sie beginnen, überprüfen wir, ob ein Systemwiederherstellungspunkt erstellt wurde. Was zu tun ist, wenn die Windows-Systemwiederherstellung fehlschlägt Wenn die Windows-Systemwiederherstellung fehlschlägt Die Systemwiederherstellung kann Windows in einen früheren Zustand zurückversetzen. Wir zeigen Ihnen, wie Sie nach einem Systemwiederherstellungsfehler wiederherstellen und wie Sie es für den Erfolg einrichten. Lesen Sie mehr, bevor Ihre Probleme gestartet wurden. Die Systemwiederherstellung ermöglicht es, das gesamte System auf einen früheren Zeitpunkt zurückzusetzen. Ein Wiederherstellungspunkt kann einige Arten von Malware schnell lindern.

Geben Sie in der Suchleiste des Startmenüs Wiederherstellen ein und wählen Sie die beste Übereinstimmung aus. Dies öffnet das Fenster Systemeigenschaften. Wählen Sie Systemwiederherstellung . Wenn Sie einen Wiederherstellungspunkt haben, überprüfen Sie das Erstellungsdatum. Wenn Sie glauben, dass vor der Malware-Infektion ein Wiederherstellungspunkt erstellt wurde, wählen Sie ihn in der Liste aus und klicken Sie auf Weiter . (Wählen Sie Weitere Wiederherstellungspunkte anzeigen, um weiter zurück zu schauen.)

Sind Sie sich nicht sicher, durch welche Installation Malware in Ihr System eingeführt wurde? Markieren Sie einen Wiederherstellungspunkt und wählen Sie Nach betroffenen Programmen suchen aus. Dies listet die Programme und Treiber auf, die seit der Erstellung des Wiederherstellungspunkts installiert wurden.

In diesem Fall empfiehlt es sich, die Systemwiederherstellung im abgesicherten Modus zu verwenden. 5 Zu überprüfende Punkte, wenn die Systemwiederherstellung nicht funktioniert 5 Zu überprüfende Punkte, wenn die Systemwiederherstellung nicht funktioniert Die Systemwiederherstellung könnte Sie vor einem PC-Desaster bewahren. Aber was ist, wenn es dir versagt hat? Überprüfen Sie die folgenden Optionen, bevor Sie Windows von Grund auf neu installieren. Weiterlesen . Einige Malware-Varianten blockieren die Systemwiederherstellung.

3.2 Entfernen von Programmen und Funktionen

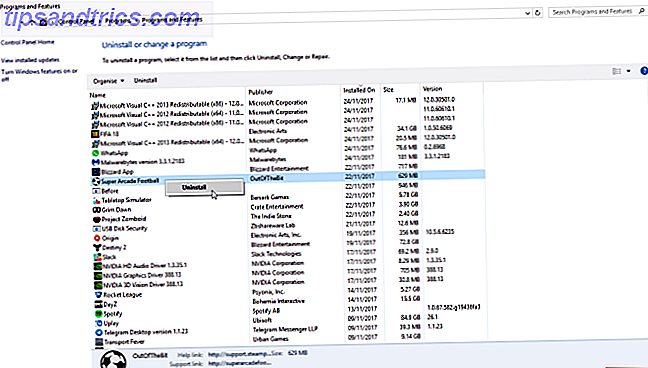

Geben Sie Systemsteuerung in die Suchleiste des Startmenüs ein. Gehen Sie zu Programme> Programme und Funktionen . Sortieren Sie die Liste nach Installiert am . Schau in die Liste. Gibt es etwas, das du nicht erkennst? Oder mit einem obskuren Namen? Wenn dies der Fall ist, klicken Sie mit der rechten Maustaste und wählen Sie Deinstallieren .

4. Entfernen von Malware

Es gibt zahlreiche Malware-Varianten. Wir werden einige der besten Tools verwenden, die verfügbar sind, um so viel wie möglich anzugreifen:

- Rkill

- Kaspersky TDSSKiller

- Malwarebytes Anti-Rootkit BETA

- Malwarebytes 3.x

- Malwarebytes ADWCleaner

- HitmanPro

Scheint viel? Malware ist nicht einfach auszulöschen.

4.1 Rkill

Als Erstes verwenden wir Rkill, um alle Malware-Prozesse zu beenden. Mit diesen 7 Tools können Sie Aggressive Malware mühelos entfernen. Aggressive Malware mit diesen 7 Tools einfach entfernen. Typische kostenlose Antivirus-Suites werden Sie nur soweit bringen, Malware zu exponieren und zu löschen . Diese sieben Dienstprogramme werden bösartige Software für Sie aussortieren und entfernen. Lesen Sie mehr, die ihren Weg in den abgesicherten Modus gefunden haben. Theoretisch stoppt der abgesicherte Modus alle laufenden Malware-Prozesse, aber das ist nicht immer der Fall. Rkill umgeht und zerstört bösartige Prozesse, die versuchen, den Entfernungsprozess zu blockieren.

Laden Sie Rkill herunter und führen Sie es aus. Es ist ein automatisierter Prozess. Wenn Rkill abgeschlossen ist, stellen Sie sicher, dass Ihr System eingeschaltet bleibt oder dass die bösartigen Prozesse beim Neustart neu gestartet werden.

4.2 Vorläufiger Rootkit-Scan

Ein Rootkit ist eine Art von Malware, die sich direkt in der Wurzel des Computers befindet. Es hat seinen Namen von den Admin Accounts, die auf Linux- und Unix-Rechnern gefunden werden. Rootkits tarnen sich mit anderer Software und erlauben die Fernsteuerung eines Systems. Rootkits fungieren als Hintertür für andere Arten von Malware Was Sie nicht über Rootkits wissen Werde Sie erschrecken Was Sie nicht über Rootkits wissen Werde Sie erschrecken Wenn Sie nichts über Rootkits wissen, ist es an der Zeit, dies zu ändern. Was Sie nicht wissen, wird Sie erschrecken und Sie zwingen, Ihre Datensicherheit zu überdenken. Weiterlesen .

Zum Beispiel könnte jemand sein System mit einem Antivirus scannen. Das Antivirenprogramm greift auf "normale" Malware zurück und isoliert die Infektionen entsprechend. Der Benutzer startet seinen Computer in dem Glauben, dass sie die Infektion gereinigt haben. Das Rootkit erlaubt dem Übeltäter jedoch, die zuvor gelöschte Malware automatisch neu zu installieren - und der Benutzer ist wieder da, wo er gestartet wurde.

Rootkits (und die Bootkit-Variante Was ist ein Bootkit und ist Nemesis eine echte Bedrohung? Was ist ein Bootkit und ist Nemesis eine echte Bedrohung? Hacker finden immer wieder Wege, Ihr System zu stören, wie das Bootkit. Lassen Sie uns einen Blick darauf werfen Bootkit ist, wie die Nemesis-Variante funktioniert, und überlegen, was Sie tun können, um klar zu bleiben. Read More) sind bekanntlich schwer zu erkennen, da sie in den Stammverzeichnissen liegen und sich auf reguläre Prozesse beziehen. 64-Bit-Windows 10-Benutzer sind aufgrund des signierten Treibersystems etwas sicherer als andere Versionen des Betriebssystems. Unternehmungslustige Hacker stahlen jedoch legitime digitale Zertifikate, um ihre Rootkits zu authentifizieren. Du bist nicht völlig aus dem Wald!

Glücklicherweise gibt es zwei Tools, mit denen wir Ihr System scannen. Das heißt, sie sind nicht 100% genau.

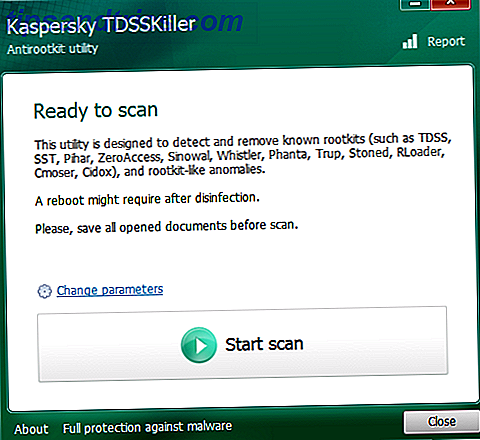

Kaspersky TDSSKiller

Kaspersky TDSSKiller ist ein bekannter schneller Rootkit-Scanner. Es sucht und entfernt die Malware-Familie Rootkit.Win32.TDSS . Der Link oben enthält die Download-Seite sowie eine vollständige Liste der schädlichen Programme, die TDSSKiller entfernt.

Laden Sie TDSSKiller herunter und führen Sie die Datei aus. Befolgen Sie die Anweisungen auf dem Bildschirm, lassen Sie den Scanvorgang abschließen und entfernen Sie alle schädlichen Elemente. Starten Sie Ihr System gemäß den vorherigen Anweisungen im abgesicherten Modus neu.

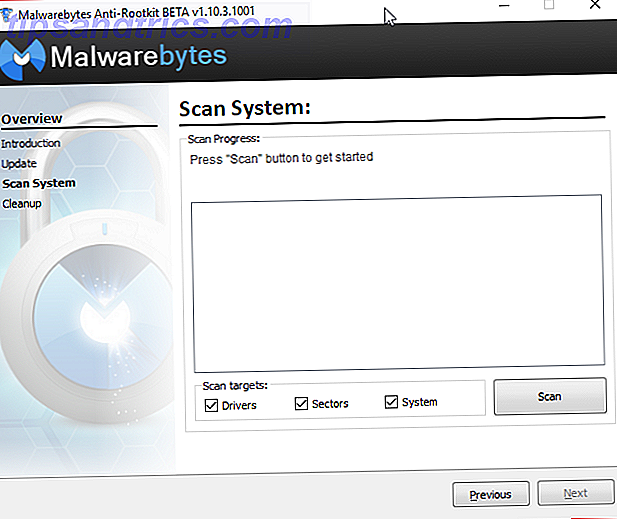

Malwarebytes Anti-Rootkit BETA

Malwarebytes Anti-Rootkit BETA (MBAR) ist unser zweites einfach zu bedienendes Tool zum Entfernen von Rootkits. Laden Sie das Programm herunter, führen Sie es aus und extrahieren Sie es auf Ihrem Desktop. MBAR ist in der Beta, aber seit Jahren. Es ist nur ein Haftungsausschluss, dass das Programm möglicherweise keine Infektion findet. Aktualisieren Sie die Datenbank und anschließend Ihr System.

Löschen Sie bösartige Einträge, wenn der Scanvorgang abgeschlossen ist. Starten Sie Ihr System im abgesicherten Modus gemäß den früheren Anweisungen neu.

4.2 Malwarebytes 3.x

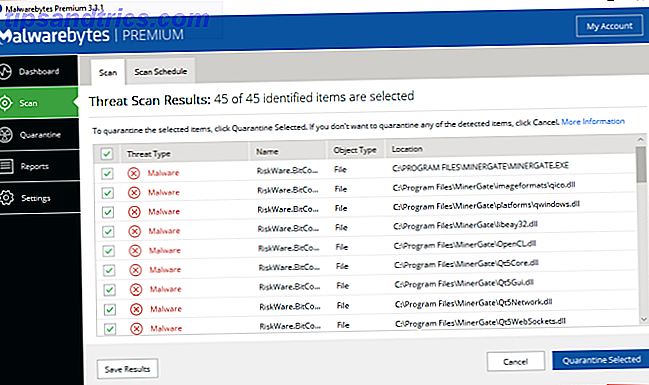

Malwarebytes ist eine Malware-Entfernung Hauptstütze Die 10 besten kostenlosen Anti-Virus-Programme Die 10 besten kostenlosen Anti-Virus-Programme Sie müssen jetzt wissen: Sie brauchen Antivirus-Schutz. Macs, Windows und Linux PCs brauchen es. Du hast wirklich keine Entschuldigung. Also schnapp dir eins von diesen zehn und fang an, deinen Computer zu schützen! Weiterlesen . Malwarebytes scannt und isoliert Malware, sodass wir das System gründlich säubern können. Öffnen Sie Malwarebytes und aktualisieren Sie Ihre Malware-Definitionen. Klicken Sie dann auf Jetzt scannen und warten Sie, bis der Vorgang abgeschlossen ist.

Malwarebytes neigt dazu, eine Anzahl von falsch positiven Ergebnissen zu erzeugen. Zum Beispiel werden bestimmte Bitcoin Mining-Anwendungen als Malware angezeigt. Alles mit unsignierter digitaler Zertifizierung löst verständlicherweise eine Warnung aus, da die meisten Schadprogramme natürlich nicht signiert sind.

Überprüfen Sie die Liste infizierter Objekte, wenn der Scan abgeschlossen ist. Cross-Reference-Elemente markierten Malware mit ihrem Dateinamen. Sie können dies tun, indem Sie eine Internetsuche mit "[Dateiname] Malwarebytes falsch positiv" durchführen. Alternativ können Sie eine Internetsuche nach "[Dateiname] Malware" durchführen. Quarantäne entfernen und alle bestätigten Malware entfernen.

Jotti und Virus insgesamt

Ich werde nur ein Wort hier in Bezug auf Online-Datei-Scan-Dienste Jotti und Virus Total werfen. Mit beiden Diensten können Sie einzelne Dateien zum Scannen gegen eine Reihe von gängigen Antivirenprogrammen hochladen. Die Ergebnisse werden von den Diensten katalogisiert und den Antiviren-Entwicklern zur Verfügung gestellt, um die Erkennungsgenauigkeit ihrer Produkte zu erhöhen.

Sie sind kein Ersatz für Antiviren- und Anti-Malware-Produkte. Sie können jedoch schnell den Status Ihres falschen Positivs feststellen.

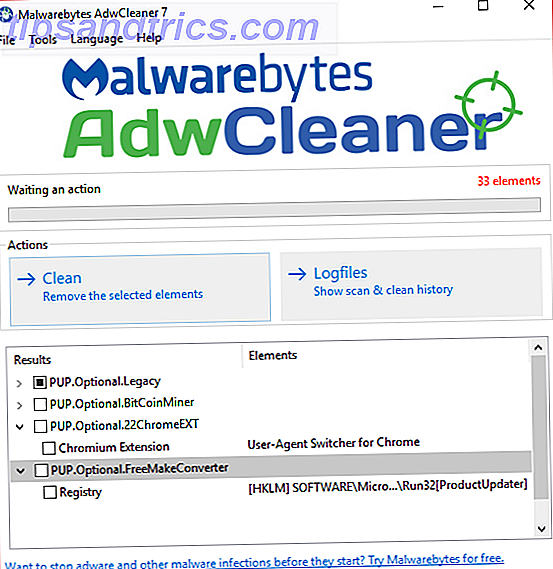

4.3 Malwarebytes AdwCleaner

Malwarebytes AdwCleaner ist der nächste auf der Liste. Ein anderes Malwarebytes-Produkt, AdwCleaner, scannt und entfernt Adware und Browser-Hijacker. AdwCleaner kann abhängig vom Grad der Infektion auf Ihrem System viele Ergebnisse liefern.

Die neueste Version von AdwCleaner bündelt Probleme durch das Programm, Auflistungsdienste, Registrierungsprobleme, bösartige Verknüpfungen, Browserweiterleitungen und mehr. Wenn Sie beispielsweise Chrome verwenden, werden alle Probleme im Zusammenhang mit dem Browser in einem Dropdown-Menü aufgelistet. Von dort aus können Sie schädliche Erweiterungen unter Quarantäne stellen und vieles mehr.

Ein weiteres praktisches Malwarebytes AdwCleaner-Feature ist der integrierte Winsock-Reset. Der Winsock definiert, wie Netzwerkdienste mit dem breiteren Internet kommunizieren, mit einem Fokus auf TCP / IP (Internet-Protokolle). Wenn Ihre Browsersuchen entführt und umgeleitet werden, kann das Zurücksetzen des Winsocks einige der Probleme beheben.

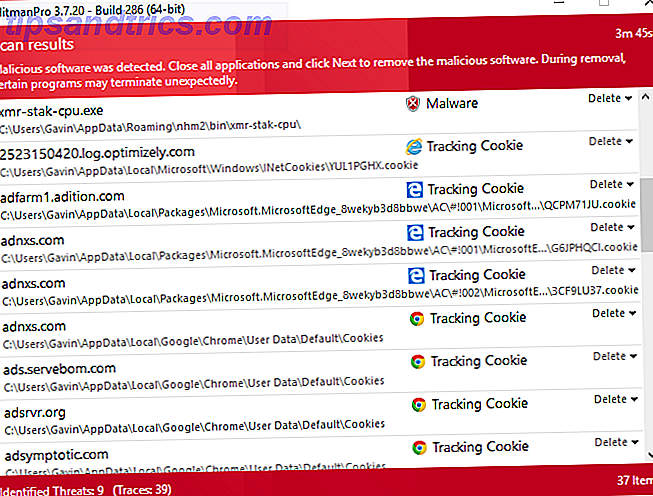

4.4 HitmanPro

HitmaPro ist ein leistungsfähiges, kostenpflichtiges Werkzeug zum Entfernen von Malware. Mach dir keine Sorgen, dass du für HitmanPro noch bezahlen musst. Sie können die kostenlose Testversion herunterladen und verwenden, um Ihre aktuelle Infektion zu entfernen. Wählen Sie Nein, ich möchte nur einen einmaligen Scan durchführen und dann Weiter wählen.

Auch nach anderen Maßnahmen zur Malware-Entfernung kann HitmanPro mehr Ergebnisse liefern. Deshalb benutzen wir es zuletzt - um alles aufzuheben, was im Netz gelandet ist. Wie einige der anderen Tools, die wir verwendet haben, kann HitmanPro ein oder zwei falsch positive auswerfen, also überprüfen Sie es vor der Quarantäne.

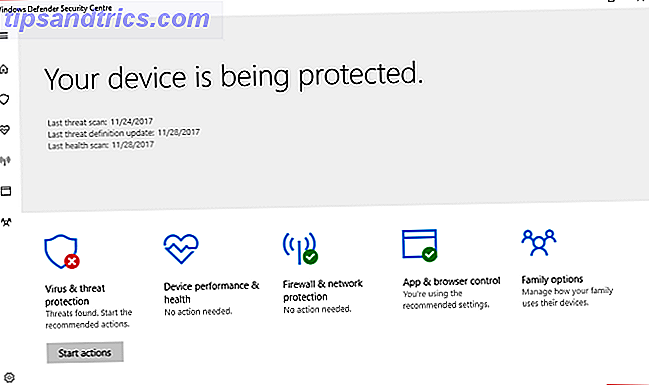

4.5 Antivirus

An dieser Stelle scannen wir das System mit Ihrem Antivirenprogramm. Wenn Sie kein Antivirenprogramm installiert haben, nehme ich an, dass Sie Windows Defender verwenden. Windows Defender ist nicht das schlechteste Produkt auf dem Markt, es ist nicht das beste kostenlose Produkt, aber es ist sicherlich besser als nichts. Überprüfen Sie unsere Liste der besten kostenlosen Antiviren-Programme rund um die 10 besten kostenlosen Anti-Virus-Programme Die 10 besten kostenlosen Anti-Virus-Programme Sie müssen jetzt wissen: Sie brauchen Antivirus-Schutz. Macs, Windows und Linux PCs brauchen es. Du hast wirklich keine Entschuldigung. Also schnapp dir eins von diesen zehn und fang an, deinen Computer zu schützen! Lesen Sie mehr - Ich schlage Avira oder Avast vor.

Zurück zum Geschäftlichen. Führen Sie einen vollständigen System-Scan durch, um zu sehen, was lauert. Hoffentlich ist die Antwort nichts . Wenn ja, bist du gut, um zum nächsten Abschnitt zu gehen.

Wenn nicht, habe ich ein paar schlechte Nachrichten für Sie. Hier trennen sich unsere Wege. Dieser Leitfaden konzentriert sich auf das Angebot von Overall-Tools zur Entfernung von Malware. Aber, Freund, alles ist nicht verloren. Sie haben zwei Möglichkeiten:

- Vervollständigen Sie die Liste erneut in der angegebenen Reihenfolge. Einige Malware verschleiert andere Varianten. Wenn Sie erneut durch die Liste laufen, können Sie weitere Fehler finden und entfernen.

- Notieren Sie sich die spezifischen Namen von Malware-Familien, die in den Ergebnissen Ihres Antivirus-Scans aufgeführt sind. Vervollständigen Sie eine Internetsuche nach Anweisungen zum Entfernen von [Malware-Familiennamen / -typen]. Sie finden viel detailliertere Anweisungen speziell für die Art der Infektion.

5. Nach dem Entfernungsprozess

Nachdem Sie die problematische Malware von Ihrem System entfernt haben, müssen Sie sich um ein paar kleine Aufräumarbeiten kümmern. Sie dauern nicht lange, können aber den Unterschied zwischen der Wiederaufnahme normaler Operationen und dem erneuten Auftreten von Malware darstellen.

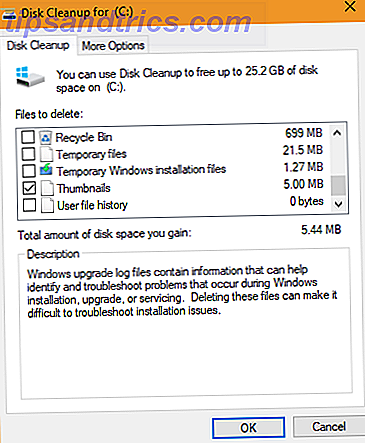

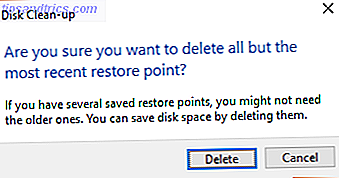

5.1 Systemwiederherstellung

Wir haben versucht, die Systemwiederherstellung zu verwenden, um Ihr System zurückzusetzen. Wenn dies nicht funktioniert hat oder Sie Wiederherstellungspunkte erstellt haben, die nach der Einführung von Malware in Ihr System erstellt wurden, müssen Sie sie löschen. Wir werden die Datenträgerbereinigung verwenden, um alle bis auf den letzten Wiederherstellungspunkt zu entfernen.

Geben Sie in der Suchleiste des Startmenüs " Datenträger bereinigen" ein und wählen Sie die beste Übereinstimmung aus. Wählen Sie das Laufwerk aus, das Sie reinigen möchten. In vielen Fällen wird dies C: sein. Wählen Sie Systemdateien bereinigen, gefolgt von dem Laufwerk, das Sie bereinigen möchten (dasselbe wie das zuerst ausgewählte). Wählen Sie die neue Registerkarte Weitere Optionen . Wählen Sie unter Systemwiederherstellung und Schattenkopien die Option Aufräumen ... und fahren Sie mit dem Löschen fort.

5.2 Temporäre Dateien

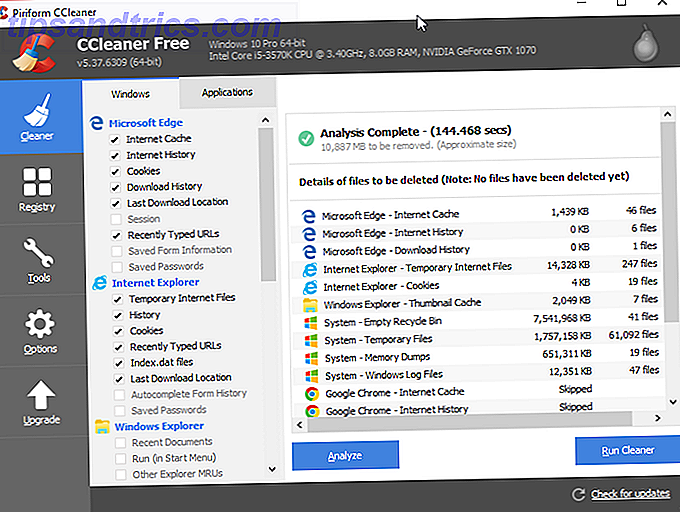

Als nächstes bereinigen Sie Ihre temporären Dateien. Wir werden CCleaner für diesen Prozess verwenden. Laden Sie die kostenlose CCleaner-Version über den Link herunter und installieren Sie sie. CCleaner verfügt jetzt über eine intelligente Cookie-Erkennung und lässt Ihre am häufigsten besuchten und wichtigsten Cookies an Ort und Stelle.

Drücken Sie Analysieren und warten Sie, bis der Scan abgeschlossen ist. Dann drücken Sie Run Cleaner .

5.3 Ändern Sie Ihre Passwörter

Einige Malware-Varianten stehlen private Daten. Zu diesen Daten gehören Passwörter, Bankinformationen, E-Mails und mehr. Ich würde dringend empfehlen, alle Ihre Passwörter sofort zu ändern.

Die Verwendung eines Passwort-Managers ist eine hervorragende Möglichkeit, die unzähligen Online-Konten zu verfolgen. Besser noch, es erlaubt Ihnen, ein extrem starkes Passwort anstelle von anderen zu verwenden. Aber wenn Ihr Computer kompromittiert ist, sollten Sie Ihr Master-Passwort für Ihren bevorzugten Manager ändern.

5.4 Setzen Sie Ihren Browser zurück

Einige Malware-Varianten ändern Ihre Internet-Browser-Einstellungen. Wir können Ihre Browsereinstellungen zurücksetzen, um sicherzustellen, dass bösartige Inhalte entfernt werden.

- Chrome : Gehe zu Einstellungen> Erweiterte Einstellungen anzeigen> Einstellungen zurücksetzen .

- Firefox : Gehe zu Einstellungen . Wählen Sie Blaues Fragezeichen, um das Hilfe-Menü zu öffnen. Wählen Sie Informationen zur Fehlerbehebung> Firefox zurücksetzen > Firefox zurücksetzen .

- Oper : schließen Opera. Öffnen Sie eine erhöhte Eingabeaufforderung, indem Sie Windows-Taste + X drücken und Eingabeaufforderung (Admin) auswählen. Kopieren Sie den folgenden Befehl in das Fenster: del% AppData% \ Opera \ Opera \ operaprefs.ini. Drücken Sie Enter.

- Safari : Gehen Sie zu Einstellungen> Safari zurücksetzen> Zurücksetzen .

- Edge Pre-Fall Creators Update: Gehe zu Einstellungen> Browserdaten löschen. Wählen Sie das Dropdown-Menü und aktivieren Sie alle Kontrollkästchen.

- Edge Post-Fall Creators Update: Drücken Sie Windows-Taste + I. Öffne Apps . Scrollen Sie nach unten zu Microsoft Edge und wählen Sie " Erweitert" > "Zurücksetzen" .

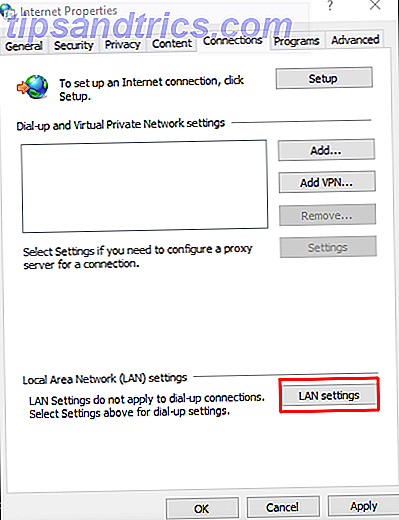

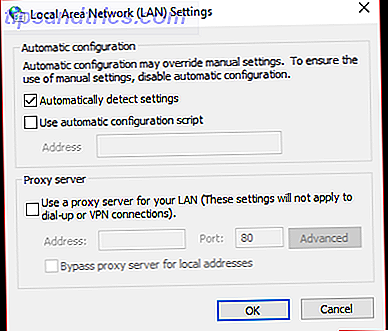

5.5 Überprüfen Sie Ihre Proxy-Einstellungen

Beim Zurücksetzen des Browsers lohnt es sich, noch einmal zu überprüfen, dass keine unerwarteten Proxies lauern.

Gehen Sie zu Systemsteuerung> Internetoptionen> Verbindungen> LAN-Einstellungen . Aktivieren Sie die Option Einstellungen automatisch erkennen, und stellen Sie sicher, dass die Option Proxyserver verwenden deaktiviert bleibt. Wenn es eine Proxy-Adresse gibt (die Sie nicht eingefügt haben), würde ich vorschlagen, Ihren Computer neu zu scannen.

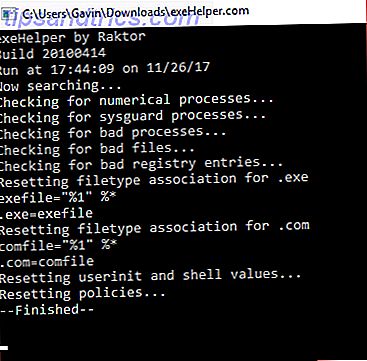

5.6 Standardmäßige Dateizuordnungen wiederherstellen

Manchmal werden Sie nach einer Malware-Infektion feststellen, dass Sie überhaupt keine Programme ausführen oder öffnen können. Dieses Problem bezieht sich normalerweise auf defekte Standarddateizuordnungen.

Wir werden ein kleines Programm verwenden, um die beschädigten Dateizuordnungen zu beheben. Verwenden Sie diesen Link, um exeHelper herunterzuladen. Sie müssen die Nutzungsbedingungen des Forums akzeptieren, müssen sich aber nicht anmelden. Klicken Sie mit der rechten Maustaste auf die heruntergeladene Datei, und wählen Sie Als Administrator ausführen aus . Lassen Sie den Prozess abgeschlossen.

Sie können Dateizuordnungen manuell mithilfe einer Registrierungseintragsdatei ersetzen. Verwenden Sie diesen Link, um eine umfassende Liste von Dateitypen und Protokollen über TenForums herunterzuladen. Nach dem Herunterladen entpacken Sie die Datei und doppelklicken Sie auf eine Verknüpfung, die Sie standardmäßig wiederherstellen möchten.

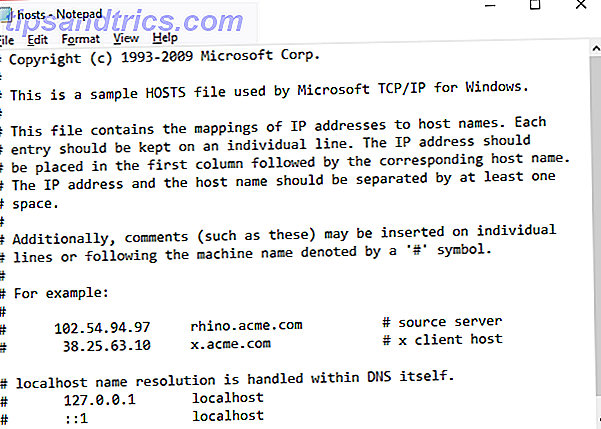

5.7 Überprüfen Sie Ihre Hosts-Datei

Jedes Betriebssystem hat eine hosts-Datei. Die hosts-Datei definiert, welche Domainnamen mit welchen Websites verknüpft sind. Die hosts-Datei übertrumpft Ihre DNS-Servereinstellungen. In diesem Sinne können Sie einen Host-Dateipunkt überall erstellen. Aus diesem Grund fügen einige Malware-Varianten ihre eigenen IP-Weiterleitungen hinzu - um Sie immer wieder auf eine Phishing-Site oder eine andere bösartige Website zurück zu bringen.

Finden Sie Ihre Hosts-Datei:

- Windows : C: \ Windows \ System32 \ Treiber \ etc \ Hosts

- Mac und Linux: / etc / hosts

Sie benötigen Administratorzugriff, um die Datei hosts zu bearbeiten. Außerdem müssen Sie die Hosts-Datei mit einem Texteditor bearbeiten.

Also, wonach suchst du? Alles, was unpassend aussieht oder klingt. Die Windows-Hosts-Datei sollte nichts unkommentiertes enthalten - das bedeutet Zeilen ohne ein "#" davor. Resolutionen für Ihren localhost und Hostnamen in 127.0.0.1 sind völlig normal, keine Panik, wenn Sie das bemerken.

Löschen Sie alle anstößigen Einträge (nach dem Online-Abgleich), speichern Sie Ihre Änderungen und beenden Sie sie.

5.8 Einblenden und erneut aktivieren

Einige Malware-Infektionen verbergen alle Ihre Dateien. Andere deaktivieren den Zugriff auf Kernanwendungen wie die Systemsteuerung, den Task-Manager oder die Eingabeaufforderung. Es gibt zwei kleine Anwendungen, die wir verwenden, um diese Probleme umzukehren.

Laden Sie Unhide herunter und führen Sie sie aus, um Ihre Dateien wieder sichtbar zu machen.

Um den Zugriff auf die Systemsteuerung und andere wichtige Tools wiederherzustellen, laden Sie Re-Enable herunter und führen Sie sie aus.

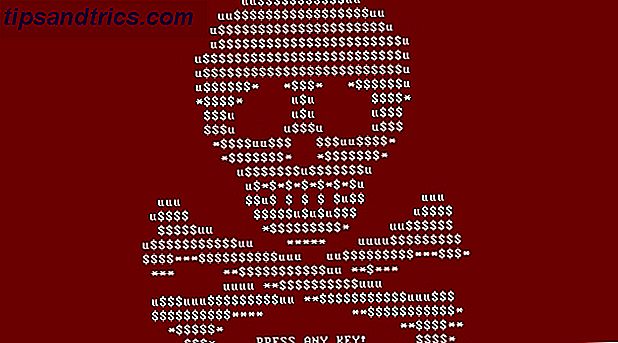

6. Ransomware

Ransomware ist ein wichtiges Thema für Internetnutzer auf der ganzen Welt. Wie bei Malware gibt es zahlreiche Ransomware-Varianten mit jeweils unterschiedlichen bösartigen Eigenschaften. Es gibt jedoch einige Schlüsselmerkmale, die Ransomware von Malware unterscheiden.

- Eine Ransomware-Infektion beginnt normalerweise still und verschlüsselt Ihre persönlichen und privaten Dateien mit einer vordefinierten Liste von Zieldateierweiterungen.

- Ransomware sperrt normalerweise Ihr System und zwingt Sie, ein Lösegeld zu zahlen, um den Freischaltschlüssel zu erhalten.

- Selbst wenn Sie die Ransomware-Infektion entfernen, werden Ihre Dateien schließlich nicht magisch entschlüsselt. (Hinzu kommt, dass zuvor verschlüsselte Dateien nicht sicher sind - sie werden nur verschlüsselt, zusammen mit dem Rest.)

Der Aufstieg von Ransomware ist eine Geißel, die erhebliche Probleme verursacht. Vielleicht das beste Beispiel für Ransomware ist WannaCry Die globale Ransomware Attack und wie Sie Ihre Daten schützen Die globale Ransomware Attack und wie Sie Ihre Daten schützen Ein massiver Cyberangriff hat Computer rund um den Globus getroffen. Waren Sie von der hochvirulenten, sich selbst replizierenden Ransomware betroffen? Wenn nicht, wie können Sie Ihre Daten schützen, ohne das Lösegeld zu zahlen? Weiterlesen . Die äußerst bösartige WannaCry Ransomware fegte um den Globus und verschlüsselte Millionen von Systemen in über 100 Ländern. Der Sicherheitsforscher Marcus Hutchins, alias MalwareTechBlog, stoppte die Verbreitung der Ransomware, indem er einen Domainnamen registrierte, der im Ransomware-Quellcode gefunden wurde.

Ransomware erfordert also einen zweigleisigen Ansatz. Leider funktioniert die reaktive Eindämmung nur, wenn Sie die Ransomware im Prozess abfangen. Das Entfernen der Ransomware und Entschlüsseln von Dateien ist für viele Varianten nicht erreichbar.

6.1 Entschlüsseln von Ransomware

Wie bereits erwähnt, gibt es dort eine große Anzahl von Ransomware-Varianten. Sie verwenden unterschiedliche Verschlüsselungsalgorithmen, um Ihre privaten Dateien unbrauchbar zu machen - es sei denn, Sie können sie entschlüsseln.

Sicherheitsforscher haben erfolgreich mehrere Ransomware-Algorithmen geknackt. Andere Ransomware-Entwickler haben sich verirrt und Hinweise auf den Aufenthaltsort des Entschlüsselers gegeben, während die Razzien der Strafverfolgungsbehörden private Schlüssel für Ransomware-Varianten enthüllten.

Wenn Sie eine Ransomware-Infektion haben, müssen Sie schnell handeln.

ID Ransomware

Die meisten Ransomware-Varianten kündigen ihre Anwesenheit an, nachdem sie ihre Dateien zusammen mit ihrem Namen über eine Lösegeldforderung verschlüsselt haben. Wenn dies nicht geschieht, müssen Sie eine verschlüsselte Datei in ID Ransomware hochladen (die Website akzeptiert auch Lösegeld oder Hyperlinks, die im Lösegeld enthalten sind). Die Website wird die Infektion schnell identifizieren.

Finden Sie ein Entschlüsselungswerkzeug

Sobald Sie wissen, was Sie vor sich haben, können Sie versuchen, ein Werkzeug zu finden, um den Schaden zu beheben. Mehrere Websites, einschließlich uns 12 Tools, die Sie verwenden können, um Ransomware zu schlagen 12 Tools, die Sie verwenden können, um Ransomware zu schlagen Eines der größten Probleme für Computerbenutzer ist Ransomware. Und während eine Ransomware-Infektion notorisch schwer zu bekämpfen ist, ist es nicht unmöglich. Sehen Sie, wie diese Tools helfen können. Lesen Sie mehr, listet Entschlüsselungswerkzeuge auf.

- Das No More Ransom Projekt

- Kaspersky Freie Ransomware Decryptors

- Avast Free Ransomware-Entschlüsseler

- Kampf Ransomware Liste der Entschlüsselungswerkzeuge - Super-Liste

- WatchPoint Decryptors Collection - Super-Liste

Wenn Sie das benötigte Entschlüsselungstool nicht finden, versuchen Sie es mit einer Internetsuche nach "[Ransomware-Variante] + Entschlüsselungstool". Gehen Sie jedoch nicht tief in die Suchergebnisse vor - es gibt Phishing-Websites und andere bösartige Websites Geben Sie einfach den Namen der gesuchten Person ein, um ahnungslose Benutzer zu umgarnen.

Ich werde nicht dazu Stellung nehmen, wie man einzelne Werkzeuge benutzt. Es gibt einfach viel zu viele, um detaillierte Ratschläge und Anweisungen zu geben. Die überwältigende Mehrheit kommt mit zumindest einigen Anweisungen zu ihrer Verwendung.

7. Wie man eine andere Schadsoftware-Infektion stoppt

Jetzt, da Ihr System keine Infektion mehr hat, ist es an der Zeit zu prüfen, wie Sie verhindern können, dass es wieder passiert. Es gibt so viele Antivirenprogramme, Antimalware, Systembereinigung, Skriptblockierung, Prozess zerstörende Tools da draußen ist es schwierig zu wissen, wo ich anfangen soll.

Ruhig schlafen. Wir zeigen Ihnen, wie Sie die besten Wände bauen, um Malware fernzuhalten.

7.1 Antivirus

Zunächst benötigen Sie eine Antivirus-Suite. Wenn Sie bereits eine installiert haben, sollten Sie sie in etwas Besseres ändern. Ehrlich gesagt, diejenigen von Ihnen, die Windows Defender verwenden, erhalten eine grundlegende Schutzstufe. Windows Defender ist ein viel besseres Werkzeug als in früheren Jahren, aber es ist nicht vergleichbar mit anderen Optionen von Drittanbietern.

Probieren Sie die preisgünstigen Bitdefender- oder Trend Micro-Suiten. Wenn Sie mit einer kostenlosen Lösung zufrieden sind, sollten Sie Avast ausprobieren.

- Bitdefender Antivirus Plus 2018

- Trend Micro Antivirus + Sicherheit

- Avast Free Antivirus

7.2 Malware-Schutz

Als nächstes brauchen wir ein Antimalware-Tool. Der Antimalware-Tool-Markt hat weniger vertrauenswürdige Tools als der Antiviren-Markt, was unsere Auswahl erleichtert.

- Malwarebytes Anti-Malware - die kostenlose Version ist in Ordnung, aber gehen Sie für Premium, wenn Sie sich die jährlichen Ausgaben leisten können.

- Zemana AntiMalware - wieder, die Free-Version ist in Ordnung.

7.3 Anti-Ransomware

Wir bauen einen mehrschichtigen Ansatz zur Computersicherheit auf. Es ist richtig, dass mehrere Antivirus-Suites eine fast neutralisierende Wirkung haben. Aber mehrere Dienste mit unterschiedlichen Angriffsvektoren zu haben, ist genau das Gegenteil. Anti-Ransomware-Tools konzentrieren sich darauf, zu verhindern, dass Ransomware überhaupt in Ihr System gelangt.

- Cybereason RansomFree

- Malwarebytes Anti-Ransomware BETA

- Aufmerksam

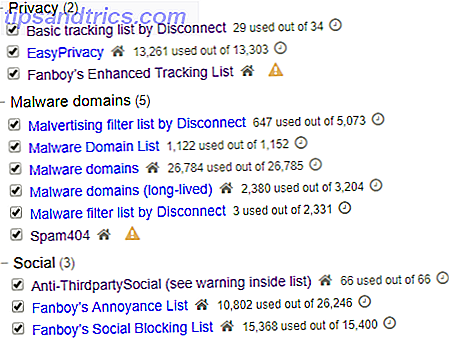

7.4 Browsersicherheit

Eine häufig übersehene Schwachstelle ist Ihr Internetbrowser. Es gibt eine Vielzahl von bösartigen Websites, die auf Sie warten. Darüber hinaus können Malvertising-Kampagnen Sie infizieren, ohne dass Sie überhaupt merken, dass etwas schief läuft. Wenn Sie sich die Zeit nehmen, Ihren Browser aufzurüsten, können Sie eine große Anzahl von Malware- und Ransomware-Angriffen stoppen, bevor sie beginnen.

Sicherheits-Tools variieren je nach Browser, aber es gibt ähnliche Tools für die meisten. Die folgenden Tools sind ein guter Ausgangspunkt für die Browsersicherheit:

- NoScript: Diese Firefox-Erweiterung verhindert, dass eine Reihe von Hintergrundskripten ausgeführt wird, verhindert Logging, Clickjacking und mehr.

- uBlock Origin: Diese Multi-Browser-Erweiterung stoppt eine Vielzahl von Tracking-, Malvertising-Servern und Clickjackern. Clickjacking: Was ist das und wie können Sie es vermeiden? Clickjacking: Was ist es und wie können Sie es vermeiden? Clickjacking ist schwer zu erkennen und möglicherweise verheerend. Hier ist, was Sie über Clickjacking wissen müssen, einschließlich, was es ist, wo Sie es sehen und wie Sie sich dagegen schützen können. Lesen Sie mehr und mehr. (Oben abgebildet.)

- Trennen: ermöglicht es Ihnen, die zahlreichen Websites, die Ihre Internetnutzung verfolgen, zu visualisieren und zu blockieren.

- Privacy Badger: Blockiert Tracker und Malvertising-Server.

- HTTPS Everywhere: zwingt alle Websites zur Verwendung von HTTPS 4 Möglichkeiten, die Sie beim privaten Surfen verfolgen können 4 Möglichkeiten, die Sie beim privaten Surfen verfolgen können Privates Surfen ist in 99% der Fälle privat, aber es gibt viele Möglichkeiten, wie es umgangen werden kann, dank Browsererweiterungen und Hacks. Einige von ihnen brauchen nicht einmal so viel Arbeit. Lesen Sie mehr, steigert Ihre allgemeine Sicherheit, verhindert Man-in-the-Middle-Angriffe.

Die Kombination der von Ihnen verwendeten Erweiterungen hängt von Ihren Surfgewohnheiten ab. Wenn Sie sich jedoch mit dem Umfang der Internet-Verfolgung nicht wohl fühlen, sind NoScript oder uBlock Origin ein Muss (oder unser umfassender Leitfaden zur Vermeidung von Internet-Überwachung! Internet-Überwachung vermeiden: Das komplette Handbuch Internet-Überwachung vermeiden: Das vollständige Handbuch Internet-Überwachung weiterhin ein heißes Thema, deshalb haben wir diese umfassende Quelle erstellt, warum es so eine große Sache ist, wer dahinter steckt, ob du es komplett vermeiden kannst und mehr.

7.5 Weitere nützliche Tools

Sie benötigen nicht alle oben genannten Tools. Wie gesagt, mehr als eine Antivirus-Suite ist der falsche Ansatz. Persönlich kombiniere ich Bitdefender, Malwarebytes Anti-Malware Premium und Cybereason RansomFree.

Es gibt jedoch eine Vielzahl von wirklich hilfreiche Tools für Sie zu prüfen.

- Emsisoft Emergency Kit: Das Emsisoft Emergency Kit ist ein tragbares Tool, das nach einer Vielzahl von Malware, Viren und mehr sucht. Praktisch als Teil eines USB-Laufwerk-Wiederherstellungs-Kits.

- SUPERAntiSpyware: Die kostenlose Version von SUPERAntiSpyware erkennt und entfernt eine große Auswahl an Malware, Adware und Spyware.

- Spybot Search & Destroy: Spybot ist ein langjähriges Anti-Spyware-Tool, das eine Vielzahl potentiell schädlicher Objekte repariert und bereinigt.

- Kaspersky Anti-Ransomware-Tool: Das Anti-Ransomware-Tool von Kaspersky blockiert eine breite Palette von Ransomware

7.6 Linux Live CD / USB

Malware ist nur ein Problem, wenn Sie nicht darauf vorbereitet sind. Fügen Sie eine Linux Live CD oder USB zu Ihrer Doomsday Vorbereitung hinzu Das PC Repair Toolkit in Ihrer Tasche: Boot CD auf einem USB Stick Das PC Repair Toolkit in Ihrer Tasche: Boot CD auf einem USB Stick Im Toolkit meines Technikers habe ich einen USB Stick loaded with the most amazing tools on the planet: my PC repair toolkit. In this article, I share its contents. Read More, and you'll be in good stead. Linux Live operating systems operate over your existing installation. You boot the live operating system from a disc or USB drive, granting yourself access to a powerful array of remedial utilities as well as the infected operating system.

Hier sind fünf, die Sie in Betracht ziehen sollten 5 Beste Rettungsdisketten für eine Windows-Systemwiederherstellung 5 Beste Rettungsdisketten für eine Windows-Systemwiederherstellung Jeder Windows-Benutzer sollte sich mindestens einer Speck-speichern, Datenwiederherstellung Systemwiederherstellungsdiskette bewusst sein. Es kann Ihnen helfen, auf Ihren Computer zuzugreifen, um Reparaturen und Backups durchzuführen, selbst wenn es nicht bootet. Lesen Sie mehr eine Kopie von jetzt machen. (Die Wiederherstellung von infizierten Computern ist nicht das Einzige, wofür Live-CDs und USB-Laufwerke gut sind!) Die 50 Coolen Anwendungen für Live-CDs Die Live-CDs für Live-CDs sind vielleicht das nützlichste Werkzeug in jedem Geek-Toolkit -Leitlinien um viele Anwendungen, die Live-CDs oder -DVDs bieten können, anzubieten, von der Datenwiederherstellung bis zur Verbesserung der Privatsphäre.

- System-Rettungs-CD

- Hirens Boot-CD

- Knoppix

- Ultimate Boot-CD

- Trinity Rettungsset

Sobald Sie eine oder mehrere Rettungsdisks heruntergeladen haben, müssen Sie sie auf Ihre bevorzugten Medien brennen. Wie Sie Ihre eigene bootfähige Linux Live CD erstellen Wie Sie Ihre eigene bootfähige Linux Live CD erstellen Es ist einfach, eine DIY bootfähige Live CD zu erstellen in Linux mit Drittanbieter-Tools oder offiziellen Linux-Betriebssystemen. Brauche Hilfe? Befolgen Sie diese Schritte, um in wenigen Minuten eine Linux Live CD zu erstellen. Weiterlesen .

8. Zuhause und trocken

Theoretisch ist Ihr Computer jetzt völlig frei von Malware. Außerdem haben Sie einige Antiviren-, Antimalware- und Anti-Ransomware-Tools installiert, um Ihre Sicherheit zu gewährleisten. Sie haben auch einige Tools installiert, um unerwünschte Skripts in Ihrem Internetbrowser zu stoppen. Und um das Ganze abzurunden, haben Sie eine Backup-Linux-Live-CD oder USB-Laufwerk erstellt, um Ihr Bacon beim nächsten Mal zu speichern.

Insgesamt sieht Ihr gesamtes System sicherer aus. Aber sei nicht selbstgefällig.

Eine der größten Schlachten ist die Benutzerschulung - das Ich und das Du hinter dem Bildschirm. Einen kleinen Teil Ihrer Zeit damit zu verbringen, Ihr System vorzubereiten und zu erkennen, wo Bedrohungen auftreten, ist ein großer Schritt vorwärts!

Viel Glück und bleib in Sicherheit.