Cyber-Attacken nehmen 2015 weiter zu. Laut der Antiviren-Testseite AV-TEST werden heute jeden Tag mehr als 390.000 neue Schadprogramme registriert, und die Gesamtzahl der Malware-Angriffe, die sich im Umlauf befinden, liegt jetzt bei 425.000.000.

Positiv ist, dass sich die Wachstumsrate neuer Malware seit dem letzten Jahr nicht wesentlich verändert hat. Bis zum Ende des Jahres wird erwartet, dass rund 150.000.000 neue Stämme entdeckt wurden, gegenüber 142.000.000 im Jahr 2014. Um dies in einen Zusammenhang zu stellen, hat sich die Menge an neuer Malware zwischen 2013 und 2014 von 81.000.000 fast verdoppelt.

Aus dieser enormen Menge an Malware sind einige wichtiger als andere. Hier ist unser Überblick über die fünf wichtigsten ....

Facebook-Porno

Ende Januar / Anfang Februar riss sich ein trojanisches Pferd durch Facebook Fünf Facebook-Bedrohungen, die Ihren PC infizieren können, und wie sie arbeiten Fünf Facebook-Bedrohungen, die Ihren PC infizieren können, und wie sie arbeiten Lesen Sie mehr, infizieren 110.000 Benutzer in nur zwei Tage.

Die Malware funktionierte, indem sie die Freunde eines infizierten Nutzers in einem Post tagging, der beim Öffnen eine Vorschau auf ein Porno-Video spielte. Am Ende der Vorschau wurden sie gebeten, einen gefälschten Flash Player herunterzuladen, um den Rest des Filmmaterials sehen zu können. Dieser gefälschte Download ist eigentlich der Malware Downloader.

Der Trojaner ist besonders gefährlich wegen einer neuen Technik namens "Magnet". Frühere Iterationen von Social-Media-Malware funktionierten, indem sie Nachrichten an die Freunde einer infizierten Person schickten und so den Fortschritt auf direkte Freunde beschränkten. Die neue Technik, Menschen in einem öffentlichen Post zu taggen, bedeutet, dass das Tag auch von Freunden der Freunde des Opfers gesehen werden kann und sich so schneller verbreiten kann.

Warum ist es wichtig?

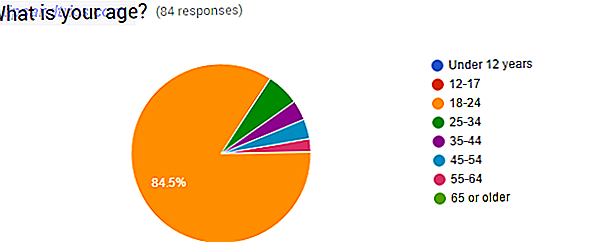

Praktisch jeder hat einen Social Media Account mit einer Beschreibung. Während einige Benutzer sicherheitsbewusster sind als andere, sind die jüngsten (Facebook nimmt Nutzer ab 13 Jahren) wohl anfälliger als die meisten. Dies bedeutet, dass a) Ihr Kind Videos ausgesetzt werden könnte, die es in diesem Alter eigentlich nicht geben sollte, und b) wenn Ihr Kind Ihren Computer benutzt, könnten Sie es infizieren, ohne dass Sie es bemerken.

Syrische Spione

Zur gleichen Zeit, als der Facebook-Skandal passierte, tobte im Nahen Osten ein weiterer Malware-Angriff.

Verwenden einer Kombination von Malware unter Windows und Android Malware auf Android: Die 5 Arten, die Sie wirklich über Malware auf Android kennen müssen: Die 5 Arten, die Sie wirklich über Malware wissen müssen, können sowohl mobile als auch Desktop-Geräte betreffen. Aber keine Angst: Ein bisschen Wissen und die richtigen Vorsichtsmaßnahmen können Sie vor Bedrohungen wie Ransomware und Sextortion-Scams schützen. Read More, eine Gruppe, die sich mit dem umkämpften syrischen Präsidenten Bashar Al-Assad verbündete, schaffte es, eine große Menge an Informationen über syrische Rebellen zu sammeln. Die gesammelten Daten umfassten persönliche Informationen, Schlachtpläne, Truppenstandorte, politische Strategien und Informationen über Allianzen zwischen den verschiedenen Rebellengruppen

Der Angriff funktionierte mit gefälschten Skype und Social-Media-Accounts, die angeblich weibliche Unterstützer der Rebellen waren, die im Libanon und anderen umliegenden Ländern stationiert waren. Die Konten lockten die Rebellen in "sexy Chats". Nachdem sie die Rebellen gefragt hatten, welches Betriebssystem sie verwendeten, schickten sie Fotos, Videos und andere Downloads von Chat-Software, um die Maschinen ihrer Opfer zu infizieren.

Warum ist es wichtig?

Hacker und Malware-Angriffe stammen nicht mehr ausschließlich aus Geeks Schlafzimmern. Sie sind jetzt eine Waffe in der geopolitischen Arena und werden aktiv genutzt, um die Folgen von Kriegen zu beeinflussen. Horrorgeschichten von Atomreaktoren und Raketensilos, die von einem Feind entführt werden, sind nicht weit entfernt.

Mac Firmware Wurm

Macs sind undurchdringlich, richtig Mac Malware ist echt, Reddit verbannt Rassismus ... [Tech Nachrichten Digest] Mac Malware ist echt, Reddit verbannt Rassismus ... [Tech News Digest] Demaskieren Mac Malware, die Reddit Rassismus Reihe, Apple Musik Benutzer, YouTube bewegt sich ab 301+, Destiny droppt Dinklage und The Human Torch Drohne. Weiterlesen ? Falsch.

Während die Anzahl der Mac-basierten Crapware, Homepage-Hijacker und Content-Tracker in den letzten Jahren stetig gestiegen ist, wurde immer (fälschlicherweise) davon ausgegangen, dass Apple-Systeme so gesperrt sind, wie Windows-basierte PCs nicht Dadurch sind sie für den Strom von Angriffen, denen Microsoft-Benutzer widerstehen müssen, fast unbesiegbar.

Vor etwas weniger als einem Monat brach die Nachricht ein, dass zwei White-Hat-Forscher erfolgreich den weltweit ersten Firmware-Wurm für Mac entwickelt hatten.

Während dieser Wurm im Moment nicht "auf dem Markt" ist, ist der Proof-of-Concept-Virus gefährlich. Es kann entweder per E-Mail, einem infizierten USB-Stick oder einem Peripheriegerät (wie einem Ethernet-Adapter) geliefert werden. Sobald es sich auf Ihrem Computer befindet, kann es nicht manuell aus der Firmware entfernt werden (Sie müssten den Chip neu flashen), und es kann von keiner vorhandenen Sicherheitssoftware erkannt werden.

Wenn das Konzept bewiesen ist, ist es nur eine Frage der Zeit, bis Black-Hat-Hacker anfangen, es auszubeuten. Wenn Sie ein Mac-Benutzer sind, ergreifen Sie jetzt die entsprechenden Sicherheitsmaßnahmen.

Warum ist es wichtig?

Viele Mac-Benutzer sind unwissend über die Bedrohungen, denen sie ausgesetzt sind und wie sie bekämpft werden können. Der Antiviren-Markt ist im Vergleich zu Windows deutlich unterentwickelt, was Möchtegern-Kriminellen eine riesige und einfache Möglichkeit bietet.

Hacked Jeep

Die gehackte Jeep Geschichte Können Hacker wirklich Ihr Auto übernehmen? Können Hacker Ihr Auto wirklich übernehmen? Read More machte im Juli Schlagzeilen auf der ganzen Welt.

Die Schwachstelle entstand durch den neu entdeckten Wunsch der Autohersteller, ihre Produkte in "intelligente" Autos zu verwandeln - das Ermöglichen der Fahrer, bestimmte Aspekte ihrer Fahrzeuge fern zu steuern und zu überwachen. Wie man die Leistung Ihres Autos mit Android überwacht Wie man die Leistung Ihres Autos mit Android Überwachung überwacht Informationen über Ihr Auto ist unglaublich einfach und billig mit Ihrem Android-Gerät - erfahren Sie hier! Weiterlesen .

Ein solches System - Uconnect - nutzt eine Mobilfunkverbindung, über die jeder, der die IP-Adresse des Fahrzeugs kennt, von überall im Land Zugang erhält. Einer der Hacker beschrieb die Lücke als " eine super nette Schwachstelle ".

Nach dem Zugang haben die Hacker ihre eigene Firmware in das Auto eingebaut. Wie sicher sind internet-basierte, selbstfahrende Autos? Wie sicher sind internetfähige, selbstfahrende Autos? Sind selbstfahrende Autos sicher? Könnten mit dem Internet verbundene Autos dazu verwendet werden, Unfälle zu verursachen oder Dissidenten zu ermorden? Google hofft nicht, aber ein aktuelles Experiment zeigt, dass es noch ein weiter Weg ist. Lesen Sie mehr Unterhaltungssystem. Sie nutzten es dann als Sprungbrett, um Befehle über das interne Computernetzwerk des Fahrzeugs an seine physischen Komponenten wie Motor, Bremsen, Getriebe und Lenkung zu senden.

Glücklicherweise arbeiten die Männer hinter dem Hack, Charlie Miller und Chris Valasek, seit fast einem Jahr mit Chysler zusammen, um ihre Fahrzeuge zu stützen. Wie bei dem Mac-Wurm bedeutet die Tatsache, dass ein Proof-of-Concept-Hack funktioniert hat, dass es nur eine Frage der Zeit ist, bis weniger ehrliche Menschen anfangen, ihre eigenen Ausbeutung zu finden.

Warum ist es wichtig?

Hacking hat sich von Computern weiterentwickelt. Im Zeitalter von Smart Home, Smart Car, Smart TV und Smart alles andere gibt es jetzt viel mehr verwundbare Access Points als je zuvor. Mit gängigen Protokollen, die noch nicht weit verbreitet sind, haben Hacker eine Vielzahl von Zielen. Einige dieser Ziele sind in der Lage, einem Opfer physischen Schaden zuzufügen und sie kosten viel Geld.

Ruderhammer

Was ist die schlimmste Art von Sicherheits-Hack? Die Antwort ist fast sicher eine, die nicht behoben werden kann.

Rowhammer.js ist ein neuer Sicherheitsangriff, der Anfang dieses Jahres in einem Artikel von Sicherheitsforschern enthüllt wurde. Es ist so gefährlich, weil es Ihre Software nicht angreift, sondern stattdessen auf ein physikalisches Problem mit der Konstruktion aktueller Speicherchips abzielt.

Offensichtlich haben die Hersteller von dem Hack seit 2012 gewusst, mit Chips von 2009 alle betroffen.

Es ist so besorgniserregend, weil es egal ist, welche Art von Betriebssystem Sie verwenden - Linux, Windows und iOS sind alle gleich anfällig.

Am schlimmsten ist, dass es von einer einfachen Webseite ausgenutzt werden kann - es ist nicht erforderlich, dass eine Maschine bereits teilweise kompromittiert ist. Ein Forscher hinter der Zeitung erklärte: " Es ist der erste softwarebedingte Hardware-Fehler-Angriff durch Remote-Software ".

Warum ist es wichtig?

Wie der Mac-Wurm zeigt es, dass bisher sichere Linux- und Apple-Nutzer nun faires Spiel sind. Es zeigt auch, dass alte Methoden des Antivirenschutzes Warum sollten Sie Microsoft Security Essentials durch einen geeigneten Antivirus ersetzen Warum sollten Sie Microsoft Security Essentials durch einen geeigneten Antivirus ersetzen Read More könnte nicht genug sein; Benutzer, die sich früher für sicherheitsbewusst hielten, könnten sich jetzt als gefährdet erweisen.

Android Texte

Während des Sommers wurde berichtet, dass eine atemberaubende 950 Millionen Android-Handys und Tablets anfällig waren Wie 95% der Android-Handys mit einem einzigen Text gehackt werden können Wie 95% der Android-Handys mit einem einzigen Text gehackt werden können Eine neue Android-Sicherheitslücke hat die Sicherheit Welt besorgt - und es macht Ihr Smartphone extrem anfällig. Der StageFright-Bug ermöglicht es, bösartigen Code per MMS zu senden. Was können Sie gegen diese Sicherheit tun? Lesen Sie mehr zu Hacks, die bösartigen Code per SMS oder über eine Website installieren könnten.

Wenn ein Angreifer die Telefonnummer seines Opfers hat, kann er eine modifizierte Multimedia-Nachricht (MMS) senden, die nach dem Öffnen den Code ausführt. Der Besitzer des Telefons hätte keine Ahnung, dass sie angegriffen wurden, und mit dem Gerät wäre offensichtlich nichts los.

Es wird behauptet, dass alle Versionen von Android ab 2.2 anfällig sind.

Wie beim Jeep-Hack wurde dieser Exploit von White-Hat-Hackern gefunden, die Google darüber berichteten. Bis jetzt gibt es keinen Beweis dafür, dass es von Kriminellen benutzt wird.

Warum ist es wichtig?

Wie das Sicherheitsunternehmen Zimperium in einem kürzlich veröffentlichten Blog-Eintrag sagte:

"Ein vollständig waffenfähiger erfolgreicher Angriff könnte die Nachricht löschen, bevor Sie sie sehen. Sie werden nur die Benachrichtigung sehen. Diese Sicherheitsanfälligkeiten sind äußerst gefährlich, da sie nicht erfordern, dass das Opfer Maßnahmen ergreift, um ausgenutzt zu werden.

Die Sicherheitsanfälligkeit kann ausgelöst werden, während Sie schlafen. Bevor Sie aufwachen, entfernt der Angreifer alle Anzeichen dafür, dass das Gerät kompromittiert ist, und Sie werden Ihren Tag wie gewohnt fortsetzen - mit einem Trojaned-Telefon ".

Was haben wir verpasst?

Wir wissen, dass dies nur eine Momentaufnahme der wichtigen Hacks ist, die in diesem Jahr stattgefunden haben. Es gab so viele, dass es unmöglich ist, sie alle in einem einzigen Artikel aufzulisten.

Was denkst du war das Wichtigste? Was würdest du hinzufügen?

Wir würden gerne Ihre Rückmeldungen und Gedanken in den Kommentaren unten hören.