Ein virtuelles privates Netzwerk wird Ihnen helfen, Ihr Recht auf Privatsphäre in zahlreichen Bereichen Ihres digitalen Lebens zu schützen. Globale Nachrichten werden dominiert von Hacking-Fällen, Massendatenerfassung, Datenschnüffeln und mehr, und da unser Leben jetzt digital mit unseren Computern, Laptops, Smartphones und Tablets verknüpft ist, könnte es der richtige Zeitpunkt sein, darüber nachzudenken, wie Sie mit dem Internet interagieren .

Dieser Leitfaden kann als kostenloses PDF heruntergeladen werden. Laden Sie 8 Instanzen herunter, in denen Sie kein VPN verwendet haben, aber hätten: Die VPN-Checkliste jetzt . Fühlen Sie sich frei zu kopieren und teilen Sie dies mit Ihren Freunden und Familie.Es gibt zahlreiche VPN-Lösungen. Die besten VPN-Dienste Die besten VPN-Dienste Wir haben eine Liste zusammengestellt, die wir als die besten Anbieter von VPN-Diensten (Virtual Private Network) bezeichnen, gruppiert nach Premium, Kostenlos und Torrent-freundlich. Lesen Sie mehr da draußen. VPN-Provider wie ibVPN liefern die wichtigsten Dinge in einem VPN: Zuverlässigkeit, Datenschutz, Verschlüsselung und Anonymität. Wenn Sie noch nicht über ein VPN nachgedacht haben, um Ihre Privatsphäre zu schützen, ist jetzt die richtige Zeit.

Wann wird ein VPN benötigt?

Sie denken wahrscheinlich: "Aber warum sollte ich ein VPN verwenden? Ich habe nichts zu verbergen ... "Und während Sie ein gesetzestreuer Netizen sind, so wie das reale Leben, sind nicht alle, die mit dem Internet verbunden sind, so nett, so freundlich oder so vertrauenswürdig wie Sie. Eine sichere VPN-Verbindung verbirgt im Wesentlichen Ihre Webaktivität Was ist die Definition eines virtuellen privaten Netzwerks Was ist die Definition eines virtuellen privaten Netzwerks Virtuelle private Netzwerke sind jetzt wichtiger als je zuvor. Aber weißt du was sie sind? Hier ist, was Sie wissen müssen. Lesen Sie mehr, um Ihre digitalen Angelegenheiten in einer verschlüsselten Schicht zu verbergen, was Ihre Kommunikation extrem erschwert, wenn nicht unmöglich zu lesen, wenn sie abgefangen wird.

Es ist nicht alles Unheil, ich versichere Ihnen. Wie das reale Leben zeigt, ist nicht jede Person, die Sie auf der Straße treffen, verzweifelt, Ihre Brieftasche zu stehlen, es gibt Millionen von außergewöhnlich netten Individuen im Internet, und als solche gibt es andere Gründe, die Sie ausnutzen sollten VPN.

Du bist ein Forscher ...

... aber Sie möchten nicht, dass Ihre geschäftliche Opposition darauf aufmerksam gemacht wird, dass Sie auf ihre Website zugegriffen haben. Ein VPN kümmert sich darum für Sie. Jedes Mal, wenn wir nach einer Website suchen und zu dieser Zielseite navigieren, wird unsere IP-Adresse protokolliert. Der Eigentümer der Website kann Google Analytics starten, die geographischen Merkmale der Website überprüfen und die Falle um Sie herum langsam schließen.

Okay, vielleicht ist es nicht so drastisch, aber wenn Sie versuchen, eine Marktforschung zu Ihren nächsten Mitbewerbern für ein bevorstehendes Marketing-Event durchzuführen, könnten Sie Schlimmeres tun, als zu vermeiden, dass Sie diese Konkurrenten vor dem Spiel abwerten Dein Chef wird dir danken und dir vielleicht sogar eine Gehaltserhöhung geben. Du hast es hier zuerst gehört!

Du bist müde von Google ...

... den Überblick über jede Ihrer Suchen, jede Bewegung Fünf Dinge, die Google wahrscheinlich über Sie weiß Fünf Dinge, die Google wahrscheinlich über Sie weiß Lesen Sie mehr im Internet, das durch ihre Suchmaschine läuft. Sicher, sie bieten einen kostenlosen Dienst an, auf den wir zunehmend angewiesen sind - so populär ist es in das allgemeine englische Lexikon als Verb - googeln (Sie können das nachschauen!) - aber es bedeutet nicht, dass Sie sich mit ihrer Speicherung wohlfühlen müssen jede Anfrage nach Informationen, die Sie machen.

Es ist ein schwieriges Dilemma. Wir alle mögen die etablierten kostenlosen Web-Services. In vielen Fällen könnten wir jetzt nicht ohne sie leben. Aber der Handel ist und war immer die Bereitstellung Ihrer Daten, um die Taschen von Zuckerbergs, Brins, Page's und Dorsey's für Werbung, Produktverbesserungen und mehr zu füllen.

Jede Suche wird protokolliert. Die endlosen Suchen nach Train-Spotter Anonymous, Steam Train und Humpback Bridge Magazine und Box Kite String Aficionado sind alle geloggt und werden für immer mehr sein. Die Verwendung eines ibVPN-Kontos würde zukünftige Probleme mit der Suchprotokollierung abmildern und Sie im Klartext belassen.

Du versuchst einen Sprachchat ...

... in einem Land mit restriktiver Internet- und Inhaltsüberwachung Wie man die Internetzensur umgehen kann Wie man die Internetzensur umgehen kann Dieser Artikel untersucht einige der am häufigsten verwendeten Methoden zur Filterung von Inhalten und neuen Trends. Weiterlesen . Voice-over-IP-Dienste wie Skype werden immer schwieriger abzufangen, sind aber keineswegs unmöglich. Es gibt genügend Literatur im Internet, um VoIP-Interception auch für Hacker mittlerer Stufe mit einem Verständnis der Internetarchitektur durchführbar zu machen.

Dies ist eine Stufe höher, wenn Ihr VoIP-Anruf beginnt oder in eines der vielen Länder geht, die eine extrem restriktive Internetzensur und -überwachung betreiben. China, Ägypten, Kuba, Saudi-Arabien und Eritrea sind alle Länder, die in den Sinn kommen; Sichern Sie Ihre Kommunikation mit ibVPN.

Es lohnt sich jedoch daran zu erinnern, dass Ihre Sicherheit geringe Kosten verursacht: die Geschwindigkeit Ihrer Verbindung. Sie können knisternde oder verzerrte Audiosignaturen oder eine Verzögerung beim Audioempfang feststellen. Meiner Meinung nach ist die Sicherheit es wert. Sie wären entsetzt, wenn Ihr Gemeindeamt Ihren Telefonanrufen zu den Fischhändlern zuhört. Warum sollte es bei der Verwendung einer VoIP-Verbindung anders sein?

Du bist in einem anderen Land ...

... aber bleiben verzweifelt, um das mächtige Accrington Stanley gegen Halifax zu sehen . Eine der besten und in der Tat häufigsten Anwendungen eines VPN ist der Zugriff auf Video-Feeds, die in Ihrem Gastland nicht verfügbar sind. Und seien wir ehrlich, die kleine thailändische Strandbar wird ihre Kabelverbindung nicht aufrüsten, auch nicht mit diesem Ungetüm, um sich nach vorne zu freuen.

Eine ibVPN-Verbindung kann Ihre IP-Adresse so maskieren, als ob Sie sich in dem für die Übertragung erforderlichen Land befinden würden, sodass Sie Ihre Lieblingssportveranstaltungen oder die neue Serie von Downton Abbey nicht mehr verpassen müssen.

Sie sind verzweifelt, ein bestimmtes Programm zu sehen ...

... aber aufgrund des Urheberrechts ist es für Ihr Land nicht verfügbar. Ihre einzige Option ist es, die schrecklichen Flash-Stream-Sites von niedriger Qualität zu verwenden. Nicht nur, dass die meisten Streams eine schreckliche Qualität haben, sondern Sie öffnen Ihren Computer für alle Arten von potentiell fiesen Lauern hinter den Kulissen, während Sie von Site zu Site klicken und Video-nach-Video laden.

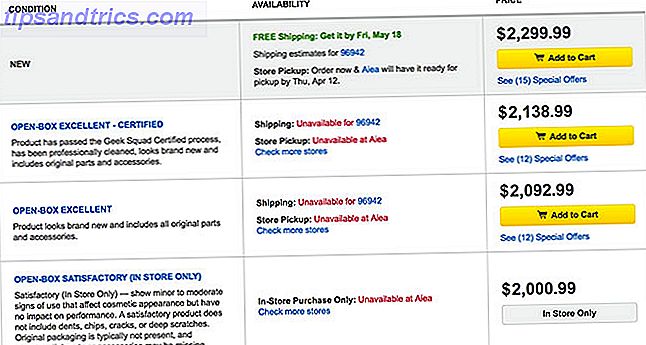

Eigentlich ist es nicht deine einzige Option. Sie können eine ibVPN-Verbindung verwenden, um auf den vollen Umfang von Netflix zuzugreifen. Der ultimative Netflix-Leitfaden: Alles, was Sie jemals über Netflix wissen wollten Der ultimative Netflix-Leitfaden: Alles, was Sie über Netflix wissen wollten Dieses Handbuch bietet alles, was Sie über die Verwendung von Netflix wissen müssen . Egal, ob Sie ein neuer Abonnent oder ein etablierter Fan des besten Streamingdienstes sind. Lesen Sie mehr Filme und TV-Serien mit nur wenigen Klicks. Netflix (und jeden anderen webbasierten Dienst mit eingeschränkter Region - überprüfen Sie das Bild oben oder diese Seite, um zu sehen, was ibVPN entsperren kann), um Ihre IP-Adresse zu überwachen. Wenn Sie von einer britischen IP-Adresse aus eine Verbindung zu ihrer Site herstellen, erhalten Sie die englische Version der Site. Wenn du das ausprobiert hast, wirst du die immense Frustration kennen, die das ernsthaft kondensierte Netflix-Angebot im Vergleich zu unseren amerikanischen Cousins zeigt. Das Gleiche gilt für überall sonst: Nord, Süd, Ost oder West. Sie werden auf einen reduzierten Katalog starren.

Verwende ein VPN, um deine wahre IP-Adresse zu manipulieren. Wenn Sie Ihre IP-Adresse in einem anderen Land erscheinen lassen, in diesem Fall in den USA und nicht in Großbritannien, erhalten Sie Zugriff auf den exponentiell größeren Netflix-Katalog. Es ist legal (ish), da Sie immer noch für den Dienst bezahlen, aber Sie erhalten den gesamten verfügbaren Inhalt für die US-Site. Wir sagen " Legal-ish", während Netflix keine Anstrengungen unternimmt, um diejenigen, die ein VPN verwenden, zu blockieren. Content-Ersteller könnten sich mehr Sorgen machen, wenn ihre Arbeit in Übersee illegal erscheint.

Wie bereits erwähnt, zahlen Sie dennoch für Ihre Verbindung zur US-Seite, und für Gegner, die argumentieren, dass Netflix mehr tun sollte, würde ein VPN nach seiner Definition diese Aufgabe extrem erschweren.

Du lädst herunter ...

... so ziemlich das gesamte Internet über Torrents, oder einfach legale Software-Teile für den täglichen Gebrauch herunterladen. Wie dem auch sei, Sie mögen es nicht, der MPAA / NSA / GCHQ / BPI Superüberwachungsliste hinzugefügt zu werden (löschen Sie, welche Organisation anwendbar ist, vielleicht keine, wenn Sie Glück haben), dann kann eine ibVPN Verbindung Ihre Probleme lindern.

Die MPAA (Motion Picture Association of America) möchte nichts mehr, als jeden Ihrer Downloads zu verfolgen. Wie Sie Ihren Raspberry Pi zu einem Always-On machen Megalith herunterladen Wie Sie Ihren Raspberry Pi zu einem Always-On machen Megalith herunterladen Tun Sie Ihren Teil für die globales "Linux Distribution Network" durch den Aufbau eines dedizierten, sicheren, torrent-downloadenden Megaliths, der kaum 10W Leistung verbraucht. Es wird natürlich auf einem Raspberry Pi basieren. Lesen Sie weiter, um sicherzustellen, dass keine Inhalte illegal weitergegeben werden. Sie tun dies, indem Sie als P2P-Nutzer fungieren und dieselben Dateien wie Sie teilen oder indem Sie bei Ihrem ISP herumschnüffeln und Daten und Informationen sammeln, um einen Fall gegen Sie aufzubauen.

Wenn Sie torrent sind, bieten Ihnen so gut wie alle anderen "Sicherheitsmaßnahmen" ein falsches Gefühl der digitalen Sicherheit. Dienste wie PeerGuardian, PeerBlock und Bot Revolt blockieren IP-Adressen von der Verbindung mit Ihrem Netzwerk - obwohl es viele gibt, die glauben, dass diese Dienste die P2P-Dateifreigabe schädigen, indem sie die Peers blockieren, mit denen Sie eine Verbindung herstellen möchten.

Andere weisen zu Recht darauf hin, dass Anti-File-Sharing-IP-Adressen, die gesperrt sind, schnell geändert werden. Die Anti-Filesharing-Lobby ist zwar zeitweise hinter den Zeiten zurückgeblieben, aber nicht vollständig digital inkompetent, wie manche glauben machen möchten.

Sichern Sie Ihre Downloads, legal oder nicht, mit ibVPN, und halten Sie sich von diesen lästigen Überwachungslisten fern!

Hier ist ihre offizielle Haltung zu Torrent:

"Wir sehen unsere Nutzer nicht aus und überwachen ihre Internetnutzung nicht. Wir protokollieren keine Aktivitäten unserer Nutzer.

Um Missbräuche zu vermeiden, die während des 6-stündigen Tests auftreten können, erfassen und speichern wir 7 Tage lang die Zeit, das Datum und den Standort der VPN-Verbindung, die Verbindungsdauer und die Bandbreite, die während der Verbindung verwendet werden.

Bisher haben wir keine DMCA-Benachrichtigung oder ein anderes europäisches Äquivalent für einen P2P-Server von unserer Serverliste erhalten. Für den Rest der Server verfügen wir über Filtersysteme, die P2P- und File-Sharing-Aktivitäten verhindern, um uns und unsere Benutzer vor DMCA-Benachrichtigungen zu schützen.

Wir erlauben BitTorrent und anderen File-Sharing-Verkehr auf bestimmten Servern in den Niederlanden, Luxemburg, Schweden, Russland, Hong Kong und Litauen. Aufgrund unserer rechtlichen Recherchen sind wir der Meinung, dass es für unsere Nutzer NICHT sicher ist, solche Aktivitäten auf Servern zuzulassen, die sich beispielsweise in den Vereinigten Staaten oder in Großbritannien befinden. "

Du bist jeden Tag in einem anderen Café ...

... und Sie lieben etwas kostenloses WiFi. Wer nicht, oder? Ich werde Ihnen sagen. Es sind Personen wie ich, die ihre Privatsphäre schätzen, besonders wenn sie sich mit sensiblen Daten verbinden. Warum?

Nun, die WLAN-Verbindung, die man normalerweise in Ihrem Kaffeehaus vorfindet, ist wahrscheinlich ungesichert, dh Sie surfen auf einer unverschlüsselten Datenwelle, bei der jeder, der eine Ahnung von Hacking-Erfahrung hat, Sie auslöschen könnte. Im Ernst, diese Verbindungen sind anfällig für Attacken von Hackern, die nur wenig Zeit für ihre Recherchen aufwenden.

Evil Twin, Tamper Data für Firefox und Burp Proxy sind Beispiele für grundlegende Anwendungen, die mit minimalem Wissen zu ernsthaften Schäden führen können. Ein böswilliger Mensch braucht nur die Informationen einiger YouTube-Tutorials zu verarbeiten und Ihre Daten könnten ihnen gehören.

Natürlich, verbinden Sie sich mit Ihrem persönlichen ibVPN-Konto und es ist eine völlig andere Situation: Ihre Daten sind verschlüsselt, vor potenziellen neugierigen Blicken verborgen und sorgen für Ruhe. Für einen minimalen Aufwand in unserer datengesteuerten Gesellschaft ist es eine lohnende Investition, die Sie weiter geben werden, besonders wenn Sie täglich mehrere öffentliche Hotspots nutzen.

Persönlich würde ich mich schützen wollen, oder?

Du bist ein Datenschutz Anwalt ...

... der sich irgendwann an all diesen Aktivitäten beteiligt. Es würde uns nicht überraschen, wenn Sie es wären. Datenschutz ist unterbewertet. Es ist eine Sache, Ihre Daten bereitwillig im Austausch für einen "kostenlosen" Web-Service zur Verfügung zu stellen, aber eine andere Sache, um all Ihre Daten in Drag-Net-Überwachungstaktiken zu speichern, die von einigen Behörden ausgeübt werden.

Die Trennung von $ 6 pro Monat, um sicherzustellen, dass Ihre Privatsphäre eine herausragende Situation darstellt.

Worauf muss ich achten?

Der Einstieg in die Welt der VPNs ist ein einfacher, aber nützlicher Prozess. VPN-Provider sind in der Regel freundlich und bei Problemen fast immer zur Stelle. Wenn Sie gerade mit VPNs beginnen, sollten Sie sich mit einigen nützlichen Terminologien, Abkürzungen und allgemeinen VPN-Funktionen vertraut machen. Bevollmächtigen Sie Ihre VPN Entscheidungsfindung Linux VPS Hosting: Wie Sie Ihre Virtual Private Network Host auswählen Linux VPS Hosting: Wie wählt man seine Virtual Private Network Host Es gibt verschiedene Faktoren, die Sie berücksichtigen müssen, wenn Sie einen VPS-Anbieter wählen. Anstatt einen Anbieter zu benennen, finden Sie hier einen allgemeinen Leitfaden, der Ihnen bei der Auswahl des richtigen VPS hilft. Lesen Sie mehr Prozess!

Protokolle

Ein ibVPN-Konto deckt alle Datenschutzbasen ab, die vier VPN-Protokolle verwenden:

PPTP

Punkt-zu-Punkt-Tunneling-Protokoll. Außergewöhnliche Geräteunterstützung, geringer Overhead und gute Verbindungsgeschwindigkeiten. Allerdings hat Low-Level-Verschlüsselung, und Verbindungen wurden bekannt, um plötzlich zu fallen, aber mit niedriger Frequenz.

PPTP verwendet einen Kontrollkanal über Transmission Control Protocol 10 Netzwerkbegriffe, die Sie wahrscheinlich nie gewusst haben, und was sie bedeuten 10 Netzwerkbegriffe, die Sie wahrscheinlich nie gewusst haben, und was sie bedeuten Hier werden wir 10 gemeinsame Netzwerkbegriffe erkunden, was sie bedeuten und wo Sie sind wahrscheinlich, ihnen zu begegnen. Read More (TCP) und ein GRE-Tunnel (Generic Routing Encapsulation) zum Einkapseln von Point-to-Point-Paketen.

Die Low-Level-Verschlüsselung kann bei der Verwendung von öffentlichen WiFi-Verbindungen nützlich sein, da sie eine grundlegende Sicherheitsstufe bietet, ohne eine bereits potenziell eingeschränkte Verbindung einzuschränken.

SSTP

Secure Socket Tunneling-Protokoll. Wird für Microsoft, Linux, RouteOS und SEIL verwendet, ist jedoch derzeit für Apple-Produkte nicht verfügbar. Sehr sicher, in viele Microsoft-Produkte integriert und mit SSL-Technologie (Secure Sockets Layer v3) erstellt, kann eine Verbindung zum TCP-Port 443 hergestellt werden, wodurch die Verbindung die restriktivsten Firewalls umgehen kann.

Obwohl dies ein gängiges Protokoll ist, würden sich einige VPN-Fans aufgrund ihrer Sympathie und Entwicklung durch Microsoft weigern, es zu benutzen, was bedeutet, dass es nicht umfassend auditiert werden kann, um irgendwelche "Hintertüren" auszuschließen.

L2TP / IPsec

Layer 2 Tunneling-Protokoll. L2TP bietet keine grundlegende Sicherheitsstufe, daher wird es oft mit IPSec kombiniert, um 256-Bit-Verschlüsselung bereitzustellen.

Es ist die höchste Verschlüsselungsstufe, die für ein Public-Use-VPN zur Verfügung steht, ist extrem einfach einzurichten und wird auf einer Vielzahl von Geräten unterstützt. In der Post-Snowdon-Enthüllungswelt spekulieren jedoch viele Experten, dass L2TP / IPSec durch die Bemühungen der NSA / GCHQ möglicherweise kompromittiert oder zumindest geschwächt wurde.

OpenVPN

Benutzerdefiniertes Sicherheitsprotokoll zum Erstellen von sicheren Point-to-Point- oder Site-zu-Site-Verbindungen. Verwendet die OpenSSL-Bibliothek, die SSLv3 / TLSv1-Protokolle, und kann eine Verbindung zum TCP-Port 443 herstellen, um Firewalls zu negieren. Es unterstützt auch Hardwarebeschleunigung, um Verbindungsgeschwindigkeiten zu erhöhen, während OpenVPN-Verbindungen als sehr stabil und zuverlässig angesehen werden.

OpenVPN wird von einer Vielzahl von Geräten unterstützt, obwohl es für native Anwendungen nicht geeignet ist. Die Standardverschlüsselung ist auf den 128-Bit-Blowfish eingestellt, aber OpenVPN kann mit einer Reihe alternativer Algorithmen konfiguriert werden.

OpenVPN kann etwas zu findig sein, um es zu initialisieren, aber die meisten VPN-Anbieter verneinen dies, indem sie angepasste Client-Software anbieten. Es ist das schnellste, sicherste und zuverlässigste VPN-Protokoll.

Ihre Privatsphäre ist wertvoll und Sie haben das Recht, sie zu schützen. Bevor Sie sich jedoch bei einem VPN-Anbieter anmelden, ist eine Bewertung ihrer Sicherheitsinformationen erforderlich. Sie können die von einem VPN angebotene Sicherheit negieren, indem Sie ein Konto bei einem Anbieter anlegen, der den gleichen Wert in Ihrer Privatsphäre nicht erkennt oder Ihnen denselben Wert zuweist wie Sie. Wählen Sie Ihr VPN-Protokoll basierend auf der Verbindung, die Sie verwenden, und der Sicherheit, die Sie benötigen. Wenn Sie zum Beispiel in einem Café im Internet surfen, brauchen Sie wahrscheinlich keine L2TP / IPSec 256-Bit-Verschlüsselung. Es wird Ihre Verbindung verlangsamen, und es entspricht nicht Ihrer aktuellen Internetnutzung. Die Verwendung von OpenVPNs Cypher-Reihe kann Ihnen mehr als genug Sicherheit bieten, ohne Ihre Verbindung zu verlangsamen - aber Sie können sie bei Bedarf immer erweitern.

Datenerfassung

Ein weiteres wichtiges Merkmal ist die Datenprotokollierung. Du bemühst dich, dich selbst zu schützen. Sie sind besorgt über den Datenschutz. Sie haben verstanden, dass der Schutz Ihrer Daten von wesentlicher Bedeutung ist. Daher haben Sie sich für ein VPN entschieden. Es stellt sich jedoch heraus, dass das ausgewählte VPN tatsächlich alle Datenübertragungen im gesamten Netzwerk protokolliert.

Nicht alle VPN-Anbieter protokollieren Ihre Daten. Sie sollten dies jedoch überprüfen, bevor Sie sich an einen Anbieter wenden. In ähnlicher Weise sorgt die Datenerfassung in einigen Ländern für mehr Besorgnis. VPN-Provider in Großbritannien oder den USA werden Ihre Daten möglicherweise nicht protokollieren, aber wenn der NSA oder GCHQ klopft, wird Ihr VPN-Provider höchstwahrscheinlich verpflichtet sein, alle verfügbaren Informationen zu übergeben.

Wenn sie keine Protokolle führen, alles zum Besseren. Aber wenn sie das tun, glauben Sie besser, dass die Behörden sie in ihre Obhut nehmen werden.

Preise - kostenlos oder kostenpflichtig

Das letzte Problem ist der Preis. Der Preis hängt auch eng mit unserem letzten Feature zusammen. Es gibt kostenlose VPN-Anbieter da draußen, nicht wenige in der Tat. Wie bei den meisten kostenlosen Produkten gibt es auch hier einen Kompromiss und es beinhaltet normalerweise, dass Ihre Privatsphäre für Ihr kostenloses VPN-Konto getauscht wird. Ein großer Teil der kostenlosen VPN-Anbieter protokolliert Ihre Daten im Laufe der Zeit und erstellt so nach und nach ein Bild Ihrer Nutzungsgewohnheiten, um Ihre Werbung zielgerichtet zu gestalten.

Versteh uns nicht falsch - ein kostenloses VPN kann für eine schnelle Sicherheitslösung in der Öffentlichkeit nützlich sein oder wenn du eine Einzelperson mit einem Budget bist. Die meisten von ihnen verfügen über eine beachtliche Anzahl an Funktionen, aber wenn Sie es ernst meinen mit der Wahrung Ihrer Privatsphäre auf lange Sicht, ist ein bezahlter Account wirklich die Tour de Force.

ibVPN schätze deine Privatsphäre so sehr wie du. Wie bei vielen kostenpflichtigen Konten erzeugt eine ibVPN-Verbindung keine Werbung, es erfolgt keine Datenprotokollierung und Sie können frei im Web surfen, wann Sie wollen, wo Sie möchten.

Ihre Quick VPN Checkliste:

Ein VPN sollte Folgendes bieten:

- Vertraulichkeit . Wenn Ihre Daten "geschnüffelt" werden, sollten sie verschlüsselte Daten zurückgeben. ibVPN verwendet mehrere Verschlüsselungsmethoden: 128-Bit-AES und 256-Bit-Blowfish.

- Integrität : Ihre persönliche Nachricht sollte privat sein und Ihr VPN sollte Manipulationsversuche erkennen.

- Authentizität : Ihr VPN-Provider sollte den unbefugten Zugriff von externen Quellen auf Ihr Konto verhindern.

- Routing : Eine Auswahl von Servern sollte für Sie verfügbar sein, mit P2P-Servern in sicheren Ländern.

- Bandbreite: Die besten VPN-Anbieter bieten unbegrenzte Bandbreite.

- Kontinuität: Ein VPN ist nur so gut wie das Netzwerk, auf dem es aufgebaut ist. Stellen Sie sicher, dass der von Ihnen ausgewählte VPN-Provider mit einer Reihe von Servern auf der ganzen Welt eingerichtet ist.

- Kommunikation: Überprüfen Sie den Kundendienst Ihres VPN-Anbieters, bevor Sie Ihr Geld abbezahlen.

- Skalierbarkeit: Wenn Sie mehr als ein Gerät besitzen, müssen Sie Ihr VPN entsprechend Ihren Anforderungen skalieren können, einschließlich geräteübergreifender Unterstützung. Decken Sie Ihren Laptop, Ihr Telefon und Ihr Tablet mit demselben Anbieter ab.

Routerunterstützung

Bei der Verbreitung von VPNs auf der ganzen Welt haben einige Benutzer ein VPN direkt auf ihrem Router installiert. Mithilfe von Open-Source-Software kann ein VPN auf einem Router installiert werden, um jedem Gerät, das mit dem Netzwerk verbunden ist, eine Abdeckung zu bieten. Dies ermöglicht vielen Geräten, die eine VPN-Verbindung normalerweise nicht unterstützen. Spielekonsolen, Smart TVs und Apple TV-Boxen können mit einem VPN-fähigen Router absolute Privatsphäre genießen.

Nicht alle Router können die erforderliche DD-WRT-Firmware unterstützen, die für die Ausführung eines VPN erforderlich ist. Ihr Provider kann Ihnen helfen, entweder indem er Ihnen bei der Installation auf Ihrem Router hilft oder einen Router vorschlägt, der die Firmware und deren VPN unterstützt.

Es ist die Investition wert, wenn Sie ein großes persönliches Netzwerk zu Hause verwalten, anstatt jedes einzelne Gerät einzeln einzurichten, und die Abdeckung, die es nicht unterstützten Geräten bietet, ist entscheidend für die Sicherheit.

Mobile Apps

Ähnlich wie Sie die anderen mit dem Internet verbundenen Geräte in Ihrem Netzwerk sichern möchten, sollten Sie Ihr trusty Smartphone auch unterwegs schützen. Die Bereitstellung eines Desktop- und mobilen Clients ermöglicht Ihre Privatsphäre durch einen einzigen Anbieter und bietet eine konsistente, skalierbare Erfahrung. Wir verbringen viel Zeit auf unseren Geräten. Manchmal enthalten sie sensiblere und privatere Daten als unsere eigentlichen Computer - Bilder, Texte, Bankdaten, Shopping-Apps und mehr sind es wert, gesichert zu werden, vor allem wenn Sie lokale WLAN-Hotspots besuchen.

Lass uns zusammenrunden

Ein Virtual Private Network ist eine hervorragende Investition, um Ihre digitale Sicherheit zu gewährleisten. Wir produzieren mehr Daten als je zuvor und unsere Gesellschaft ist zunehmend digital. Wir verstehen auch mehr darüber, wie unsere Daten verwendet werden, woher sie kommen, wohin sie gehen und wer sie betrachtet. Unternehmen wie ibVPN verstehen das auch und sie verstehen die Bedenken, die wir in Bezug auf unseren Datenschutz haben.

Es genügt nicht, einfach nur im Internet zu surfen, und Ihre Informationen können bei jeder Gelegenheit gespeichert und später wieder verwendet werden. Unsere Daten sind nicht mehr nur auf unsere Laptops beschränkt. Unsere Smartphones, Tablets, Xbox-Geräte, PlayStation-Geräte und sogar unsere Fernsehgeräte nutzen Daten und werden so zu unseren sensibelsten Informationen. Sie müssen gesichert werden, genauso wie wir unsere Computer sichern.

Bevor Sie sich bei einem VPN-Anbieter anmelden, konsultieren Sie unsere Checkliste: Es gibt viele großartige VPN-Anbieter mit einem Mix an Funktionen zu vernünftigen Preisen - aber auch solche, die sich tarnen. Lesen Sie Bewertungen, überprüfen Sie Artikel und verweisen Sie auf Preise und Funktionen.

Verwenden Sie einen hervorragenden Provider wie ibVPN, um Ihre Privatsphäre zu wahren. Umarme deine IP für Anonymität. Sichern Sie Ihr Netzwerk, damit Sie beruhigt sein können.

Bildnachweis: Tin Can VoIP über Pixabay, Hacker Shirt über Flick user adulau, Old Lock über Piaxbay, DDWRT Router über Wikimedia Commons