Wenn Sie "Sicherheitsverletzung" hören, was kommt Ihnen in den Sinn? Ein böswilliger Hacker, der vor Bildschirmen sitzt, in denen Matrix- Digitaltext nach unten strömt? Oder ein Teenager im Keller, der seit drei Wochen kein Tageslicht mehr hat? Wie wäre es mit einem leistungsstarken Supercomputer, der versucht, die ganze Welt zu hacken?

Die Realität ist, dass all diese Situationen auf eine einfache Facette zurückzuführen sind: das bescheidene - aber lebenswichtige - Passwort. Wenn jemand Ihr Passwort hat, ist es im Wesentlichen Spiel vorbei. Wenn Ihr Passwort zu kurz oder leicht zu erraten ist, ist das Spiel vorbei. Und wenn es eine Sicherheitsverletzung gibt, können Sie raten, nach welchen ruchlosen Menschen das dunkle Netz sucht. Stimmt. Ihr Passwort.

Es gibt sieben gängige Taktiken, um Passwörter zu hacken. Lass uns einen Blick darauf werfen.

1. Wörterbuch

Zuerst in der allgemeinen Passwort-Hacker Taktik Leitfaden ist der Wörterbuch Angriff. Warum heißt es Wörterbuchangriff? Weil es automatisch jedes Wort in einem definierten "Wörterbuch" gegen das Passwort ausprobiert. Das Wörterbuch ist nicht unbedingt das, das du in der Schule benutzt hast.

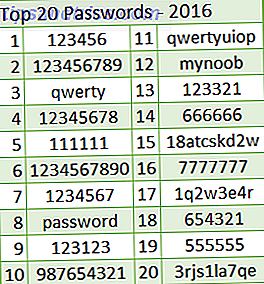

Nein. Dieses Wörterbuch ist eine kleine Datei, die auch die am häufigsten verwendeten Passwortkombinationen enthält. Dazu gehören 123456, qwerty, passwort, mynoob, prinzessin, baseball und allzeit klassiker, hunter2.

Vorteile: schnell, wird in der Regel einige schrecklich geschützte Konten entsperren.

Nachteile: sogar etwas stärkere Passwörter bleiben sicher.

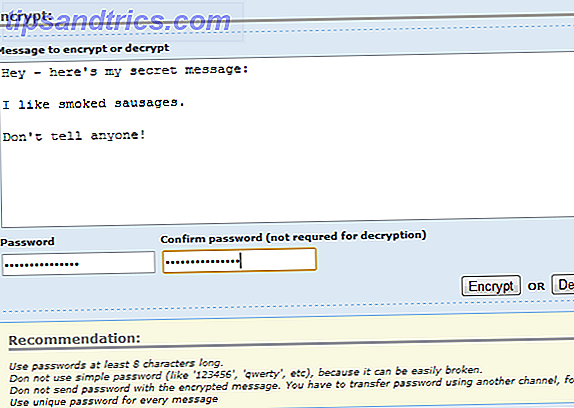

Bleiben Sie in Sicherheit, indem Sie in Verbindung mit einer Passwortverwaltungs-App für jeden Account ein starkes Einmal-Passwort verwenden. Mit dem Passwort-Manager können Sie Ihre anderen Passwörter speichern. Wie Passwort-Manager Ihre Passwörter schützen Wie Passwort-Manager Ihre Passwörter sicher halten Passwörter, die schwer zu knacken sind, sind auch schwer zu merken. Willst du sicher sein? Sie benötigen einen Passwort-Manager. So arbeiten sie und wie sie dich schützen. Lesen Sie mehr in einem Repository. Dann können Sie ein einzelnes, lächerlich starkes Passwort für jede Site verwenden. Hier finden Sie unsere Password Management App: Ist Ihr Password Manager sicher? 5 Services im Vergleich Ist Ihr Password Manager sicher? 5 Services im Vergleich Wenn Sie nicht über eine unglaubliche Speicherkapazität verfügen, können Sie nicht hoffen, sich alle Ihre Benutzernamen und Passwörter merken zu können. Die sinnvolle Option ist die Verwendung eines Passwort-Managers - aber welches ist am besten? Weiterlesen .

2. Brutale Gewalt

Als nächstes betrachten wir einen Brute-Force-Angriff, bei dem ein Angreifer jede mögliche Zeichenkombination ausprobiert. Versuchte Passwörter stimmen mit den Spezifikationen für die Komplexitätsregeln überein, z. B. mit einem Großbuchstaben, einem Kleinbuchstaben, Dezimalstellen von Pi, Ihrer Pizzabestellung und so weiter.

Ein Brute-Force-Angriff wird auch zuerst die am häufigsten verwendeten alphanumerischen Zeichenkombinationen ausprobieren. Dazu gehören die zuvor aufgeführten Kennwörter sowie 1q2w3e4r5t, zxcvbnm und qwertyuiop.

Pros: theoretisch wird das Passwort durch den Versuch, jede Kombination zu knacken.

Nachteile: Abhängig von Passwort Länge und Schwierigkeit, könnte eine extrem lange Zeit dauern. Werfen Sie ein paar Variablen wie $, &, {, oder] ein und die Aufgabe wird extrem schwierig.

Bleiben Sie sicher durch: Verwenden Sie immer eine variable Kombination von Zeichen, und wenn möglich, führen Sie zusätzliche Symbole ein, um die Komplexität zu erhöhen. 6 Tipps zum Erstellen eines unzerbrechlichen Passworts, das Sie sich merken können 6 Tipps zum Erstellen eines unzerbrechlichen Passworts, das Sie sich merken können Unzerbrechlich können Sie auch die Haustür öffnen und die Räuber zum Mittagessen einladen. Weiterlesen .

3. Phishing

Dies ist nicht unbedingt ein "Hack", aber ein Phishing- oder Spear-Phishing-Versuch wird in der Regel schlecht enden. Allgemeine Phishing-E-Mails senden Milliarden an alle Arten von Internetnutzern auf der ganzen Welt.

Eine Phishing-E-Mail funktioniert im Allgemeinen wie folgt:

- Der Zielbenutzer erhält eine gefälschte E-Mail, die angeblich von einer großen Organisation oder einem Unternehmen stammt

- Eine gefälschte E-Mail erfordert sofortige Aufmerksamkeit und weist einen Link zu einer Website auf

- Der Link zur Website verweist auf ein gefälschtes Login-Portal, das so dargestellt wird, dass es genau so aussieht wie die legitime Seite

- Der ahnungslose Zielbenutzer gibt seine Anmeldeinformationen ein und wird entweder umgeleitet oder aufgefordert, es erneut zu versuchen

- Benutzeranmeldeinformationen werden gestohlen, verkauft oder schändlich verwendet (oder beides!).

Trotz einiger extrem großer Botnets, die 2016 offline gingen, hatte sich die Spam-Verteilung bis Ende des Jahres vervierfacht [IBM X-Force PDF, Registrierung]. Darüber hinaus stiegen bösartige Anhänge mit einer beispiellosen Geschwindigkeit an, wie im folgenden Bild zu sehen ist.

Und laut dem Internet Threat Report 2017 von Symantec sind gefälschte Rechnungen der beste Phishing-Likör.

Vorteile: Der Benutzer übergibt seine Anmeldeinformationen, einschließlich des Passworts. Relativ hohe Trefferquote, einfach auf bestimmte Dienste zugeschnitten (Apple IDs sind das Ziel Nummer 1).

Nachteile: Spam-E-Mails werden einfach gefiltert und Spam-Domains auf die Blacklist gesetzt.

Bleiben Sie in Sicherheit: Wir haben behandelt, wie Sie eine Phishing-E-Mail erkennen können Wie Sie eine Phishing-E-Mail erkennen Wie Sie eine Phishing-E-Mail erkennen Eine Phishing-E-Mail ist schwer zu finden! Betrüger stellen sich als PayPal oder Amazon dar, versuchen ihr Passwort und Kreditkarteninformationen zu stehlen, sind ihre Täuschung fast perfekt. Wir zeigen Ihnen, wie Sie den Betrug erkennen können. Weitere Informationen (und neue Phishing-Techniken beachten und beachten: Neue Phishing-Techniken erkennen und entfernen) Wissenswertes: Visionen und Smishing Visionen und Smishing sind gefährliche neue Phishing-Varianten. Worauf sollten Sie achten? Kennen Sie einen Visier oder Smishing-Versuch, wenn er eintrifft? Und sind Sie wahrscheinlich ein Ziel? Lesen Sie mehr). Erhöhen Sie außerdem Ihren Spam-Filter auf die höchste Einstellung oder verwenden Sie besser eine proaktive Whitelist. Verwenden Sie einen Link-Checker, um 5 Quick-Sites zu ermitteln, die Sie überprüfen können, ob Links sicher sind 5 Quick-Sites, die Sie überprüfen können, ob Links sicher sind Wenn Sie einen Link erhalten, sollten Sie sicherstellen, dass es keine Malware-Quelle ist Phishing-und diese Links Checkers können helfen. Lesen Sie mehr, wenn ein E-Mail-Link legitim ist, bevor Sie klicken.

4. Social Engineering

Social Engineering ähnelt Phishing in der realen Welt, weit weg vom Bildschirm. Lesen Sie mein kurzes, grundlegendes Beispiel unten (und hier sind einige weitere, auf die Sie achten sollten, wie Sie sich vor diesen 8 Social Engineering-Angriffen schützen können. Wie Sie sich vor diesen 8 Social Engineering-Angriffen schützen? Welche Social Engineering-Techniken würden Hacker verwenden und wie würden Sie sie schützen? Sie selbst von ihnen? Werfen wir einen Blick auf einige der häufigsten Angriffsmethoden. Lesen Sie mehr!).

Ein zentraler Teil eines Sicherheitsaudits ist es, zu erfassen, was die gesamte Belegschaft versteht. In diesem Fall wird eine Sicherheitsfirma das Geschäft anrufen, das sie auditieren. Der "Angreifer" teilt der Person am Telefon mit, dass es sich um das neue Office-Tech-Support-Team handelt, und sie benötigen das aktuelle Passwort für etwas bestimmtes. Ein ahnungsloser Mensch kann die Schlüssel zum Königreich ohne eine Denkpause übergeben.

Das Erschreckende ist, wie oft das funktioniert. Social Engineering existiert seit Jahrhunderten. Doppelt zu sein, um Zugang zu einem sicheren Bereich zu erhalten, ist eine übliche Angriffsmethode, gegen die nur mit Bildung vorgegangen wird. Dies liegt daran, dass der Angriff nicht immer direkt nach einem Passwort fragt. Es könnte ein falscher Klempner oder Elektriker sein, der um Zugang zu einem sicheren Gebäude bittet, und so weiter.

Profis: Erfahrene Social Engineers können wertvolle Informationen aus einer Reihe von Zielen extrahieren. Kann gegen fast jeden und überall eingesetzt werden. Extrem verstohlen.

Nachteile: Ein Scheitern kann den Verdacht auf einen bevorstehenden Angriff, Unsicherheit darüber, ob die richtigen Informationen beschafft werden.

Bleiben Sie in Sicherheit : Das ist eine schwierige Sache. Ein erfolgreicher Social-Engineering-Angriff wird abgeschlossen sein, wenn Sie feststellen, dass etwas nicht stimmt. Bildung und Sicherheitsbewusstsein sind eine zentrale Abschwächungstaktik. Vermeiden Sie es, persönliche Informationen zu veröffentlichen, die später gegen Sie verwendet werden könnten.

5. Regenbogen-Tabelle

Eine Rainbow-Tabelle ist normalerweise ein Offline-Passwort-Angriff. Ein Angreifer hat beispielsweise eine Liste mit Benutzernamen und Kennwörtern erworben, die jedoch verschlüsselt sind. Das verschlüsselte Passwort ist hashed Jede sichere Website tut dies mit Ihrem Passwort Jede sichere Website tut dies mit Ihrem Passwort Haben Sie sich jemals gefragt, wie Websites Ihr Passwort vor Datenverletzungen schützen? Weiterlesen . Dies bedeutet, dass es völlig anders aussieht als das ursprüngliche Passwort. Zum Beispiel ist dein Passwort (hoffentlich nicht!) Logmein. Der bekannte MD5-Hash für dieses Kennwort lautet "8f4047e3233b39e4444e1aef240e80aa".

Gibberish für Sie und mich. Aber in bestimmten Fällen wird der Angreifer eine Liste von Klartextpasswörtern über einen Hash-Algorithmus ausführen und die Ergebnisse mit einer verschlüsselten Passwortdatei vergleichen. In anderen Fällen ist der Verschlüsselungsalgorithmus anfällig, und ein Großteil der Passwörter ist bereits geknackt, wie MD5 (daher wissen wir den spezifischen Hash für "logmein").

Hier kommt der Regenbogentisch wirklich zur Geltung. Anstatt Hunderte von Tausenden von Passwörtern zu verarbeiten und den resultierenden Hashwert zu vergleichen, ist eine Rainbow-Tabelle eine riesige Menge vorberechneter Algorithmus-spezifischer Hash-Werte. Die Verwendung einer Rainbow-Tabelle verkürzt drastisch die Zeit, die benötigt wird, um ein Hash-Passwort zu knacken - aber es ist nicht perfekt. Hacker können vorgefüllte Regenbogen-Tische mit Millionen von möglichen Kombinationen kaufen.

Pros: Kann in kurzer Zeit eine große Menge schwieriger Passwörter knacken, gewährt Hackern viel Power über bestimmte Sicherheitsszenarien.

Nachteile: benötigt viel Platz, um den riesigen (manchmal Terabyte) Regenbogen-Tisch zu speichern. Außerdem sind Angreifer auf die in der Tabelle enthaltenen Werte beschränkt (andernfalls müssen sie eine weitere ganze Tabelle hinzufügen).

Bleiben Sie in Sicherheit: Das ist eine schwierige Sache. Regenbogentische bieten eine große Bandbreite an Angriffsmöglichkeiten. Vermeiden Sie Websites, die SHA1 oder MD5 als Kennwort-Hashing-Algorithmus verwenden. Vermeiden Sie Websites, die Sie auf kurze Passwörter beschränken, oder beschränken Sie die Anzahl der Zeichen, die Sie verwenden können. Verwenden Sie immer ein komplexes Passwort.

6. Malware / Keylogger

Ein weiterer sicherer Weg, Ihre Anmeldedaten zu verlieren, besteht darin, dass Sie mit Malware in Verbindung kommen. Malware ist überall und kann massiv Schaden anrichten. Wenn die Malware-Variante einen Keylogger enthält Ihr HP Laptop protokolliert möglicherweise jeden Tastendruck Ihr HP Laptop protokolliert möglicherweise jeden Tastendruck Wenn Sie einen HP Laptop oder ein Tablet besitzen, haben Sie möglicherweise alles protokolliert und gespeichert, auf dem Sie getippt haben deine Festplatte. Was nett ist. Lesen Sie mehr, Sie könnten alle Ihre Konten kompromittiert finden.

Alternativ könnte die Malware speziell auf private Daten abzielen oder einen Remote-Zugriff-Trojaner einführen, um Ihre Anmeldeinformationen zu stehlen.

Vorteile: Tausende von Malware-Varianten, einige anpassbar, mit mehreren einfachen Liefermethoden. Gute Chancen, dass eine hohe Anzahl an Zielen mindestens einer Variante unterliegt. Kann unentdeckt bleiben und ermöglicht die weitere Erfassung von privaten Daten und Anmeldedaten.

Nachteile: Die Wahrscheinlichkeit, dass die Malware nicht funktioniert oder unter Quarantäne gestellt wird, bevor auf Daten zugegriffen wird, ist keine Garantie dafür, dass Daten nützlich sind

Bleiben Sie in Sicherheit, indem Sie Ihre Antiviren- und Anti-Malware-Software installieren und regelmäßig aktualisieren. Sorgfältige Berücksichtigung der Download-Quellen. Nicht durch Installationspakete mit Bundleware klicken und mehr. Hände weg von ruchlosen Seiten (ich weiß, leichter gesagt als getan). Verwenden Sie Skriptblockierwerkzeuge, um schädliche Skripts zu stoppen.

7. Spinnen

Spidering bindet sich in den Wörterbuchangriff ein, den wir früher behandelt haben. Wenn ein Hacker auf eine bestimmte Institution oder ein bestimmtes Unternehmen abzielt, könnten sie eine Reihe von Passwörtern versuchen, die sich auf das Geschäft selbst beziehen. Der Hacker konnte eine Reihe verwandter Begriffe lesen und zusammentragen - oder eine Suchspinne verwenden, um die Arbeit für sie zu erledigen.

Vielleicht haben Sie schon einmal den Begriff "Spinne" gehört. Diese Suchspinnen sind denen sehr ähnlich, die durch das Internet kriechen und Inhalte für Suchmaschinen indizieren. Die benutzerdefinierte Wortliste wird dann für Benutzerkonten verwendet, um eine Übereinstimmung zu finden.

Vorteile: Kann Konten für hochrangige Personen innerhalb einer Organisation potenziell freischalten. Relativ einfach zu kombinieren und fügt einem Wörterbuchangriff eine zusätzliche Dimension hinzu.

Contra: könnte sehr erfolgreich sein, wenn die organisatorische Netzwerksicherheit gut konfiguriert ist.

Bleiben Sie sicher bei: Verwenden Sie nur sichere Kennwörter für den Einmalgebrauch, die aus zufälligen Zeichenfolgen bestehen - nichts, was Sie mit Ihrer Person, Ihrem Unternehmen, Ihrer Organisation usw. verknüpfen könnten.

Stark, einzigartig, Single Use

Also, wie stoppst du einen Hacker dein Passwort zu stehlen? Die wirklich kurze Antwort ist, dass Sie nicht hundertprozentig sicher sein können . Sie können jedoch Ihre Sicherheitsanfälligkeit verringern.

Eines ist sicher: Die Verwendung von starken, einzigartigen Passwörtern für den einmaligen Gebrauch schadet nie jemandem - und sie haben definitiv geholfen, bei mehr als einer Gelegenheit.

Was ist Ihre Passwortschutzroutine? Verwenden Sie immer starke Einmalpasswörter? Was ist dein Passwortmanager deiner Wahl? Lass uns deine Gedanken wissen!

Bildquelle: SergeyNivens / Depositphotos

![Wie funktioniert Facebook? Die Schrauben und Muttern [Technologie erklärt]](https://www.tipsandtrics.com/img/internet/863/how-does-facebook-work.PNG)