Es ist ein Dilemma, mit dem wir alle irgendwann konfrontiert wurden. Ihr Chef hat Ihnen eine Datei per E-Mail geschickt.

Auf der einen Seite weißt du, dass du es anschauen musst. Aber auf der anderen Seite wissen Sie, wie Ihr Chef ist. Ihr Browser wird durch 25 verschiedene Symbolleisten abgedeckt. 4 Lästige Browser-Symbolleisten und Wie man sie loswird 4 Lästige Browser-Symbolleisten und Wie man sie loswird Browser-Symbolleisten scheinen einfach nicht wegzugehen. Sehen wir uns einige häufige Störungen an und erklären Sie, wie Sie sie entfernen können. Lesen Sie mehr, und Ihr Chef hat keine Ahnung, wie sie dort hingekommen sind. Fast wöchentlich muss der Computer von der IT-Abteilung unter Quarantäne gestellt, desinfiziert und abgespritzt werden.

Kannst du dieser Datei wirklich vertrauen? Wahrscheinlich nicht. Sie könnten es auf Ihrem Computer öffnen und riskieren, eine schlimme Infektion zu bekommen. Oder Sie können es einfach in einer virtuellen Maschine ausführen.

Was ist eine virtuelle Maschine?

Wenn Sie sich einen Computer als eine Sammlung physischer Hardwarekomponenten vorstellen möchten, eine virtuelle Maschine Was ist eine virtuelle Maschine? Was ist eine virtuelle Maschine? Mit virtuellen Maschinen können Sie andere Betriebssysteme in Ihrem aktuellen Betriebssystem ausführen, aber warum ist das wichtig? Was sind die Vor- und Nachteile? Read More ist eine Sammlung von simulierten Komponenten. Anstatt eine physische Festplatte, physischen RAM und eine physische CPU zu haben, werden diese jeweils auf bereits existierender Computerhardware simuliert.

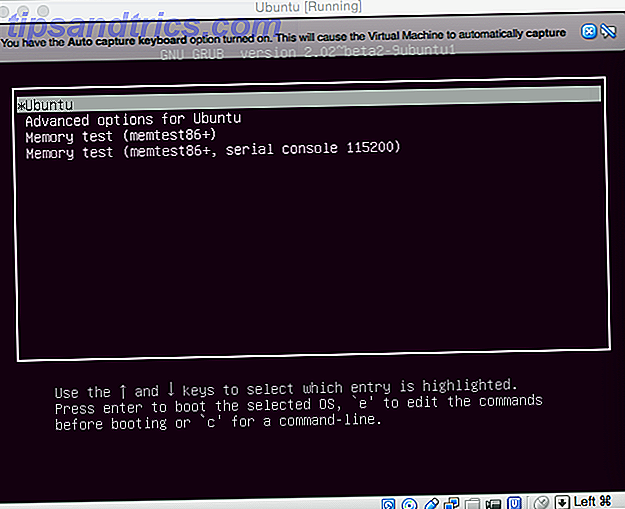

Da die Komponenten eines Computers simuliert werden, wird es dann möglich, ein Computerbetriebssystem auf dieser simulierten Hardware zu installieren, wie zum Beispiel Windows, Linux oder FreeBSD Linux vs. BSD: Was sollten Sie verwenden? Linux vs BSD: Was sollten Sie verwenden? Beide basieren auf Unix, aber hier enden die Gemeinsamkeiten. Hier finden Sie alles, was Sie über die Unterschiede zwischen Linux und BSD wissen müssen. Weiterlesen .

Menschen verwenden virtuelle Maschinen für eine Vielzahl von Dingen, wie das Ausführen von Servern (einschließlich Webserver), das Spielen älterer Spiele. Wie man alte Spiele und Software in Windows 8 ausführt. Wie man alte Spiele und Software in Windows 8 ausführt Eine der großen Stärken von Microsoft - - und Schwächen - ist der Fokus auf Rückwärtskompatibilität. Die meisten Windows-Anwendungen funktionieren gut unter Windows 8. Dies gilt insbesondere, wenn sie unter Windows 7, ... Lesen Sie mehr, die Mühe auf modernen Betriebssystemen, und für die Web-Entwicklung.

Es ist jedoch wichtig, sich daran zu erinnern, dass das, was auf dieser virtuellen Maschine passiert, nicht nach unten zum Host-Computer kaskadiert. Sie könnten zum Beispiel den CryptoLocker-Virus absichtlich installieren CryptoLocker ist die bösartigste Malware aller Zeiten und hier ist, was Sie tun können CryptoLocker ist die bösartigste Malware aller Zeiten und hier ist, was Sie tun können CryptoLocker ist eine Art von bösartiger Software, die Ihren Computer durch Verschlüsselung völlig unbrauchbar macht alle deine Dateien. Es fordert dann eine Geldzahlung, bevor der Zugriff auf Ihren Computer zurückgegeben wird. Read More auf einer virtuellen Maschine, und der Host-Rechner wäre davon nicht betroffen. Dies ist besonders nützlich, wenn Sie eine verdächtige Datei gesendet haben, und Sie müssen feststellen, ob das Öffnen sicher ist.

Eine VM erhalten

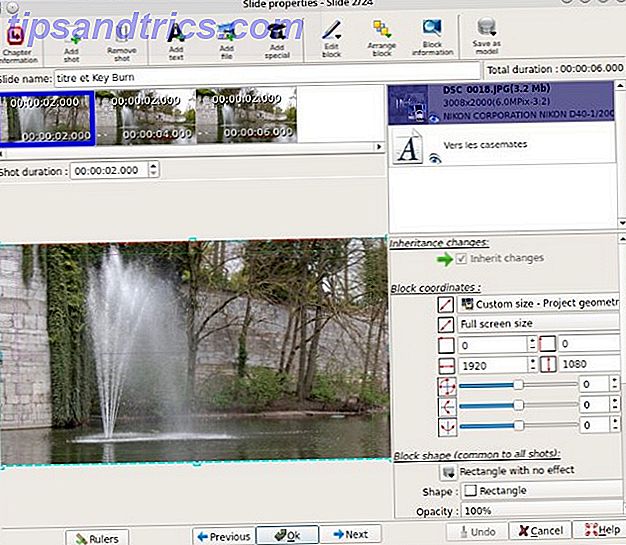

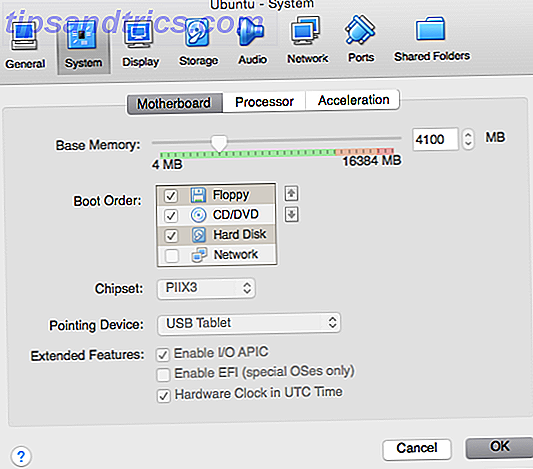

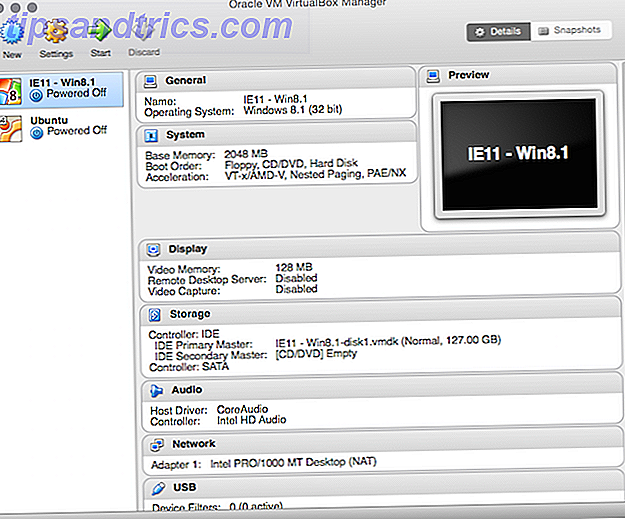

Es gibt keinen Mangel an verfügbaren VM-Plattformen. Einige davon sind proprietäre, kostenpflichtige Produkte wie Parallels für Mac. Aber es gibt auch eine Reihe von kostenlosen, Open-Source-Paketen, die den Job genauso gut machen. Eine der prominentesten ist VirtualBox von Oracle Wie man VirtualBox benutzt: Benutzerhandbuch Wie man VirtualBox benutzt: Benutzerhandbuch Mit VirtualBox können Sie einfach mehrere Betriebssysteme installieren und testen. Wir zeigen Ihnen, wie Sie Windows 10 und Ubuntu Linux als virtuelle Maschine einrichten. Lesen Sie mehr, das für Windows, Linux und Mac verfügbar ist.

Sobald Sie Ihre VM-Software ausgewählt haben, müssen Sie das Betriebssystem auswählen, das auf Ihrem Computer ausgeführt wird. Eine Kopie von Linux zu bekommen ist lediglich eine Frage des Herunterladens einer ISO, aber was ist mit Windows?

Windows ist normalerweise nicht kostenlos, selbst für Leute, die nur ein VM-Testbed erstellen möchten. Aber es gibt einen Workaround, mit modern.ie.

Kostenlose VMs?

Modern.ie ermöglicht es jedem, eine zeitlich begrenzte Version von Microsoft XP kostenlos auf Windows 10 herunterzuladen, ohne Registrierung. Microsoft hofft, durch das Verschenken von freien, wenn auch verkrüppelten Versionen von Windows, das Interesse der Webentwickler, von denen viele auf Mac und Linux übergesprungen sind, zurückzugewinnen.

Aber Sie müssen kein Webentwickler sein, um eine VM von modern.ie herunterladen zu können. Dies ermöglicht Ihnen, verdächtige Software zu testen, jedoch ohne das Risiko, Ihre Windows-Installation irreparabel zu beschädigen.

Wählen Sie einfach die Plattform, die Sie testen möchten, und die verwendete Virtualisierungssoftware, und Sie werden eine (beträchtliche) ZIP-Datei herunterladen, die eine virtuelle Maschine enthält. Öffnen Sie es mit Ihrer gewählten Virtualisierungsplattform und schon sind Sie fertig.

Lerne etwas Neues

Einer der wichtigsten Vorteile einer sicheren, konsequenzenfreien Box ist, dass Sie Risiken eingehen können, die Sie sonst nicht eingehen würden. Für viele ist dies eine Gelegenheit, Fähigkeiten zu erlernen, die sich positiv auf eine Karriere im boomenden Bereich des ethischen Hacking auswirken. Können Sie von ethischem Hacking leben? Können Sie von ethischem Hacking leben? Als "Hacker" bezeichnet zu werden, ist meist mit negativen Konnotationen verbunden. Wenn Sie sich selbst als Hacker bezeichnen, werden Sie von den Leuten oft als jemand wahrgenommen, der nur zum Kichern Unfug verursacht. Aber es gibt einen Unterschied ... Lesen Sie mehr.

Sie können zum Beispiel eine Vielzahl von Netzwerksicherheitstools testen Wie Sie Ihre Heimnetzwerksicherheit mit kostenlosen Hacking-Tools testen So testen Sie Ihre Heimnetzwerksicherheit mit kostenlosen Hacking-Tools Kein System kann vollständig "hack proof", sondern Browser-Sicherheitstests und Netzwerk-Sicherheitsmaßnahmen können Ihr Setup robuster machen. Verwenden Sie diese kostenlosen Tools, um "Schwachstellen" in Ihrem Heimnetzwerk zu identifizieren. Lesen Sie mehr, ohne gegen Computerverbrechen Gesetze zu brechen Der Computermissbrauch Act: Das Gesetz, das Hacking in Großbritannien kriminalisiert Der Computermissbrauch Act: Das Gesetz, das Hacking in Großbritannien kriminalisiert Im Vereinigten Königreich befasst sich der Computer Misuse Act 1990 mit Hacking-Verbrechen. Diese umstrittene Gesetzgebung wurde kürzlich aktualisiert, um der britischen Geheimdienstorganisation GCHQ das Recht zu geben, sich in jeden Computer zu hacken. Sogar deine. Weiterlesen . Oder Sie könnten etwas über Malware-Analyse lernen, Ihre Ergebnisse erforschen und teilen und in diesem boomenden Bereich arbeiten.

Der Sicherheitsblogger und Analyst Javvad Malik ist davon überzeugt, dass diese Art des Lernens wesentlich effektiver ist als das Erlangen von Zertifizierungen und Qualifikationen:

"IT-Sicherheit ist eine Kunstform, denn sie ist wissenschaftliche Disziplin. Wir sehen viele große Sicherheitsexperten auf unkonventionellen Wegen in die Branche kommen. Ich werde oft von Leuten gefragt, die in die Branche eindringen wollen, welche Zertifizierung sie benötigen oder welchen Kurs sie verfolgen sollten, und meine Antwort ist, dass es keinen richtigen "richtigen" Weg gibt, in Sicherheit zu gehen. Es ist nicht wie im Gesetz oder in der Buchhaltung - du kannst dort hingehen und dein Handwerk üben - teile deine Erkenntnisse und werde ein Mitwirkender der Informationssicherheitsgemeinschaft. Das wird wahrscheinlich weit mehr Türen in der Karriere öffnen als ein formaler Kanal. "

Aber sind virtuelle Maschinen wirklich sicher?

Virtuelle Maschinen sind auf der Grundlage sicher, dass sie den simulierten Computer von dem physischen isolieren. Dies ist zum größten Teil absolut richtig. Obwohl es einige Ausnahmen gab.

Ausnahmen wie der kürzlich gepatchte Venom-Bug, der die XEN-, QEMU- und KVM-Virtualisierungsplattformen betrifft, ermöglichten es einem Angreifer, aus einem geschützten Betriebssystem auszubrechen und die Kontrolle über die zugrunde liegende Plattform zu erlangen.

Das Risiko dieses Fehlers - bekannt als Hypervisor-Privileg-Eskalation - kann nicht unterschätzt werden. Wenn sich beispielsweise ein Angreifer bei einem anfälligen Anbieter für einen VPS registriert und einen Venom-Exploit verwendet, kann er auf alle anderen virtuellen Maschinen im System zugreifen und so Verschlüsselungsschlüssel, Kennwörter und Bitcoin-Wallets stehlen.

Symentec - ein hoch angesehenes Sicherheitsunternehmen - hat ebenfalls Bedenken hinsichtlich des Status der Virtualisierungssicherheit geäußert und in seinem Whitepaper "Threats to Virtual Environments" festgestellt, dass Malware-Hersteller die Virtualisierungstechnologie berücksichtigen, um der Erkennung und weiteren Analyse zu entgehen.

"Neuere Malware verwendet häufig Erkennungstechniken, um festzustellen, ob die Bedrohung in einer virtualisierten Umgebung ausgeführt wird. Wir haben festgestellt, dass rund 18 Prozent aller Malware-Beispiele VMware erkennen und nicht mehr darauf ausgeführt werden. "

Diejenigen, die VMs für praktische, reale Dinge verwenden, sollten auch beachten, dass ihre Systeme nicht für die vielen Sicherheitsrisiken physischer Computer unangreifbar sind.

"Das umgekehrte Argument zeigt, dass vier von fünf Malware-Samples auf virtuellen Maschinen laufen, was bedeutet, dass diese Systeme auch regelmäßigen Schutz vor Malware benötigen."

Sicherheitsrisiken für VMs werden jedoch leicht gemildert. Benutzer von virtualisierten Betriebssystemen werden aufgefordert, ihr Betriebssystem zu verbessern, erweiterte Malware-Erkennungssoftware und Intrusion Detection-Software zu installieren und sicherzustellen, dass ihr System gesperrt ist und regelmäßig aktualisiert wird.

In Kontext setzen

Es ist erwähnenswert, dass es außergewöhnlich selten ist, dass eine Malware von einer VM entfernt wird. Wenn ein Exploit für eine Virtualisierungssoftware gefunden wird, wird dieser schnell behoben. Kurz gesagt, es ist weitaus sicherer, verdächtige Software und Dateien in einer VM zu testen als irgendwo anders.

Haben Sie Strategien zum Umgang mit verdächtigen Dateien? Haben Sie eine neuartige, sicherheitsrelevante Verwendung für VMs gefunden? Ich möchte von ihnen hören. Schreibe mir unten einen Kommentar und wir werden uns unterhalten.