Für viele von uns ist "kompromittierte Smartphone-Sicherheit" im Grunde gleichbedeutend mit "Zeit, um einen weiteren Malware-Scan auszuführen", und daher betrachten wir Sicherheitsbedrohungen eher als Unannehmlichkeiten als die Gefahren, die sie tatsächlich darstellen.

Vielleicht ist das Problem, dass wir nicht genau wissen, was Hacker wirklich mit unseren Smartphones machen können. Es ist eine Sache, über allgemeine Smartphone-Sicherheitsrisiken zu lernen 4 Smartphone-Sicherheitsrisiken zu beachten 4 Smartphone-Sicherheitsrisiken zu beachten Es scheint eine Art von allgemeines Unwohlsein unter den Nutzern - die technisch versierte und alltägliche Nutzer gleichermaßen - dass wegen Ihres Computers passt in Ihre Tasche, es kann nicht durch Malware, Trojaner, ... Read More infiziert werden, aber wenn dieses Wissen abstrakt bleibt, tut es Ihnen nicht gut.

Damit Sie den richtigen Weg finden, hier einige Beispiele, in denen Ihr Smartphone gehackt und gegen Sie verwendet werden kann, und ich verspreche Ihnen, dass Sie Smartphone-Sicherheit nicht nur für Paranoiker, sondern für alltägliche Bedürfnisse halten werden.

1. Steuern Sie Ihr Gerät ferngesteuert

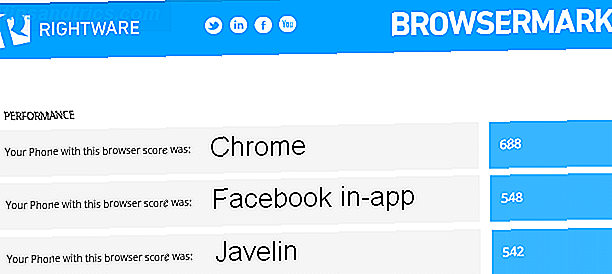

Vor nicht allzu langer Zeit entdeckte ein Forscher einen Zero-Day-Exploit in der (zu der Zeit) neuesten Version von Chrome für Android - ein Exploit, der dem Hacker vollen Zugriff auf das Root-Betriebssystem des Smartphones gewährte und an jeder Android-Version arbeitete.

Es wurde bereits an Google gemeldet (und ja, der Forscher nahm eine große Sicherheit Bounty Auszahlung Google zahlt 100 $ + Wenn Sie ihnen nur helfen Google zahlt Ihnen 100 $ + Wenn Sie ihnen nur helfen Google Hunderte ausgezahlt hat Tausende von Dollar für regelmäßige Benutzer für eine einfache Sache. Lesen Sie mehr dafür) so sollte es früh genug gepatcht werden, aber das zeigt nur, wie viel Kontrolle ein Hacker bekommen kann. Vollständiger Root-Zugriff!

Am interessantesten ist, dass dieser spezielle Exploit nicht von einer App-bezogenen Malware-Infektion stammt. Ist Ihr Android-Telefon mit Malware infiziert? Ist Ihr Android-Telefon mit Malware infiziert worden? Wie gelangt Malware auf ein Android-Gerät? Schließlich installieren die meisten Nutzer Apps nur über den Play Store, und Google überwacht das genau, um sicherzustellen, dass sich Malware nicht durchdringt, richtig? ... Read More. Es war einfach eine übersehene Schwachstelle in der JavaScript-V8-Engine, die Chrome verwendet. Also, was auch immer Sie denken, dass Sie über Smartphone-Sicherheit wissen Was Sie wirklich über Smartphone-Sicherheit wissen müssen Was Sie wirklich über Smartphone-Sicherheit wissen müssen Lesen Sie mehr, Überraschungen warten immer um die Ecke.

2. Abhören von Anrufen remote

Ungefähr zur gleichen Zeit, als das oben erwähnte Chrome-Exploit veröffentlicht wurde, tauchte eine weitere Sicherheitslücke auf - aber dieses spezielle Problem traf nur Samsung Galaxy S6, S6 Edge und Note 4-Geräte. Dennoch benutzen viele Leute diese Telefone, also waren Millionen betroffen.

Lange Rede, kurzer Sinn, mit einem Man-in-the-Middle-Angriff Was ist ein Man-in-the-Middle-Angriff? Sicherheitsjargon erklärt Was ist ein Man-in-the-Middle Angriff? Sicherheitsjargon erklärt Wenn Sie von "Man-in-the-Middle" -Angriffen gehört haben, aber nicht ganz sicher sind, was das bedeutet, ist dies der Artikel für Sie. Read More, Hacker konnten das Gerät mit gefälschten Mobilfunk-Basisstationen verbinden und so eingehende und ausgehende Sprachanrufe abfangen. Nach dem Abfangen könnten Hacker diese Anrufe möglicherweise anhören und sogar aufzeichnen.

Das Setup des Exploits ist für jeden normalen Hacker, der alleine arbeitet, etwas zu kompliziert, aber das Gruselige ist, dass der Endbenutzer nicht wissen kann, dass etwas nicht in Ordnung ist.

3. Spioniere jede deiner Bewegungen

Zurück im Jahr 2011, als das iPhone 4 das Telefon zu besitzen war, experimentierte ein Computerwissenschaftler von Georgia Tech mit dem eingebauten Beschleunigungsmesser und fand, dass er Computeranschläge von nichts anderem als Schreibtischvibrationen lesen konnte. Seine Genauigkeit lag bei etwas über 80 Prozent.

Dieses spezielle Problem lässt sich leicht umgehen - Sie müssen lediglich Ihr Telefon vom Computertisch fernhalten - aber es zeigt, wie clever und innovativ Hacker sein können.

Ein anderes Beispiel ist PlaceRaider, eine militärische App, die heimlich Schnappschüsse von Ihrer Umgebung gemacht hat (mit der Kamera des Smartphones) und diese Bilder verwenden könnte, um Ihre Umgebung in virtuellem 3D wiederherzustellen.

Wie könnte das missbraucht werden? Stellen Sie sich vor, ein Hacker hätte diese Art von Malware auf Ihr Telefon hochladen können, um damit Ihr Zuhause zu replizieren und damit wertvolle Objekte zu finden, die es wert sind gestohlen zu werden? Aber der eigentliche gruselige Faktor ist natürlich der Eingriff in die Privatsphäre.

4. Brechen Sie in Ihr Haus ein

Apropos Hausraub: Wenn Sie über die Sicherheit Ihres Hauses in Bezug auf Ihr Smartphone nachdenken, müssen Sie mehr Überlegungen anstellen - vor allem, wenn Sie in Smart-Home-Produkte investiert haben. 5 Zu beachtende Sicherheitsbedenken Wenn Sie Ihr Smart Home erstellen Viele Menschen versuchen, so viele Aspekte ihres Lebens mit dem Internet wie möglich zu verbinden, aber viele Menschen haben echte Bedenken geäußert, wie sicher diese automatisierten Lebensräume tatsächlich sind. Lesen Sie mehr oder das Internet der Dinge zu Hause 7 Gründe, warum das Internet der Dinge Sie erschrecken sollte 7 Gründe, warum das Internet der Dinge Sie erschrecken sollte Die potenziellen Vorteile des Internets der Dinge werden hell, während die Gefahren in die stillen Schatten geworfen werden. Es ist Zeit, mit sieben schrecklichen Versprechungen des IoT auf diese Gefahren aufmerksam zu machen. Weiterlesen .

Um fair zu sein, Smart Home Automation ist nicht von Natur aus unsicher. Mit den richtigen Vorkehrungen können Sie ein intelligentes Zuhause erhalten, das gut geschützt und für die häufigsten Bedrohungen unempfindlich ist. Lassen Sie sich nicht durch das Potenzial für Hacking davon abhalten, die Möglichkeiten eines intelligenten Heims zu erkunden.

Aber genauso wie jedes Gerät mit Internetanschluss, das kompromittiert werden kann, können auch Smart-Home-Produkte - und Ihr Smartphone ist das schwächste Glied.

Zum Beispiel, wenn Sie ein Smart Home Security System Safe und Sound: 4 Great Smart Home Security Geräte Safe and Sound: 4 Great Smart Home Security Geräte Lesen Sie mehr, die von Ihrem Smartphone gesteuert wird, vorstellen, was passieren könnte, wenn ein Hacker Fernzugriff erhalten zu deinem Gerät. Sie könnten Türen öffnen, Kameras deaktivieren oder Schlimmeres tun.

5. Erzwingen Sie für Geld

Im Jahr 2013 kam eine neue Art von Malware ins Internet. Im Wesentlichen würde dieser bösartige Betrug Ihren Computer sperren und Sie zwingen, eine Gebühr zu bezahlen, um die Kontrolle über Ihr System wiederzuerlangen. Es heißt Ransomware und ist eine der schlimmsten Arten von Malware draußen Malware auf Android: Die 5 Arten, die Sie wirklich über Malware auf Android wissen müssen: Die 5 Arten, die Sie wirklich über Malware wissen müssen, können mobile sowie Desktop-Geräte beeinflussen. Aber keine Angst: Ein bisschen Wissen und die richtigen Vorsichtsmaßnahmen können Sie vor Bedrohungen wie Ransomware und Sextortion-Scams schützen. Weiterlesen .

Im Jahr 2014 schlug Ransomware Android in Form einer FBI-Warnung, die Sie beschuldigt, das Gesetz zu brechen FBI Ransomware Hits Android: Wie man es vermeiden (und entfernen) FBI Ransomware Hits Android: Wie man es vermeiden (und entfernen Sie es) Erfahren Sie, wie Sie Ihr Android-Gerät mit diesen Tipps vor FBI Ransomware schützen können. Lesen Sie mehr (wie behauptet, Sie hatten Kinderpornographie auf Ihrem Gerät) und forderte eine Strafe, um das Gefängnis zu vermeiden. Wie zu erwarten war, zahlten viele Leute aus reiner Überraschung und Angst die Strafe.

Entfernen von Ransomware ist möglich, aber auch ein Schmerz. Der Schlüssel ist, sich davor zu hüten, wie Ransomware aussieht, damit Sie sie identifizieren und sich davor schützen können Ransomware wächst - Wie können Sie sich schützen? Ransomware wächst weiter - Wie schützt man sich? Weiterlesen .

6. Stehlen Sie Ihre Identität

2014 war ein schlechtes Jahr für die Sicherheit von Kundendaten. Unternehmen wie Target, AT & T und eBay erlitten alle Datenschutzverletzungen 3 Online-Betrugsprävention Tipps, die Sie im Jahr 2014 kennen müssen 3 Online-Betrugsprävention Tipps, die Sie im Jahr 2014 lesen müssen Lesen Sie mehr, was zu einer Menge gestohlener Identitäten. Und obwohl es schön wäre zu sagen, dass diese Vorfälle stark zurückgehen, wäre das nur eine kühne Lüge.

Die Wahrheit ist, dass Smartphones heutzutage in vielerlei Hinsicht zu Identitätsdiebstahl führen können und eines der größeren Risiken in der NFC-Technologie liegt. NFC verwenden? 3 Sicherheitsrisiken im Umgang mit NFC? 3 Sicherheitsrisiken NFC, das für die Nahfeldkommunikation steht, ist die nächste Entwicklung und ist bereits ein Kernelement in einigen neueren Smartphone-Modellen wie dem Nexus 4 und dem Samsung Galaxy S4. Aber wie bei allen ... Read More (auch "bumping" genannt). Im Wesentlichen können Hacker Ihr Gerät stoßen, ohne dass Sie es bemerken, und auf diese Weise können Sie sensible Daten abfangen.

Sind Sie besorgt, dass Ihre Identität gestohlen wurde? Bleiben Sie auf dem Laufenden mit diesen Warnzeichen des digitalen Identitätsdiebstahls 6 Warnzeichen des digitalen Identitätsdiebstahls sollten Sie nicht ignorieren 6 Warnsignale des digitalen Identitätsdiebstahls, die Sie nicht ignorieren sollten Identitätsdiebstahl ist nicht ein seltenes Auftreten in diesen Tagen noch Wir geraten oft in die Falle, zu denken, dass es immer "jemand anderem" passieren wird. Ignoriere die Warnzeichen nicht. Lesen Sie mehr und reagieren Sie entsprechend, wenn Sie etwas bemerken oder verdächtig sind.

7. Verwenden Sie Ihr Gerät, um andere anzugreifen

Manchmal möchten Hacker die Daten auf Ihrem Gerät nicht wirklich - stattdessen möchten sie Ihr Gerät nur als Günstling für ihre eigenen ruchlosen Zwecke nutzen. Mit der richtigen Malware installiert, könnte Ihr Smartphone in einen Zombie verwandeln Ist Ihr PC ein Zombie? Und was ist ein Zombie-Computer? [MakeUseOf erklärt] Ist dein PC ein Zombie? Und was ist ein Zombie-Computer? [MakeUseOf Explains] Haben Sie sich jemals gefragt, woher der gesamte Internet-Spam kommt? Sie erhalten wahrscheinlich täglich Hunderte von Spam-gefilterten Junk-E-Mails. Bedeutet das, es gibt Hunderte und Tausende von Menschen da draußen, sitzen ... Lesen Sie mehr.

Im Jahr 2012 verwandelte der NotCompatible Trojaner für Android alle infizierten Geräte in ein riesiges Botnet, sodass Hacker diese Geräte problemlos zum Senden aller Arten von Spam verwenden können. Aber im Jahr 2014 entwickelte es sich und wurde ein wenig gruseliger mit dem Potenzial, gezielte Angriffe zu starten und Netzwerke zu zerstören.

Diese Art von Angriff wird als verteilte Denial-of-Service-Attacke bezeichnet. Was ist ein DDoS-Angriff? [MakeUseOf erklärt] Was ist ein DDoS-Angriff? [MakeUseOf Explains] Der Begriff DDoS pfeift vorbei, wenn Cyber-Aktivismus seinen Kopf massig aufzieht. Diese Art von Angriffen macht aus verschiedenen Gründen internationale Schlagzeilen. Die Probleme, die diese DDoS-Attacken starten, sind oft umstritten oder hoch ... Read More und Botnets sind dafür berühmt. Dein Smartphone könnte ein Zombie sein und du würdest es vielleicht gar nicht merken.

Smartphone Security Threats sind real

Offensichtlich sind diese Exploits und Schwachstellen weit mehr als nur einfache Unannehmlichkeiten. Wenn Ihnen so etwas passiert, kann das sehr ernst sein. Deshalb ist es so wichtig wachsam zu bleiben und zu lernen, sich selbst zu schützen.

Zumindest sollten Sie Ihre schlechten Sicherheitsgewohnheiten ändern Ändern Sie Ihre schlechten Gewohnheiten und Ihre Daten werden sicherer Ändern Sie Ihre schlechten Gewohnheiten und Ihre Daten werden sicherer Lesen Sie mehr sofort - nichts wird Ihre Sicherheit mehr als das verbessern - aber Sie sollte auch diese allgemeinen Smartphone-Sicherheitsfehler internalisieren Zehn häufige Smartphone-Fehler, die Sie zu Sicherheitsrisiken aussetzen Zehn häufige Smartphone-Fehler, die Sie Sicherheitsrisiken aussetzen Das Folgende ist ein Ablauf von zehn der häufigsten Smartphone-Fehler. Weiterlesen .

Haben Sie jemals mit einem ernsthaft beeinträchtigten Gerät zu tun gehabt? Was ist passiert? Welchen Rat würden Sie anderen geben? Teilen Sie uns in den Kommentaren unten!

Bildnachweis: Hacker mit Fragezeichen von designelements via Shutterstock, Chrome Mobile App von Alexander Supertramp über Shutterstock, Samsung Galaxy S6 von Zeynep Demir über Shutterstock, iPhone auf Desk von Daria Minaeva über Shutterstock, Smart Home Phone von Alexander Kirch über Shutterstock, Smartphone von wk1003mike über Shutterstock, Smartphone NFC von LDprod über Shutterstock, Global Network von Milles Studio über Shutterstock