Sicherheit fühlt sich oft wie eine entmutigende Aufgabe an. Wer hat Zeit, Stunden damit zu verbringen, Konten zu sperren und alles auf Ihrem Telefon oder PC zu erledigen?

Die Wahrheit ist, dass Sie keine Angst vor Sicherheit haben sollten. Sie können wichtige Untersuchungen innerhalb von Minuten durchführen und Ihr Online-Leben wird dadurch viel sicherer. Hier sind zehn wichtige Checks, die Sie in Ihren Zeitplan einarbeiten können - tun Sie dies hin und wieder und Sie werden 90 Prozent der Menschen voraus sein.

1. Wenden Sie Updates für alles an

Jeder hat auf "Erinnere mich später" geklickt, wenn er nach einem Update gefragt wurde. Aber die Wahrheit ist, dass das Anwenden von Updates eine der wichtigsten Möglichkeiten ist Wie und warum Sie dieses Sicherheitspatch installieren müssen Wie und warum Sie dieses Sicherheitspatch installieren müssen Lesen Sie mehr, um Ihre Geräte sicher zu halten. Wenn Entwickler eine Schwachstelle in ihrer Software finden - egal, ob es sich um ein Betriebssystem oder eine App handelt - so reparieren sie es. Indem Sie diese Updates ignorieren, öffnen Sie sich unnötig für Schwachstellen.

ICYMI, wenn Sie unter Windows sind, stellen Sie sicher, dass Sie die Updates dieser Woche installieren - wichtige Sicherheitsupdates sind da drin.

- Ian (@igcdc) 11. Oktober 2017

Zum Beispiel die Mehrheit der Opfer im Mai 2017 WannaCry attackieren die globale Ransomware Attack und wie Sie Ihre Daten schützen Die globale Ransomware Attack und wie Sie Ihre Daten schützen Ein massiver Cyberangriff hat Computer rund um den Globus getroffen. Waren Sie von der hochvirulenten, sich selbst replizierenden Ransomware betroffen? Wenn nicht, wie können Sie Ihre Daten schützen, ohne das Lösegeld zu zahlen? In Read More wurden veraltete Versionen von Windows 7 ausgeführt. Durch das einfache Anwenden von Updates wurden diese gespeichert. Dies ist einer der Gründe, warum Windows 10 Updates automatisch installiert. Pros & Contras forcierter Updates in Windows 10 Pros & Contras forcierter Updates in Windows 10 Updates werden in Windows 10 geändert. Jetzt können Sie auswählen und auswählen. Windows 10 wird jedoch Updates auf Sie erzwingen. Es hat Vorteile, wie verbesserte Sicherheit, aber es kann auch schiefgehen. Was mehr ... Read More - und die meisten anderen Plattformen tun auch.

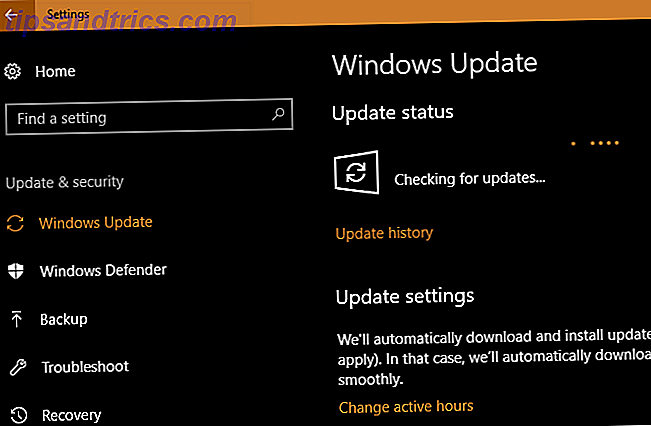

Unter Windows navigieren Sie zu Einstellungen> Update & Sicherheit> Windows Update, um nach Updates zu suchen. Mac-Benutzer können auf dem Tab Updates im App Store nach den neuesten Downloads suchen. Android und iOS werden Sie beide auffordern, Updates herunterzuladen, sobald sie verfügbar sind. Und wenn Sie ein Programm öffnen und eine Aufforderung zur Aktualisierung sehen, tun Sie es so schnell wie möglich.

Vergiss auch keine anderen Geräte. Aktualisieren Ihres Routers 10 Dinge, die Sie tun müssen, mit einem brandneuen Router 10 Dinge, die Sie tun müssen, mit einem brandneuen Router Ob Sie nur Ihren ersten Router gekauft oder Ihren alten Router auf einen neuen aktualisiert haben, gibt es einige entscheidende erste Schritte, die Sie sollten nehmen Sie sofort, um richtig einzurichten. Lesen Sie mehr, Kindle, Xbox One, etc. werden Sie sicherer mit diesen Geräten auch.

2. Aktualisieren Sie Ihre schwächsten Passwörter

Verwenden von starken Passwörtern 6 Tipps zum Erstellen eines unzerbrechlichen Passworts, das Sie sich merken können 6 Tipps zum Erstellen eines unzerbrechlichen Passworts, das Sie sich merken können Wenn Ihre Passwörter nicht einzigartig und unzerbrechlich sind, können Sie auch die Eingangstür öffnen und die Räuber zum Mittagessen einladen. Read More ist wichtig für die Sicherheit Ihrer Konten. Kurze Passwörter, Passwörter, die Sie auf mehreren Websites verwenden, und offensichtliche Passwörter sind alle einfache Ziele für den Angriff 7 Passwort-Fehler, die Sie wahrscheinlich gehackt 7 Passwort-Fehler, die Sie wahrscheinlich gehackt werden Die schlimmsten Passwörter von 2015 wurden veröffentlicht, und sie sind ziemlich beunruhigend. Aber sie zeigen, dass es absolut entscheidend ist, Ihre schwachen Passwörter mit nur ein paar einfachen Verbesserungen zu stärken. Weiterlesen . Wir empfehlen die Verwendung eines Passwort-Managers Sie müssen mit einem Password Manager beginnen Jetzt müssen Sie mit einem Password Manager sofort beginnen Jetzt sollte jeder einen Passwort-Manager verwenden. Wenn Sie keinen Passwort-Manager verwenden, riskieren Sie, gehackt zu werden! Lesen Sie mehr, um starke Kennwörter einzurichten, an die Sie sich nicht erinnern müssen.

Nehmen Sie dies ein wenig auf einmal - beginnen Sie damit, Ihre wichtigsten Passwörter wie Ihre E-Mail-, Bank- und Social-Media-Konten zu ändern. Sie müssen Ihre Kennwörter nicht ständig ändern, aber Sie sollten nach größeren Sicherheitsverletzungen Ausschau halten. Wenn Sie von einem Leck betroffen sind, müssen Sie nur ein Passwort ändern, um sich selbst zu schützen. Tools wie wurden ich bedrängt? wird auf Ihre E-Mail-Adresse zwischen den Daten der Sicherheitsverletzungen überprüfen Gehackte E-Mail-Konto Tools überprüfen Original oder ein Betrug? Sind gehackte E-Mail-Konto-Tools echt oder ein Betrug? Einige der E-Mail-Überprüfungstools, die auf die mutmaßliche Verletzung der Google-Server folgten, waren nicht so legitim wie die Websites, auf die sie verlinkt waren. Weiterlesen .

Dies gilt auch für Ihr Telefon. Verwenden Sie nicht so offensichtlich wie 1234 als Ihre PIN, und Sie sollten wahrscheinlich keine Mustersperre mehr verwenden. Mustersperren sind NICHT sicher auf Android-Geräten Mustersperren sind NICHT sicher auf Android-Geräten Die Mustersperre von Android ist nicht die beste Methode zur Sicherung Ihres Geräts . Neuere Forschungen haben gezeigt, dass Muster noch leichter zu knacken sind als zuvor. Weiterlesen .

3. Überprüfen Sie die Datenschutzeinstellungen für soziale Medien

Mit unzureichenden Social-Media-Kontrollen können Sie unwissentlich Informationen mit viel mehr Menschen teilen, als Sie denken 9 Dinge, die Sie niemals auf Social Media teilen sollten 9 Dinge, die Sie niemals auf Social Media teilen sollten Seien Sie vorsichtig, was Sie in sozialen Medien teilen, weil Sie nie wissen wann etwas könnte zurückkommen und dein Leben ruinieren. Sogar die unschuldigsten Beiträge könnten gegen dich benutzt werden. Weiterlesen . Es ist wichtig, ein paar Minuten zu überlegen, mit wem Sie Informationen teilen.

Besuchen Sie auf Facebook die Seite Einstellungen und klicken Sie in der linken Seitenleiste auf Datenschutz . Überprüfen Sie die Einstellungen hier, um zu ändern, wer Ihre Posts sehen kann. Foto-Datenschutzeinstellungen Sie müssen wissen über Facebook Foto-Datenschutzeinstellungen, die Sie wissen müssen Wie bei allen Aspekten der Privatsphäre auf Facebook ist die Verwaltung der Datenschutzeinstellungen Ihrer Fotos nicht immer einfach. Lesen Sie mehr, wer kann mit Ihnen Kontakt aufnehmen und wer kann Sie mit der Suche suchen? Sie sollten auch den Tab " Zeitleiste und Tag" überprüfen, um festzulegen, wer auf Ihrer Timeline posten darf und die Überprüfung neuer Posts erfordert.

Rufen Sie für Twitter die Einstellungen auf und klicken Sie auf die Registerkarte Datenschutz und Sicherheit auf der linken Seite. Hier kannst du deine Tweets schützen, sodass sie nicht öffentlich sind, deinen Standort aus Tweets entfernen, die Foto-Markierung deaktivieren und verhindern, dass andere dich entdecken.

Lesen Sie unseren Leitfaden, wie Sie alle Ihre Social Accounts privat machen können. Wie Sie alle Ihre Social Media Accounts privat machen? Wie machen Sie all Ihre Social Media Accounts privat? Möchten Sie Ihr Social Media Leben privat halten? Klicken Sie auf den Link, um eine vollständige Anleitung zu den Datenschutzeinstellungen auf Facebook, Twitter, Pinterest, LinkedIn, Instagram und Snapchat zu erhalten. Lesen Sie mehr für vollständige Anweisungen.

4. Überprüfen Sie App-Berechtigungen

iOS hat Nutzern erlaubt, App-Berechtigungen zu verfeinern Laden Sie Ihre iOS-Privatsphäre mit diesen Einstellungen und Optimierungen auf Erhöhen Sie Ihre iOS-Privatsphäre mit diesen Einstellungen und Optimierungen Wir alle wissen, dass Regierungen und Unternehmen Informationen von Ihrem Telefon sammeln. Aber geben Sie freiwillig viel mehr Daten preis, als Sie wissen? Schauen wir uns an, wie wir das beheben können. Read More seit Jahren, und Android hat On-Demand-Berechtigungen implementiert Was sind Android-Berechtigungen und warum sollten Sie sich kümmern? Was sind Android-Berechtigungen und warum sollten Sie sich darum kümmern? Haben Sie jemals Android-Apps installiert? Hier finden Sie alles, was Sie über Android-App-Berechtigungen wissen müssen, wie sie sich geändert haben und wie sie Sie betreffen. Lesen Sie mehr in Android 6.0 Marshmallow und neuer. Jedes Mal, wenn Sie eine App installieren, erscheint diese und fragt nach sensiblen Daten wie Kamera, Mikrofon und Kontakten, wenn diese benötigt wird.

Die meisten Apps sind zwar nicht bösartig und benötigen diese Berechtigungen, um ordnungsgemäß funktionieren zu können. Es lohnt sich jedoch, sie gelegentlich zu überprüfen, um sicherzustellen, dass eine App keine Informationen entnimmt, die sie nicht benötigt. Und im Fall von Apps wie Facebook, die absurde Menge an Berechtigungen Wie schlecht sind diese Facebook Messenger-Berechtigungen sowieso? Wie schlecht sind diese Facebook Messenger-Berechtigungen? Sie haben wahrscheinlich viel über die Messenger-App von Facebook gehört. Lassen Sie uns die Gerüchte unterdrücken und herausfinden, ob die Berechtigungen so schlecht sind, wie sie behaupten. Read More könnte dazu führen, dass Sie es vollständig deinstallieren möchten.

Um Android-Berechtigungen zu überprüfen, gehe zu Einstellungen> Apps (unter Einstellungen> Apps & Benachrichtigungen> App-Info auf Android 8.0 Oreo). Tippen Sie auf eine App und wählen Sie Berechtigungen auf der Info-Seite, um alle Berechtigungen der App zu überprüfen. Verwenden Sie die Schieberegler, um alle zu ändern oder zu ändern, die Sie ändern möchten.

iOS-Benutzer können auf ein gleichwertiges Menü zugreifen, indem sie " Einstellungen"> "Datenschutz" aufrufen . Wählen Sie eine Art von Berechtigung aus, z. B. Kontakte oder Mikrofon, und Sie sehen alle Apps, die darauf zugreifen können. Verwenden Sie die Schieberegler, um den Zugriff zu widerrufen.

5. Überprüfen Sie laufende Prozesse auf Ihrem PC

Sie müssen zwar nicht genau wissen, was alles auf Ihrem Computer läuft, aber es ist sinnvoll, ab und zu zu prüfen, welche Prozesse aktiv sind. Dies wird Ihnen auch helfen, mehr über Ihren Computer zu erfahren. Der ultimative Führer zu Ihrem PC: Alles, was Sie wissen wollten - und mehr Der ultimative Führer zu Ihrem PC: Alles, was Sie wissen wollten - und mehr Während sich die technischen Daten Ihres PCs ändern, seine Funktion bleibt gleich. In diesem Handbuch werden wir genau beschreiben, was jede Komponente macht, warum sie das tut und warum das wichtig ist. Lesen Sie mehr, wenn Sie sich mit der Funktionsweise vertraut machen.

Klicken Sie unter Windows auf die Schaltfläche Start und suchen Sie nach dem Task-Manager oder verwenden Sie die Tastenkombination Strg + Umschalt + Esc, um den Task-Manager zu öffnen. Auf der Registerkarte " Prozesse" sehen Sie, dass die Apps im Vordergrund ausgeführt werden. Darunter sind Hintergrundprozesse, gefolgt von Systemprozessen. Durchsuchen und Google alles, was Sie sehen, das verdächtig aussieht Behandeln verdächtiger Windows Task-Manager-Prozesse Behandeln verdächtiger Windows-Task-Manager-Prozesse STRG + ALT + DEL aka Drei-Finger-Gruß ist der schnellste Weg, um Ihre Verwirrung hinzuzufügen. Wenn Sie Task Manager-Prozesse sortieren, stellen Sie möglicherweise fest, dass svchost.exe etwa 99% Ihrer CPU verwendet. So, jetzt ... Lesen Sie mehr. Stellen Sie sicher, dass Sie keine wichtigen Prozesse beenden 7 Windows Task-Manager-Prozesse, die Sie nie töten sollten 7 Windows Task-Manager-Prozesse, die Sie nie töten sollten Einige Windows-Prozesse können Ihr System einfrieren oder abstürzen, wenn es beendet wird. Wir zeigen Ihnen, welche Task-Manager-Prozesse Sie alleine lassen sollten. Weiterlesen .

Mac-Benutzer können laufende Prozesse mit dem Aktivitätsmonitor Aktivitätsmonitor sehen: Das Mac-Äquivalent von Strg + Alt + Aktivitätsmonitor löschen: Das Mac-Äquivalent von Strg + Alt + Entf Wenn Sie ein ziemlich kompetenter Mac-Benutzer sein wollen, müssen Sie es wissen welcher Activity Monitor ist und wie man ihn liest und benutzt. Wie üblich kommen wir hier rein. Lesen Sie mehr. Der schnellste Weg zum Öffnen ist das Drücken von Befehl + Leertaste, um Spotlight zu öffnen, dann Activity Monitor eingeben und Enter drücken. Sehen Sie sich die Registerkarte CPU an, um zu sehen, was auf Ihrem Computer läuft.

Wenn Sie schon dabei sind, sollten Sie auch die installierten Browser-Erweiterungen überprüfen. So bereinigen Sie Ihre Browser-Erweiterungen (Der einfache Weg) So bereinigen Sie Ihre Browser-Erweiterungen (Der einfache Weg) Wenn Sie regelmäßig coole Erweiterungen ausprobieren, dann ist es wahrscheinlich Zeit, um die Add-ons zu bereinigen, die Sie nicht mehr benötigen, mögen oder benötigen. Hier ist, wie es leicht geht. Weiterlesen . Böswillige Add-Ins können Ihr Browsing entführen, und sogar einmal unschuldige Erweiterungen werden gekauft und werden Spyware 10 Chrome-Erweiterungen, die Sie gerade deinstallieren sollten 10 Chrome-Erweiterungen, die Sie sofort deinstallieren sollten Es ist schwer zu verfolgen, welche Extensions missbraucht wurden Privilegien, aber Sie sollten diese 10 auf jeden Fall so schnell wie möglich deinstallieren. Weiterlesen . Wechseln Sie in Chrome zu " Menü"> "Weitere Tools"> "Erweiterungen" und deaktivieren oder entfernen Sie alle, die verdächtig aussehen. Firefox-Benutzer finden diese Liste unter Menü> Add-ons .

6. Nach Malware suchen

Sie wissen vielleicht, wenn Sie Malware auf Ihrem PC haben 4 Sicherheitsfehler Missverständnisse, die Sie heute erkennen müssen 4 Sicherheitsfehler Missverständnisse, die Sie heute erkennen müssen Es gibt viele Online-Fehlinformationen über Malware und Online-Sicherheit, und die Befolgung dieser Mythen kann gefährlich sein. Wenn Sie etwas als Wahrheit genommen haben, ist es Zeit, die Fakten zu klären! Lesen Sie mehr, aber es könnte auch still sein. Ein guter Antivirus-Scanner sollte die meisten Viren und andere schlimme Infektionen auffangen, bevor er in Ihr System eindringen kann, aber eine zweite Meinung von einem Anti-Malware-Scanner tut nie weh.

Unter Windows schlägt nichts Malwarebytes. Installieren Sie die kostenlose Version, um nach Malware aller Art zu suchen und diese mit nur wenigen Klicks zu entfernen. Mac-Benutzer benötigen kein dediziertes Antivirenprogramm Hier ist die einzige Mac-Sicherheitssoftware, die Sie benötigen Die einzige Mac-Sicherheitssoftware, die Sie benötigen Für die meisten Benutzer ist OS X ziemlich sicher, und es gibt eine Reihe von Programmen, die es gibt mehr schaden als nützen. Lesen Sie mehr, wenn sie dumme Fehler machen 5 Einfache Möglichkeiten, Ihren Mac mit Malware zu infizieren 5 Einfache Möglichkeiten, Ihren Mac mit Malware zu infizieren Sie könnten denken, es ist ziemlich schwierig, Ihren Mac mit Malware zu infizieren, aber es gibt immer Ausnahmen. Hier sind fünf Möglichkeiten, wie Sie Ihren Computer schmutzig machen können. Lesen Sie mehr, aber es ist nichts falsch mit einem schnellen Malwarebytes für Mac-Scan, wenn Sie eine Bestätigung wünschen.

Wenn Sie etwas besonders aggressives finden, versuchen Sie eine leistungsfähigere Malware Entfernung Tool Leicht entfernen aggressive Malware mit diesen 7 Tools Leicht entfernen aggressive Malware mit diesen 7 Tools Typische kostenlose Anti-Virus-Suiten werden nur in der Lage, Sie so weit, wenn es darum geht zu entlarven und Löschen von Malware. Diese sieben Dienstprogramme werden bösartige Software für Sie aussortieren und entfernen. Weiterlesen .

7. Überprüfen Sie Ihre Kontoverbindungen

Auf vielen Websites können Sie sich mit den Anmeldeinformationen eines anderen Kontos anmelden, normalerweise Facebook oder Google. Dies ist zwar praktisch, da Sie sich nicht an eine separate Anmeldung erinnern müssen, aber die Verbindung all dieser Websites mit einem Konto ist ein wenig besorgniserregend. Aus diesem Grund sollten Sie überprüfen, welche Websites und Apps mit Ihren Hauptkonten verbunden sind.

Überprüfen Sie Ihre Google-Apps, indem Sie die Seite "Mein Konto" von Google aufrufen und dann im Feld " Anmeldung und Sicherheit " auf die Apps mit Kontozugriff klicken. Klicken Sie im folgenden Fenster auf Apps verwalten, um alle zu sehen.

Sehen Sie sich diese besonders an, insbesondere, wenn Sie schon lange ein Google-Konto verwendet haben. Sie sollten den Zugriff auf Apps, die Sie nicht mehr verwenden, widerrufen und den Zugriff aktueller Apps überprüfen. Klicken Sie auf einen Eintrag und dann auf die Schaltfläche Zugriff entfernen, um sie zu werfen.

Facebook hat ein ähnliches Panel. Rufen Sie die Seite mit den Facebook-Einstellungen auf und klicken Sie in der linken Seitenleiste auf den Link " Apps" . Du siehst Apps und Websites, mit denen du deinen Facebook-Account benutzt hast, um dich einzuloggen. Wie man deine Facebook-Logins von Drittanbietern verwaltet [Facebook-Tipps] Wie man Facebook-Logins von Drittanbietern verwaltet [Wöchentliche Facebook-Tipps] Wie oft Sie haben einer Drittanbieter-Website Zugriff auf Ihr Facebook-Konto gewährt? So können Sie Ihre Einstellungen verwalten. Lesen Sie mehr - klicken Sie auf Alle anzeigen, um die Liste zu erweitern.

Jede App listet auf, welche Zielgruppen den von diesen Apps freigegebenen Inhalt sehen können. Klicken Sie auf eine Option, um detaillierte Berechtigungen anzuzeigen und anzuzeigen, auf was genau diese App zugreifen kann. Sie können einige Berechtigungen entfernen oder auf das X- Symbol über einer App klicken, um sie aus Ihrem Konto zu entfernen.

Wenn Sie diese Funktionalität vollständig deaktivieren möchten, klicken Sie unter Apps, Websites und Plugins auf die Schaltfläche Bearbeiten und wählen Sie Plattform deaktivieren.

Sie können auch Apps überprüfen, die Sie mit Ihrem Twitter-Konto verknüpft haben. Rufen Sie den Tab "Apps" Ihrer Twitter-Einstellungen auf, um alle zu sehen. Klicken Sie auf Zugriff widerrufen, um alle nicht mehr verwendeten Elemente zu entfernen.

8. Einrichten der Zwei-Faktor-Authentifizierung überall

Es ist kein Geheimnis, dass die Zwei-Faktor-Authentifizierung (2FA) eine der besten Möglichkeiten ist, Ihren Konten mehr Sicherheit zu geben. Wenn es aktiviert ist, benötigen Sie nicht nur Ihr Passwort, sondern auch einen Code aus einer App oder einer SMS. Obwohl es keine perfekte Lösung ist 3 Risiken und Nachteile der Zwei-Faktor-Authentifizierung 3 Risiken und Nachteile der Zwei-Faktor-Authentifizierung Zwei-Faktor Die Authentifizierungsnutzung ist in den letzten zehn Jahren explodiert. Aber es ist nicht perfekt und kann zurückkommen, um dich zu verfolgen, wenn du nicht vorsichtig bist. Hier sind einige übersehene Nachteile. Lesen Sie weiter, dies verhindert böswilligen Zugriff auf Ihre Konten, selbst wenn jemand Ihr Passwort stiehlt.

Der Prozess zum Aktivieren von 2FA unterscheidet sich für jeden Dienst ein wenig. Um Sie auf Ihren Weg zu bringen, haben wir behandelt, wie Sie die wichtigsten Dienste mit 2FA sperren können. Diese Dienste jetzt mit Zwei-Faktor-Authentifizierung Sperren Sie diese Dienste jetzt mit Zwei-Faktor-Authentifizierung Zwei-Faktor-Authentifizierung ist der kluge Weg Schützen Sie Ihre Online-Konten. Werfen wir einen Blick auf einige der Dienste, die Sie mit besserer Sicherheit sperren können. Weiterlesen . Aktivieren Sie dann 2FA in Ihren sozialen Accounts. Einrichten der Zwei-Faktor-Authentifizierung für alle Ihre Social Accounts. Einrichten der Zwei-Faktor-Authentifizierung für alle Ihre Social Accounts. Lassen Sie uns sehen, welche Social-Media-Plattformen eine Zwei-Faktor-Authentifizierung unterstützen und wie Sie diese aktivieren können es. Weitere Informationen und Spielkonten So aktivieren Sie die Zwei-Faktor-Authentifizierung für Ihre Spielkonten So aktivieren Sie die Zwei-Faktor-Authentifizierung für Ihre Spielkonten Die Zwei-Faktor-Authentifizierung bietet eine zusätzliche Schutzebene für Online-Konten und Sie können sie ganz einfach für Ihren Favoriten aktivieren Spieldienstleistungen. Lesen Sie mehr, um sie sicher zu halten. Wir empfehlen die Verwendung von Authy als Authenticator App, da es besser ist als Google Authenticator Die 5 besten Alternativen zum Google Authenticator Die 5 besten Alternativen zum Google Authenticator Um die Sicherheit Ihrer Online-Konten zu verbessern, benötigen Sie eine gute Zwei-Faktor-Authentifizierungs-App Generiere die Zugangscodes. Denken Sie, dass Google Authenticator das einzige Spiel in der Stadt ist? Hier sind fünf Alternativen. Weiterlesen .

9. Überprüfen Sie die Kontoaktivität

Mit einem anderen Tool, das von mehreren Websites angeboten wird, können Sie sehen, welche Geräte in letzter Zeit bei Ihrem Konto angemeldet sind. Einige senden Ihnen sogar einen Text oder eine E-Mail, wenn sich ein neues Gerät anmeldet. Sie können diese verwenden, um sicherzustellen, dass Sie sofort wissen, ob jemand anderes in Ihr Konto einbricht.

Rufen Sie für Google den Abschnitt Geräteaktivität und Sicherheitsereignisse Ihrer Kontoeinstellungen auf. Sie sehen Aktuelle Sicherheitsereignisse, die die neuesten und zuletzt verwendeten Geräte anzeigen . Klicken Sie auf Überprüfungsereignisse für beide und stellen Sie sicher, dass Sie alle Geräte und Aktivitäten erkennen. Standardmäßig sendet Google Ihnen eine E-Mail, sobald sich ein neues Gerät in Ihrem Konto anmeldet.

Wählen Sie ein Ereignis oder Gerät, um weitere Informationen zu erhalten. Durch Klicken auf ein Ereignis werden Ihnen die IP-Adresse und der ungefähre Standort angezeigt. Wenn ein Gerät innerhalb von 28 Tagen keine Google- Kontoaktivität hatte, können Sie auf Entfernen klicken, um den Zugriff zu widerrufen. Durch die Google-Sicherheitsprüfung laufen Was weiß Google über Sie? Finden und verwalten Sie Ihre Privatsphäre und Sicherheit Was weiß Google über Sie? Herausfinden und Verwalten Ihrer Privatsphäre und Sicherheit Google bietet zum ersten Mal eine Möglichkeit, die Informationen zu Ihrer Person zu überprüfen, wie diese Daten erfasst werden, und neue Tools, mit denen Sie Ihre Privatsphäre wiederherstellen können. Read More kann Ihnen helfen, andere wichtige Informationen zu überprüfen, während Sie hier sind.

Um dies auf Facebook zu überprüfen Sichern Sie Ihr Facebook mit diesen 6 einfachen Tricks Sichern Sie Ihr Facebook mit diesen 6 einfachen Tricks Facebook kann ziemlich beängstigend sein, wenn es um Sicherheit geht, aber mit ein paar Minuten und den richtigen Tools können Sie Ihr Konto stabil halten . Lesen Sie mehr, besuchen Sie die Registerkarte Sicherheit und Login Ihrer Kontoeinstellungen. Klicke oben auf den Bereich, in dem du angemeldet bist, und klicke überall dort, wo du bei Facebook angemeldet bist, auf " Mehr" . Klicken Sie auf die drei Punkte neben einem Eintrag zum Abmelden oder wählen Sie Nicht Sie? Wenn Sie vermuten, dass Sie nicht richtig spielen können So prüfen Sie, ob jemand auf Ihr Facebook-Konto zugreift So prüfen Sie, ob jemand auf Ihr Facebook-Konto zugreift Es ist unheimlich und besorgniserregend, wenn jemand ohne Ihr Wissen auf Ihr Facebook-Konto zugreifen kann. Hier erfahren Sie, ob Sie verletzt wurden. Weiterlesen .

Stellen Sie auf dieser Seite sicher, dass Sie Benachrichtigungen über nicht erkannte Anmeldungen erhalten aktiviert haben. Dadurch werden Sie per SMS und / oder E-Mail benachrichtigt, wenn sich ein Gerät bei Ihrem Konto anmeldet.

Überprüfen Sie abschließend Ihre aktive Twitter-Sitzung auf der Seite Ihre Twitter-Dateneinstellungen . Scrollen Sie zu Ihrem Geräte- und Kontozugriffsverlauf, um zu sehen, wo Sie sich gerade angemeldet haben.

Sie haben vielleicht bemerkt, dass einige dieser Tipps sich um Ihre wichtigsten Konten drehen (Google, Facebook, Microsoft) und sie sind die wichtigsten, da ein Angreifer mit ihnen den meisten Schaden anrichten kann. Wenn jemand in Ihre E-Mail 5 Wege Ihre E-Mail-Adresse kann von Betrügern ausgenutzt werden 5 Wege, die Ihre E-Mail-Adresse von Betrügern ausgenutzt werden können Lesen Sie mehr, sie könnten die "Passwort vergessen" Reset-Links auf anderen Seiten verwenden und ändern jedes Passwort, das verknüpft war deine E-Mail.

10. Sehen Sie, wer Ihr WLAN nutzt

Würdest du es mögen, wenn jemand in deinem Heimnetzwerk herumschnüffelt? Sicherlich nicht. Sie haben hoffentlich ein starkes Passwort auf Ihrem Router So konfigurieren Sie Ihren Router, um Ihr Heimnetzwerk wirklich sicher zu machen So konfigurieren Sie Ihren Router so, dass Ihr Heimnetzwerk wirklich sicher wird Standardmäßige Routereinstellungen setzen Ihr Netzwerk in Gefahr und ermöglichen Fremdlingen, die Nadwidder zu quetschen Verbrechen begehen. Verwenden Sie unsere Zusammenfassung, um Ihre Standard-Router-Einstellungen zu konfigurieren, um unautorisierten Zugriff auf Ihr Netzwerk zu verhindern. Mehr lesen, damit nicht autorisierte Personen keine Verbindung herstellen können. Es ist eine schnelle Überprüfung wert, um sicherzustellen, dass Ihr Nachbar Ihr Passwort nicht herausgefunden hat. Wie Sie Ihr WLAN sichern und Nachbarn davon abhalten es zu stehlen Wie Sie Ihr WLAN sichern und Nachbarn davon abhalten, es zu stehlen Wenn Ihre Wi-Fi-SSID ist Senden Sie an die umliegenden Häuser, es besteht die Chance, dass Ihr Internet gestohlen wird. Finden Sie heraus, wie Sie dies verhindern können und behalten Sie die Kontrolle über Ihre Bandbreite. Lesen Sie mehr oder etwas.

Folgen Sie unserem Leitfaden, um Ihr Netzwerk auf verdächtige Geräte zu überprüfen So überprüfen Sie Ihr WLAN-Netzwerk auf verdächtige Geräte So überprüfen Sie Ihr WLAN-Netzwerk auf verdächtige Geräte Sind Sie besorgt, dass sich Fremde oder Hacker in Ihrem Wi-Fi-Netzwerk befinden? So können Sie überprüfen und etwas dagegen tun. Lesen Sie mehr, um dies zu tun. Während Sie dabei sind, sollten Sie die Sicherheit Ihres Heimnetzwerks mit kostenlosen Tools testen Wie Sie Ihre Heimnetzwerksicherheit mit kostenlosen Hacking-Tools testen So testen Sie Ihre Heimnetzwerksicherheit mit kostenlosen Hacking-Tools Kein System kann vollständig "hack proof", sondern Browser sein Sicherheitstests und Netzwerk-Sicherheitsmaßnahmen können Ihr Setup robuster machen. Verwenden Sie diese kostenlosen Tools, um "Schwachstellen" in Ihrem Heimnetzwerk zu identifizieren. Lesen Sie mehr, um zu sehen, wie sicher es ist.

Haben Ihre Schecks Probleme gelöst?

Herzlichen Glückwunsch, Sie haben gerade zehn wichtige Sicherheitskontrollen durchlaufen. Sie sind vielleicht nicht lustig oder glamourös, aber die Schritte, die Sie damit unternommen haben, werden einen langen Weg zur Sicherheit für Sie bedeuten. Jetzt sind alle Ihre Geräte aktualisiert, Sie wissen genau, welche Apps auf Ihre Konten zugreifen können, und Sie haben Schwachstellen in Ihrer Sicherheitskette beseitigt. Das ist eine große Sache!

Leider kann keiner dieser Schritte helfen, vor Inkompetenz der Unternehmen zu schützen, wie dies bei der Equifax-Verletzung der Fall ist. Erfahren Sie, was dort passiert ist Equihax: Einer der katastrophalsten Verstöße aller Zeiten Equihax: Einer der verheerendsten Verstöße aller Zeiten Die Verstöße gegen Equifax sind die gefährlichste und peinlichste Sicherheitslücke aller Zeiten. Aber kennen Sie alle Fakten? Waren Sie betroffen? Was können Sie dagegen tun? Hier herausfinden. Lesen Sie mehr und was Sie tun sollten, um sich zu schützen.

Welche dieser Checks sind für dich am wichtigsten? Welche anderen Quick Checks sind wichtig? Erzähl uns in den Kommentaren!