Wenn Sie in einer freien und demokratischen Gesellschaft leben, ist die Vorstellung, dass jemand Ihre Browsing-Entscheidungen kontrollieren kann, wahrscheinlich ziemlich störend. Arbeitgeber, die Facebook während der Arbeitszeit blockieren, sind möglicherweise akzeptabel. Was eine freie Gesellschaft jedoch völlig ablehnen sollte, ist Zensur, die auf dem Moralkodex, dem religiösen Glauben oder der politischen Ideologie eines anderen basiert.

Unabhängig davon, wer die Zensur durchführt, sind die verwendeten Methoden mehr oder weniger gleich. In diesem Artikel werden einige der am häufigsten verwendeten Methoden zum Filtern von Inhalten und neuen Trends behandelt. In jedem Fall habe ich eine Lösung oder einen praktischen Workaround zur Verfügung gestellt.

Der aktuelle Stand der Internet-Zensur

Das Internet wird in mehreren Ländern auf der ganzen Welt zensiert. Über eine Milliarde Menschen - 20 Prozent der Weltbevölkerung - sind betroffen. Aufgrund seiner großen Bevölkerung von Internetnutzern (über 500 Millionen) ist China der bekannteste Schuldige, aber sicherlich nicht der schlimmste. Unser Information Liberation Guide von Jim Rion enthält einige nützliche Informationen zur globalen Internetzensur Zensur vermeiden: Wie blockierte Websites online bleiben und zugänglich sind [MakeUseOf Explains] Zensur vermeiden: Wie blockierte Websites online bleiben und zugänglich sind [MakeUseOf Explains] Wir haben viel gehört über das Blockieren von Webseiten in letzter Zeit, insbesondere mit Anti-Piraterie-Organisationen, die Internetdienstanbieter dazu zwingen, den Zugang zu The Pirate Bay in Großbritannien und anderswo zu blockieren. Allerdings, wenn UK Internet Service Provider BT ... Lesen Sie mehr und listet die folgenden Länder als die schlimmsten Verstöße:

- Nord Korea

- China

- Ich rannte

- Saudi Arabien

Andere Länder, die für die Internetzensur nicht bekannt sind, sind Bahrain, Belarus, Burma, Kuba, Syrien, Usbekistan, Turkmenistan und Vietnam.

Die Internetzensur beschränkt sich nicht nur auf repressive Regime. Zum Beispiel ist es für Bildungseinrichtungen auf der ganzen Welt üblich, das Filtern von Inhalten, die als anstößig erachtet werden, zu implementieren. Unternehmen und Institutionen tun das auch. Viele öffentliche WLAN-Zugangspunkte blockieren Pornographie oder Material, das auf Hass und Gewalt basiert. Möglicherweise haben Sie auch öffentliche WLAN-Hotspots verwendet, bei denen der Zugriff auf Streaming-Medien-Websites blockiert wurde und Dateidownloads eingeschränkt waren. Natürlich ist das Internet nicht kostenlos.

Die Methoden für die Internet-Zensur

IP-Blockierung

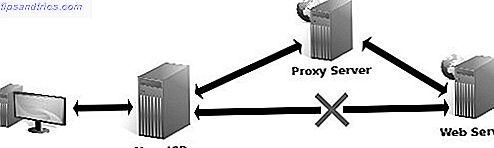

Dies ist die grundlegendste Methode zum Filtern von Inhalten. Es beinhaltet das Blockieren der IP-Adresse der Zielwebsite. Leider werden alle Websites, die die gleiche IP-Adresse teilen, was normalerweise auf einem gemeinsam genutzten Hosting-Server der Fall ist, ebenfalls blockiert. Dies war die Methode, die von Internetdienstanbietern in Großbritannien verwendet wurde, um The Pirate Bay nach einer gerichtlichen Verfügung im April 2012 zu blockieren . Problemumgehung : Sie benötigen lediglich einen Proxy mit Zugriff auf die blockierte Website. Es gibt zahlreiche kostenlose Proxies online. Dieser Artikel von Guy McDowell listet vier Websites, die Ihnen eine kostenlose aktualisierte Proxy-Liste geben 4 Websites, die Ihnen eine kostenlose aktualisierte Proxy-Liste 4 Websites, die Ihnen eine kostenlose aktualisierte Proxy-Liste geben Lesen Sie mehr. Der Proxy-Server ruft die Website für Sie ab und zeigt sie in Ihrem Browser an. Ihr ISP sieht nur die IP-Adresse des Proxys und nicht die gesperrte Website. Gesperrte Websites können diese Zensurmethode auch dadurch umgehen, dass sie eine neue IP-Adresse hinzufügen und die Nutzer darüber informieren. Benutzer können dann problemlos auf die Site zugreifen.

DNS-Filterung und -Umleitung

Dies ist eine viel ausgeklügeltere Filtermethode, bei der der Domain Name Server DNS nur ein Proxy ist - ein VPN verwenden, um auf eine Region zuzugreifen Video blockiert DNS ist nur ein Proxy - Verwenden Sie ein VPN, um auf eine Region zuzugreifen Videoblock Aus Copyrightgründen bestimmte Medien Unternehmen erlauben ihre Inhalte nur in bestimmten geografischen Gebieten. Im Klartext bedeutet das, dass sie Mäkel sind, die saugen. Und was macht das Internet ... Read More nicht die richtige Domäne auflösen oder eine falsche IP-Adresse zurückgibt. ISPs in vielen Ländern verwenden diese Methode, um illegale Websites zu blockieren, zum Beispiel verwenden Dänemark und Norwegen DNS-Filter, um Kinderpornoseiten zu blockieren. Auch China und der Iran haben diese Methode in der Vergangenheit mehrfach genutzt, um den Zugang zu legitimen Sites zu blockieren. Lesen Sie den Artikel von Danny zum Ändern Ihres DNS Ändern der DNS-Server und Verbessern der Internetsicherheit Ändern der DNS-Server und Verbessern der Internetsicherheit Stellen Sie sich vor, Sie wachen an einem schönen Morgen auf, schütten sich eine Tasse Kaffee ein und setzen sich dann hin an deinem Computer, um mit deiner Arbeit für den Tag anzufangen. Bevor Sie tatsächlich ... Lesen Sie mehr für weitere Informationen.

Umgehung : Eine Möglichkeit, dies zu umgehen, besteht darin, ein DNS zu finden, das den Domänennamen korrekt auflöst, z. B. OpenDNS oder Google Public DNS. Um Ihr DNS von Ihrem ISP zu OpenDNS oder Google Public DNS zu ändern, müssen Sie es in Ihrem Betriebssystem oder Gerät konfigurieren. Beide haben ausgezeichnete Tutorials für alle Arten von Betriebssystemen. Sie können auch die numerische IP-Adresse in Ihrer URL-Leiste anstelle des tatsächlichen Domänennamens eingeben. Dies ist jedoch weniger effektiv, insbesondere wenn Websites IP-Adressen teilen.

URL-Filterung

Bei der URL-Filterung wird die angeforderte URL unabhängig vom tatsächlichen in der URL eingegebenen Domänennamen nach Ziel-Keywords durchsucht. Viele populäre Content-Control-Software und Filter verwenden diese Methode. Zu den typischen Nutzern gehören Bildungseinrichtungen, private Unternehmen und Regierungsbehörden.

Problemumgehung : Eine sehr technische Methode zur Umgehung ist die Verwendung von Escape-Zeichen in der URL. Es ist jedoch viel einfacher, verschlüsselte Protokolle wie einen VPN-Dienst (Virtual Private Network) oder Tor zu verwenden. Sobald die Daten verschlüsselt sind, kann der Filter die URL nicht mehr scannen und Sie können daher auf eine beliebige Website zugreifen.

Paketfilterung

Diese Methode wird auch als statische Paketfilterung bezeichnet. Es ist eine Firewall-Technik, mit der der Netzwerkzugriff gesteuert wird. Eingehende und ausgehende Datenpakete werden überwacht und entweder basierend auf vorher festgelegten Regeln wie Quell- und Ziel-IP-Adressen, Schlüsselwörtern und Ports angehalten oder durchgelassen. Wenn sie in der Internetzensur verwendet werden, werden TCP-Paketübertragungen vom ISP beendet, wenn zielgerichtete Schlüsselwörter erkannt werden.

Problemumgehung : VPN-Dienste und Tor sind die beste Möglichkeit, die Paketfilterung zu umgehen. Pakete, die über VPN und Tor gesendet werden, enthalten doppelte IP-Header. Firewalls können die Filterregeln nur auf den äußeren Header, nicht aber auf den inneren Header anwenden, wenn diese Datenpakete übertragen werden.

Man-in-the-middle (MITM) -Angriff

Ich habe nur von dieser Methode gehört, die von einigen der früher erwähnten Regime benutzt wurde. Es ist eine gängige Hacker-Methode, aber im Januar 2010 nutzten die chinesischen Behörden erfolgreich einen MITM-Angriff, um den Verkehr zu Github.com abzufangen und zu verfolgen. Wie der Name schon sagt, basiert ein MITM-Angriff auf Identitätswechsel, bei dem der Lauscher unabhängige Verbindungen zu den Opfern herstellt und sie glauben lässt, dass sie miteinander kommunizieren.

Problemumgehung : Die beste Verteidigung gegen MITM-Angriffe besteht in der Verwendung verschlüsselter Netzwerkverbindungen, wie sie HTTPS bietet (Was ist HTTPS? Was ist HTTPS? Wie sichere Verbindungen standardmäßig aktiviert werden? Was ist HTTPS und wie werden sichere Verbindungen pro Standard aktiviert? weit und breit und haben die vorderste Front der meisten Leute erreicht. Begriffe wie Antivirus oder Firewall sind nicht mehr fremdes Vokabular und werden nicht nur verstanden, sondern auch von ... Read More?) und VPN verwendet. HTTPS nutzt SSL-Funktionen in Ihrem Browser, um Ihren Netzwerkverkehr vor neugierigen Augen zu verbergen. Es gibt Chrome- und Firefox-Erweiterungen, die als HTTPS Everywhere bekannt sind und Ihre Kommunikation auf den meisten wichtigen Websites verschlüsseln. Beachten Sie bei der Verwendung von HTTPS immer die Warnungen des Browsers, dass das Zertifikat einer Website nicht vertrauenswürdig ist. Dies könnte auf einen möglichen MITM-Angriff hindeuten. Die VPN- und Tor-Technologie verwendet ebenfalls SSL, wodurch der Angreifer den Schlüssel zum Verschlüsseln des Datenverkehrs erhält.

TCP-Verbindung setzt TCP-Resets zurück

Wenn bei dieser Methode eine TCP-Verbindung durch einen vorhandenen Filter blockiert wird, werden alle nachfolgenden Verbindungsversuche ebenfalls blockiert. Es ist auch möglich, dass andere Benutzer oder Websites blockiert werden, wenn der Netzwerkverkehr über den Standort des Blocks geleitet wird. TCP-Verbindungs-Resets wurden ursprünglich von Hackern verwendet, um ein DOS (Denial of Service) zu erstellen. Was ist ein DDoS-Angriff? [MakeUseOf erklärt] Was ist ein DDoS-Angriff? [MakeUseOf Explains] Der Begriff DDoS pfeift vorbei, wenn Cyber-Aktivismus seinen Kopf massig aufzieht. Diese Art von Angriffen macht aus verschiedenen Gründen internationale Schlagzeilen. Die Probleme, die diese DDoS-Attacken starten, sind oft umstritten oder sehr ... Lesen Sie mehr Bedingung, aber Internet-Zensoren in vielen Ländern finden zunehmend die Technik nützlich, um den Zugriff auf bestimmte Websites zu verhindern. Ende 2007 wurde berichtet, dass Comcast diese Methode zur Deaktivierung der Peer-to-Peer-Kommunikation verwendet hat. Die US-amerikanische FCC ordnete Comcast an, die Praxis im August 2008 zu beenden.

Problemumgehung : Die Problemumgehung für dieses Problem besteht hauptsächlich darin, das von der Firewall gesendete Zurücksetzungspaket zu ignorieren. Das Ignorieren von Resets kann durch Anwendung einfacher Firewall-Regeln auf Ihren Router, Ihr Betriebssystem oder Ihre Antiviren-Firewall erfolgen. Konfigurieren Sie Ihre Firewall so, dass sie das Zurücksetzungs-Paket ignoriert, sodass für dieses Paket keine weitere Aktion oder Antwort ausgeführt wird. Sie können dies noch einen Schritt weiter gehen, indem Sie die Time-to-live (TTL) -Werte in den Reset-Paketen untersuchen, um festzustellen, ob sie von einem Zensurgerät kommen. Internetnutzer in China haben diese Problemumgehung erfolgreich genutzt, um die Große Firewall Chinas zu übertreffen.

Deep Packet Inspection (DPI)

Jetzt ist dieser wirklich gruselig. Unter dem Flügel des PRISM-Projekts Was ist PRISM? Alles, was Sie wissen müssen Was ist PRISM? Alles, was Sie wissen müssen Die National Security Agency in den USA hat Zugriff auf alle Daten, die Sie bei US-Dienstleistern wie Google, Microsoft, Yahoo und Facebook speichern. Sie überwachen wahrscheinlich auch den größten Teil des Datenverkehrs, der über die ... Read More, die NSA verwendet diese Methode, um private E-Mail-Kommunikation zu belauschen und zu lesen. China und der Iran nutzen die Deep Packet Inspection sowohl für das Abhören als auch für die Internetzensur. Die DPI-Technologie ermöglicht es neugierigen Augen, den Datenteil eines Pakets zu untersuchen, um nach nicht eingehaltenen Kriterien zu suchen. Dies können Keywords, eine gezielte E-Mail-Adresse, IP-Adresse oder eine Telefonnummer im Falle von VoIP sein. Während DPI ursprünglich zur Abwehr von Spam, Viren und Systemeinbrüchen eingesetzt wurde, ist es aus den jüngsten Entwicklungen klar, dass es jetzt eine Waffe der Wahl für Internetzensur ist.

Problemumgehung : Um eine Deep Packet Inspection zu übertreffen, müssen Sie mithilfe einer sicheren VPN-Verbindung eine Verbindung zu einem Remote-Server herstellen. Das Tor-Browser-Paket ist ideal, um die Deep Packet Inspection zu umgehen, da es Ihren Standort oder Ihre Nutzung vor jedem versteckt, der eine Netzwerküberwachung durchführt. Können Sie Internetüberwachungsprogrammen wie PRISM entkommen? Können Sie Internet-Überwachungsprogramme wie PRISM entkommen? Seit Edward Snowden PRISM, das nicht mehr geheime Überwachungsprogramm der NSA, auf den Punkt gebracht hat, wissen wir eines sicher: Nichts, was online passiert, kann als privat betrachtet werden. Kannst du wirklich entkommen ... Lesen Sie mehr oder Verkehrsanalyse.

Fazit & Ausblick

Ich habe VPN und Tor als Workaround für die meisten Formen der Internetzensur erwähnt. Ich muss jedoch einen Vorbehalt aussprechen. Die jüngsten Entwicklungen in China haben gezeigt, dass sogar VPN blockiert werden kann. Ende 2012 wurde weithin berichtet, dass die große Firewall von China, wie schnell zu überprüfen, wenn Ihre Website hinter der großen Firewall von China sichtbar ist Wie schnell zu überprüfen, wenn Ihre Website sichtbar ist hinter der großen Firewall von China Die große Firewall von China, offiziell als Golden Shield-Projekt bekannt, verwendet eine Vielzahl von Methoden, um ausländische Websites zu blockieren, die die chinesische Regierung nicht mag. Die chinesische Regierung veröffentlicht keine Liste von ... Read More ist jetzt in der Lage, verschlüsselten Netzwerkverkehr von mehreren VPN-Systemen zu lernen, zu entdecken und zu blockieren (nicht alle). China Unicom, einer der größten ISPs in China, beendet nun Verbindungen, sobald eine verschlüsselte Verbindung entdeckt wird.

Es ist jedoch klar, dass es einen intensiven Wettbewerb gibt, bei dem VPN-Firmen gegen Internetzensoren vorgehen, wobei jeder versucht, vorne zu bleiben. Es ist ein Katz-und-Maus-Spiel, bei dem die VPN-Firmen nur über Wasser bleiben - nach allem, was wir ihnen dafür zahlen. Für totale Anonymität im Internet steht Tor nichts im Wege. Die NSA hat in Dokumenten, die dem Guardian zugespielt wurden, zugegeben, dass Tor " der König der Internet-Anonymität mit hoher Sicherheit und niedriger Latenz ist. "

Schließlich scheinen zukünftige Zensurversuche darauf ausgerichtet, Desktops, Tablets und Smartphones zu hacken, um blockierende Software direkt in die Geräte der Nutzer einzubetten. In Zukunft werden leistungsstarke Antiviren- und Anti-Spyware-Lösungen eine sinnvolle Investition sein.

Haben Sie in letzter Zeit Internet-Zensur erlebt? Wie hast du daran gearbeitet? Teile deine Erfahrungen und Kommentare mit uns unten.