Safeplug ist ein spezieller Router, der eine anonyme Internetverbindung über das Tor-Netzwerk herstellt (was ist Tor?); es kostet $ 50 - aber Sie können Ihre eigenen mit einem Raspberry Pi und USB WiFi Dongle machen.

In Wahrheit werden Sie nicht viel sparen: Die Kosten für den Pi plus einen passenden WiFi-Dongle werden Sie etwa $ 50 oder mehr kosten. Aber DIY macht Spaß, wir lernen viel dabei und du hast wahrscheinlich schon einen Pi dabei, der Staub sammelt.

Einkaufsliste

- Raspberry Pi (Modell B)

- SD-Karte von mindestens 4 Gigabyte

- Ethernet Kabel

- Kompatibler USB Wifi Adapter - das bedeutet, dass man im Strukturmodus mit einem Hostapd-Paket arbeiten kann (wie dieses auf dem RT5370-Chipsatz basiert)

- Micro-USB-Netzteil

Die Theorie

Wir werden den Raspberry Pi so anpassen, dass er wie ein Router funktioniert: Er wird an einen Ethernet-Anschluss Ihres bestehenden Internet-Routers angeschlossen wie jedes andere Gerät, aber er wird auch mit dem Tor-Anonymisierungsnetzwerk verbunden. Sie können unseren vollständigen Leitfaden zu Tor lesen, um mehr zu erfahren, aber im Wesentlichen funktioniert es, indem Sie Ihre Internetanfragen über mehrere Computer senden - sie rund um den Globus herumprallen lassen - so dass Sie praktisch unauffindbar sind. Der Pi sendet ein WiFi-Netzwerk, so wie es Ihr Router wahrscheinlich tut, so dass jeglicher Verkehr auf dem WiFi über Tor an das Internet gesendet wird. Wenn Sie noch keinen WLAN-fähigen Router haben und einen wollen, folgen Sie einfach der ersten Hälfte dieses Tutorials.

Es gibt natürlich eine Verringerung der Geschwindigkeit, dies zu tun, sowohl durch das Routing-Element als auch das tatsächliche Tor-Netzwerk.

Seien Sie jedoch gewarnt: Wenn Sie Tor alleine durchsuchen, wird Ihre Sitzung nicht vollständig anonymisiert. Ihr Browser ist voll von zwischengespeicherten Dateien und Cookies, die verwendet werden können, um Ihre Präsenz auf einer Website zu identifizieren (Was ist ein Cookie? Was ist ein Cookie und was hat er mit meiner Privatsphäre zu tun? [MakeUseOf Explains] Was ist ein Cookie? Es hat mit meiner Privatsphäre zu tun? [MakeUseOf erklärt] Die meisten Leute wissen, dass es im Internet verstreute Cookies gibt, die bereit und bereit sind, von denen gefressen zu werden, die sie zuerst finden können. Warte, was? Das kann nicht richtig sein. Ja, es gibt Cookies ... Lesen Sie mehr). Stellen Sie sicher, dass diese deaktiviert und blockiert sind (verwenden Sie den Inkognito-Modus) - und beginnen Sie natürlich nicht, sich auf Websites anzumelden.

Anfangen

Brennen Sie eine neue Kopie des neuesten Raspian Wheezy-Bildes auf Ihre SD-Karte. Schließen Sie den Strom, Ethernet, USB WiFi Adapter an und booten Sie hoch. Sie benötigen keinen Monitor oder keine Tastatur - wir erledigen das alles über die Befehlszeile.

Verwenden Sie einen IP-Scanner Top 3 Portable Network Analyse- und Diagnose-Tools Top 3 Portable Network Analyse- und Diagnose-Tools Lesen Sie mehr, um herauszufinden, die IP-Adresse Ihres Raspberry Pi (IP-Scanner für OS X funktioniert gut für mich), dann SSH in es von einem Eingabeaufforderung (Verwendung von SSH in Windows 4 Einfache Verwendung von SSH in Windows 4 Einfache Verwendung von SSH in Windows SSH ist die De-facto-Lösung für den sicheren Zugriff auf Remote-Terminals unter Linux und anderen UNIX-ähnlichen Systemen SSH-Server, auf den Sie zugreifen möchten, müssen Sie einen SSH-Client herunterladen .... Lesen Sie mehr) mit dem Befehl:

ssh pi@xxxx wo xxxx ist die IP-Adresse Ihres Pi. Das Standardpasswort ist "Himbeere"

Art:

sudo raspi-config um das grafische Setup-Dienstprogramm auszuführen. Erweitern Sie das Dateisystem, beenden Sie das Setup-Programm und starten Sie es neu. Sie sollten immer noch die gleiche IP-Adresse haben - gehen Sie weiter und SSH wieder ein.

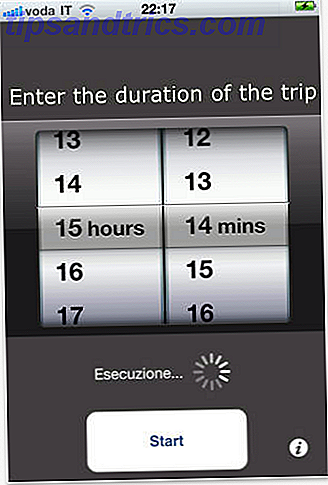

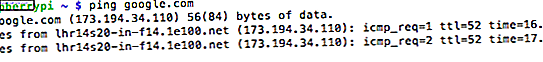

Überprüfen Sie, ob der Pi auf das Internet zugreifen kann, indem Sie eingeben

ping google.com innerhalb Ihrer SSH-Sitzung (nicht auf Ihrem lokalen Rechner). Sie sollten so etwas sehen:

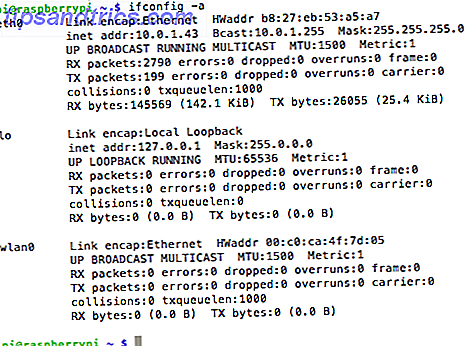

Drücken Sie STRG-C, um es zu stoppen. Überprüfen Sie nun, ob Ihr WiFi-Adapter erkannt wird, indem Sie Folgendes eingeben:

ifconfig -a Wenn Sie wlan0 aufgelistet sehen, ist alles gut. Ist dies nicht der Fall, wird Ihr Wireless-Adapter nicht einmal erkannt, geschweige denn vom Struktur- / AP-Modus.

Lassen Sie uns das System aktualisieren und einige Software installieren. Führen Sie den folgenden Schritt nacheinander aus und gehen Sie bei Bedarf durch Eingabeaufforderungen. Im zweiten Schritt entfernen wir die Wolfram-Engine, um einen Mathe-Kernel-Fehler zu beheben - wir sparen dabei 450 Megabyte.

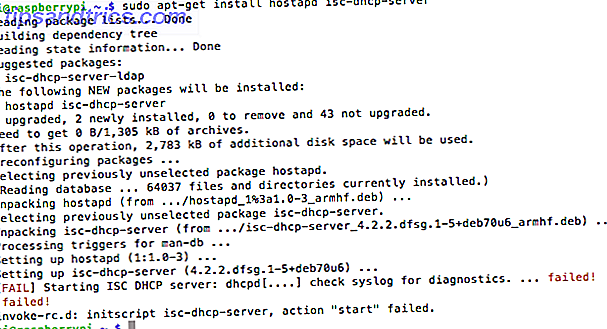

sudo apt-get update sudo apt-get remove wolfram-engine sudo apt-get install hostapd isc-dhcp-server

Hier haben wir einen DHCP-Server installiert, sodass WLAN-Clients automatisch eine IP-Adresse erhalten können. Ignoriere den Fehler - das bedeutet nur, dass wir ihn noch nicht eingerichtet haben.

sudo nano /etc/dhcp/dhcpd.conf Kommentieren Sie (fügen Sie ein # zu Beginn von ihnen hinzu) die folgenden Zeilen:

option domain-name "example.org"; option domain-name-servers ns1.example.org, ns2.example.org; Kommentar entfernen (entfernen Sie die #) das Wort autorisierend aus diesen Zeilen:

# If this DHCP server is the official DHCP server for the local # network, the authoritative directive should be uncommented. authoritative; Jetzt blättern Sie ganz nach unten und fügen Sie ein:

subnet 192.168.42.0 netmask 255.255.255.0 { range 192.168.42.10 192.168.42.50; option broadcast-address 192.168.42.255; option routers 192.168.42.1; default-lease-time 600; max-lease-time 7200; option domain-name "local"; option domain-name-servers 8.8.8.8, 8.8.4.4; } Speichern mit STRG-X -> Y -> Enter .

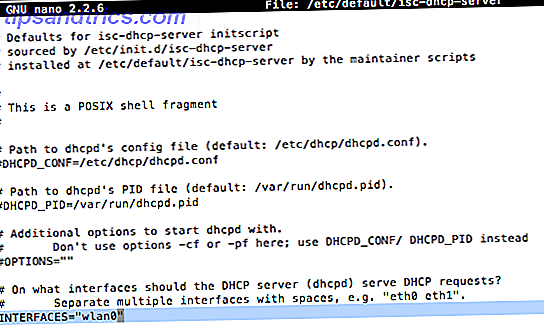

Geben Sie als Nächstes Folgendes ein:

sudo nano /etc/default/isc-dhcp-server Ändere die letzte Zeile so, dass sie lautet:

INTERFACES="wlan0"

Das bedeutet, dass unser DHCP-Server auf der drahtlosen Schnittstelle hören sollte, um IP-Adressen zu vergeben. Zuletzt:

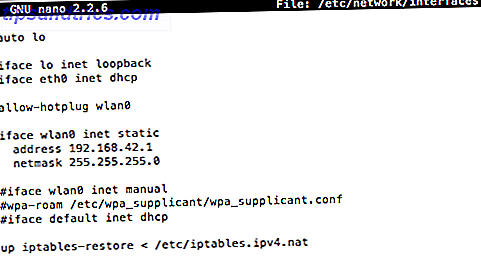

sudo nano /etc/network/interfaces Ersetze alles nach (hinterlasse diese Zeile):

allow-hotplug wlan0 Mit diesem:

iface wlan0 inet static address 192.168.42.1 netmask 255.255.255.0 #iface wlan0 inet manual #wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf #iface default inet dhcp

Exit und speichern (CTRL-X, Y, eingeben - daran denken, ich werde es nicht noch einmal sagen!) . Wir haben jetzt eine statische IP-Adresse für das drahtlose Netzwerk definiert, und wir haben dem DHCP-Server mitgeteilt, dass er Clients IP-Adressen zuweisen soll. Genial. Geben Sie als Nächstes Folgendes ein:

sudo ifconfig wlan0 192.168.42.1 Um unseren Hotspot zu definieren, bearbeiten Sie die HostAP-Konfigurationsdatei wie folgt.

sudo nano /etc/hostapd/hostapd.conf Fügen Sie die folgenden Zeilen hinzu, bearbeiten Sie die SSID (WiFi-Netzwerkname) und wpa_passphrase, wenn Sie möchten.

interface=wlan0 driver=nl80211 ssid=PiTest hw_mode=g channel=6 macaddr_acl=0 auth_algs=1 ignore_broadcast_ssid=0 wpa=2 wpa_passphrase=raspberry wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP Jetzt müssen wir dem Pi mitteilen, wo sich unsere Konfigurationsdatei befindet.

sudo nano /etc/default/hostapd Ersetzen Sie diese Zeile:

#DAEMON_CONF="" mit:

DAEMON_CONF="/etc/hostapd/hostapd.conf" Schließlich müssen wir NAT konfigurieren. NAT oder Network Address Translation (Netzwerkadressübersetzung) ist der Prozess, bei dem interne Netzwerk-IP-Adressen in eine einzige externe IP-Adresse geändert werden und die Dinge entsprechend umgeleitet werden.

sudo nano /etc/sysctl.conf Ganz unten hinzufügen:

net.ipv4.ip_forward=1 Sparen. Führen Sie alle folgenden Befehle aus - Sie können sie alle gleichzeitig einfügen. Hier erstellen wir Routing-Tabellen, die im Grunde nur unseren Ethernet- und WiFi-Adapter verbinden.

sudo sh -c "echo 1>/proc/sys/net/ipv4/ip_forward" sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED, ESTABLISHED -j ACCEPT sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Abschließend:

sudo nano /etc/network/interfaces und füge hinzu:

up iptables-restore< /etc/iptables.ipv4.nat bis zum Ende. Um zu testen, wir laufen:

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf Ihr PiTest- Netzwerk sollte jetzt senden, vorausgesetzt, Sie haben den Namen nicht geändert. Versuchen Sie, eine Verbindung von einem anderen Computer oder mobilen Gerät herzustellen, und auf dem Bildschirm sollten einige Debug-Informationen angezeigt werden:

Drücken Sie nun STRG-C, um das Programm abzubrechen, und stellen Sie sicher, dass es beim Neustart als Dienst ausgeführt wird. Führen Sie diese Befehle aus:

sudo service hostapd start sudo service isc-dhcp-server start sudo update-rc.d hostapd enable sudo update-rc.d isc-dhcp-server enable Jetzt haben wir den Routing-Teil-Setup, aber wir müssen Tor noch zu der Gleichung hinzufügen - im Moment haben wir gerade einen Router gemacht.

Installieren Sie Tor

sudo apt-get install tor sudo nano /etc/tor/torrc Kopiere und füge das oben rechts ein. Ignoriere alles andere und speichere:

Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion, .exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53 DNSListenAddress 192.168.42.1 Entfernen Sie unsere alten Routingtabellen und fügen Sie eine Ausnahme für SSH hinzu, damit wir uns noch einloggen können. Wir fügen Passthrough für DNS-Lookups hinzu. und Lenken des gesamten TCP-Verkehrs (Steuersignale) zu 9040.

sudo iptables -F sudo iptables -t nat -F sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22 sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53 sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040 Sie können die Einträge wie folgt überprüfen:

sudo iptables -t nat -L Speichern Sie die Datei so, dass sie beim Neustart geladen wird.

sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Aktivieren Sie es, um beim Booten zu starten, und starten Sie es neu, damit wir es testen können.

sudo update-rc.d tor enable sudo shutdown -r now Sie können eine Protokolldatei erstellen und sie wie folgt markieren (dies ist nicht notwendig, kann aber beim Debuggen hilfreich sein, wenn Probleme auftreten).

sudo touch /var/log/tor/notices.log sudo chown debian-tor /var/log/tor/notices.log sudo chmod 644 /var/log/tor/notices.log tail -f /var/log/tor/notices.log Gehen Sie zu whatismyipaddress.com, um zu bestätigen, dass Ihre IP nicht von Ihrem eigenen ISP stammt:

Oder benutze check.torproject.org:

Sie werden vielleicht feststellen, dass Google oft mit einem Captcha verifiziert werden muss - das liegt daran, dass Tor oft von Spammern verwendet wird und Sie nicht viel dagegen tun können.

Herzlichen Glückwunsch, Sie sind anonymisiert und können nun auf versteckte Tor-Webseiten mit der .onion- Domain zugreifen (So finden Sie aktive Onion-Sites? Wie Sie aktive Onion-Sites finden und warum Sie vielleicht aktive Onion-Sites finden können? Websites, die so genannt werden, weil sie mit ".onion" enden, werden als Tor-Hidden-Dienste gehostet - eine völlig anonyme Möglichkeit, Websites zu hosten. Lesen Sie weiter. Mach einfach nichts albernes, wie zum Beispiel eine Website, die Drogen für Bitcoins verkauft, oder benutze deinen richtigen Namen überall, und es sollte dir gut gehen. Lassen Sie uns wissen, wenn Sie Probleme haben und ich werde versuchen zu helfen.