Tor ist eines der mächtigsten Werkzeuge zum Schutz Ihrer Privatsphäre Really Private Browsing: Ein inoffizielles Benutzerhandbuch zu Tor Really Private Browsing: Ein inoffizielles Benutzerhandbuch zu Tor Tor bietet wirklich anonymes und unauffindbares Browsing und Messaging sowie Zugriff auf die sogenannten "Deep Web". Tor kann von keiner Organisation auf dem Planeten plausibel gebrochen werden. Lesen Sie mehr im Internet. Aber wie ein neues Experiment bewiesen hat, ist seine Macht mit ernsthaften Einschränkungen verbunden. Heute werden wir ein wenig darüber sprechen, wie Tor funktioniert, was es tut und was nicht, und wie man es bei der Verwendung in Sicherheit hält.

Tor in Kürze

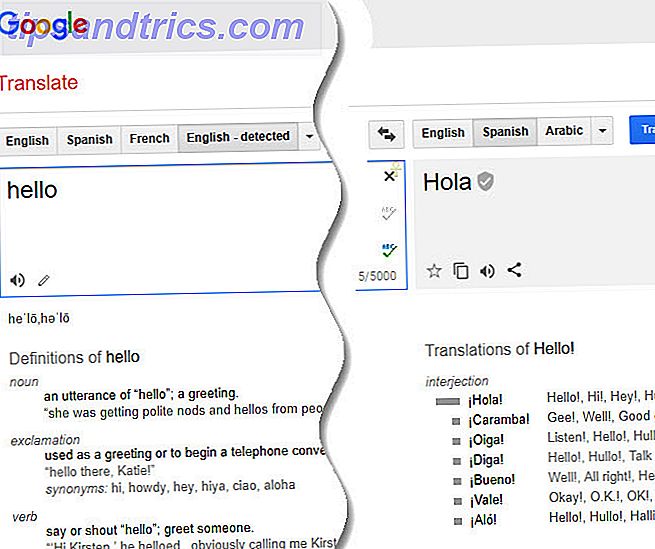

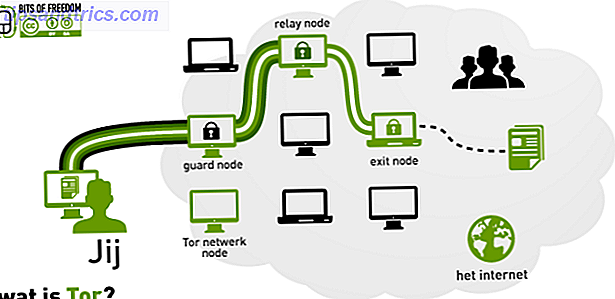

Tor funktioniert wie folgt: Wenn Sie eine Nachricht durch Tor senden, wird es auf einem zufällig generierten Kurs im gesamten Netzwerk gesendet, mit einer kryptografischen Technologie bekannt als "Zwiebel-Routing." Anonyme Internet Surfen mit Tor Anonym Internet Surfen mit Tor Tor ist eine frei zugängliches Netzwerk, das den Internetverkehr sicher und anonym durchfließen lässt. Lesen Sie mehr Es ist ein bisschen wie das Senden einer Nachricht in einer Reihe von Umschlägen versiegelt. Jeder Knoten im Netzwerk entschlüsselt die Nachricht (öffnet die äußerste Hülle) und sendet das noch verschlüsselte Ergebnis (innerer versiegelter Umschlag) an seine nächste Adresse. Als Ergebnis kann kein einzelner Knoten mehr als eine einzelne Verbindung in der Kette sehen, und der Pfad der Nachricht wird extrem schwierig zu verfolgen.

Irgendwann muss die Nachricht irgendwo enden. Wenn es sich um einen versteckten "Tor-Dienst" handelt, bei dem es sich um einen Server handelt, der direkt mit dem Tor-Netzwerk verbunden ist, gibt es kein Problem. Wenn Sie jedoch nur Tor als Proxy verwenden, um auf das normale Internet zuzugreifen, wird es etwas komplizierter. An einem bestimmten Punkt muss Ihr Verkehr durch einen so genannten "Ausgangsknoten" gehen - einen Tor-Knoten, der Ihre Pakete an das normale Internet weiterleitet.

Ihr Datenverkehr ist anfällig für Snooping von diesen Ausgangsknoten. Wie schlimm ist das Problem? Zum Glück haben einige unerschrockene Forscher etwas zu diesem Thema geforscht.

Fangen schlechte Knoten

Der mononyme schwedische Sicherheitsforscher "Chloe" entwickelte eine clevere Technik, um korrupte Knoten aus dem Weg zu räumen. Im Grunde genommen funktioniert es so: Chloe hat eine Website eingerichtet, die einen legitimen Domainnamen und ein Webdesign verwendet, um als Honigtopf zu dienen. Für diesen speziellen Test erstellte sie eine Domain, die einem Bitcoin-Händler ähneln sollte. Sie lud dann eine Liste jedes Exit-Knotens herunter, der bei Tor angemeldet war, und verwendete jeden Exit-Knoten der Reihe nach, um sich bei der Site anzumelden, wobei er ein eindeutiges Konto verwendete, das für den fraglichen Exit-Knoten spezifisch ist.

Dann lehnte sie sich zurück und wartete einen Monat lang. Alle Knoten, die versuchten, Anmeldedaten zu stehlen, würden sich anmelden, ihren Benutzernamen und ihr Kennwort stehlen und versuchen, sie zu verwenden. Ihre Honeypot-Websites würden die Mehrfach-Login-Versuche bemerken und sich eine Notiz machen. Da die Passwörter für jeden Knoten eindeutig sind, kann Chloe genau festlegen, welcher Knoten den Köder genommen hat.

Die Ergebnisse des Experiments sind interessant. Von ungefähr 1400 Exit-Notizen versuchten 16, das Passwort zu stehlen und sich anzumelden. Diese Zahl ist auf den ersten Blick nicht allzu alarmierend, aber es gibt einige Fakten, an die man sich erinnern sollte.

Erstens werden nur die Knoten erfasst, die daran interessiert waren, schnell ein paar schnelle Bitcoins zu stehlen - mit anderen Worten, die skrupellosen Menschen. Ehrgeizigere Kriminelle würden dagegen wahrscheinlich nicht in so einem einfachen Honigtopf auftauchen.

Zweitens ist der Schaden, den ein einzelner skrupelloser Ausgangsknoten anrichten kann, beträchtlich, wie eine unabhängige schwedische Studie im Jahr 2007 erfuhr. Der Sicherheitsberater Dan Egerstad führte fünf kompromittierte Tor-Ausgangsknoten als Experiment durch und war schnell im Besitz von Zugangsdaten für Tausende von Servern auf der ganzen Welt - einschließlich derer, die zu australischen, indischen, iranischen, japanischen und russischen Botschaften gehören. Dies war mit einer enormen Menge an sensiblen Informationen verbunden.

Egerstad schätzte, dass 95% des Verkehrs, der durch seine Knoten lief, unverschlüsselt waren, was ihm den vollständigen Zugriff auf seine Inhalte ermöglichte. Nachdem Egerstad einige dieser Informationen online veröffentlicht hatte, wurde er von der schwedischen Polizei überfallen und in Gewahrsam genommen. Er behauptet, einer der Beamten habe ihm gesagt, dass die Festnahme auf internationalen Druck zurückzuführen sei.

Das waren nur fünf korrupte Knoten! Natürlich ist selbst eine Streuung von korrupten Tor-Ausgangsknoten ein echtes Problem. Und, wie Chloe berichtet hat, hat Tors halbzentralisiertes System zur Säuberung schlechter Knoten völlig versagt, gegen die schlechten Knoten, die sie identifiziert hat, vorzugehen - sie arbeiten immer noch und schnüffeln vermutlich immer noch.

Wie man Tor sicher benutzt

Zum Glück machten die ausländischen Mächte, deren Informationen auf diese Weise kompromittiert waren, alle einen grundlegenden Fehler: Sie missverstanden nämlich, was Tor ist und wofür es ist. Viele Leute nehmen an, dass Tor ein Ende-zu-Ende-Verschlüsselungstool ist, und das ist es nicht. Tor wurde entwickelt, um den Ursprung Ihres Browsers und Ihrer Nachrichten zu anonymisieren - nicht deren Inhalt. Wenn Sie Tor verwenden, um im Internet zu surfen, sind alle Nachrichten, die Sie senden, für Ihren Exit-Knoten leicht zu durchforsten. Das ist ein starker Anreiz für skrupellose Menschen, Exit-Knoten ausschließlich für Spionage, Diebstahl oder Erpressung einzurichten.

Die gute Nachricht ist, dass es einige einfache Tricks gibt, mit denen Sie Ihre Privatsphäre schützen können, während Sie Tor benutzen.

Bleib im Dunklen Netz

Der einfachste Weg, sich vor schlechten Exit-Knoten zu schützen, besteht darin, sie nicht zu verwenden: Indem Sie sich an die Verwendung versteckter Dienste in Tor selbst halten, können Sie die gesamte Kommunikation verschlüsselt halten, ohne jemals ins breitere Internet übergehen zu müssen. Das funktioniert gut, wenn es möglich ist - aber es ist nicht immer praktisch. Das dunkle Netz enthält, wie man aktive Zwiebel-Aufstellungsorte u. Warum Sie möchten, wie man aktive Zwiebel-Aufstellungsorte finden kann und warum Sie Zwiebelseiten wünschen, so genannt, weil sie mit ".onion" enden, gehostet werden als verborgene Dienste des Tors - a völlig anonymer Weg, Websites zu hosten. Lesen Sie mehr einen winzigen Bruchteil der Websites im Internet verfügbar, und was Sie wollen, ist oft nicht verfügbar, ohne das Netzwerk zu verlassen.

Verwenden Sie HTTPS

Eine weitere Möglichkeit, Tor sicherer zu machen, besteht darin, es durch ein Ende-zu-Ende-Verschlüsselungsprotokoll zu erweitern. Am nützlichsten ist wahrscheinlich HTTPS, mit dem Sie im verschlüsselten Modus mit Websites kommunizieren können. HTTPS ist in Tor standardmäßig für Sites aktiviert, die es unterstützen. Stellen Sie sicher, dass die HTTPS-Schaltfläche grün ist, bevor Sie potenziell vertrauliche Informationen übertragen.

Verwenden Sie anonyme Dienste

Sie können auch Ihre Sicherheit verbessern, indem Sie Websites und Dienste verwenden, die nicht selbstverständlich über Ihre Aktivitäten berichten. Google korreliert beispielsweise Ihre Suchaktivität, um herauszufinden, wer Sie sind. Nicht für böswillige Zwecke - einfach als Teil ihres Geschäftsmodells. Daher möchten Sie möglicherweise einen Dienst wie Duck Duck Go verwenden, der während der Verwendung keine Informationen über Sie enthält. Sie können Tor auch mit Diensten wie Cryptocat kombinieren, um (sehr) private Konversationen zu führen.

Vermeide persönliche Informationen

Wenn Sie ein wenig weiter gehen, ist der sicherste Weg, um zu vermeiden, dass persönliche Informationen ausspioniert werden, die Übertragung von irgendwelchen zu Beginn zu vermeiden. Die Verwendung von Tor für die Recherche ist in Ordnung, es wird jedoch vermieden, Informationen so weit wie möglich hochzuladen. Vermeide Chat, E-Mail und Foren, wann immer es möglich ist.

Logins vermeiden

Im Allgemeinen sollten Sie Websites vermeiden, bei denen Sie sich anmelden müssen. Die Verwendung von Reddit durch Tor ist ein potentiell riskantes Vorhaben, da es viele verschiedene Verhaltensweisen (Browsen, Posten und Kommentieren) miteinander verknüpft und einem potenziellen Angreifer eine Fülle von Informationen zur Verfügung stellt, mit denen Sie identifiziert werden könnten. Sie sollten auch darauf achten, Dienste wie Facebook, die Ihre Identität bereits kennen, zu vermeiden und sie den Werbetreibenden als eine Selbstverständlichkeit zu geben. Der komplette Facebook Privacy Guide Der komplette Facebook Privacy Guide Datenschutz auf Facebook ist ein komplexes Biest. Viele wichtige Einstellungen sind unsichtbar. Hier ist ein vollständiger Überblick über alle Datenschutzeinstellungen von Facebook, die Sie kennen müssen. Weiterlesen . Tor ist keine Magie und kann Sie nicht schützen, wenn Sie einem Geschäftspartner, der kein Interesse daran hat, Ihre Privatsphäre zu schützen, identifizierende Informationen geben.

Wie zu helfen

Das ist alles gut und gut für diejenigen, die gut genug informiert sind, um diese Tricks anzuwenden, aber (leider) sind viele derjenigen, die Tor am meisten benötigen (zum Beispiel Bürger von unterdrückenden Regimes) am wenigsten gut darüber informiert, wie um es richtig zu benutzen. Glücklicherweise hat Chloe, die Forscherin, die den ursprünglichen Stich erstellt hat, eine Zusammenfassung des Projekts ("BADONIONS") zusammen mit einigen der verwendeten Ressourcen erstellt. Wenn Sie das Know-how haben, können Sie eigene Honeypots einrichten und dabei helfen, fehlerhafte Knoten zu identifizieren und Tor sicher zu halten.

Gibt es Fragen? Verwenden Sie die Kommentare, um Ihre Diskussion zu beginnen.

Bildnachweis: rote Zwiebel über Shutterstock, Wat ist Tor, Überwachungskamera, Tor, Datenschutz