Ein Man-in-the-Middle-Angriff ist schwer zu identifizieren und zu verteidigen. MITM-Angriffe sind im Allgemeinen nicht darauf angewiesen, Computer an beiden Enden des Systems zu infizieren. Sie sind vielmehr auf die Steuerung der Kommunikationsgeräte zwischen zwei Systemen angewiesen. Zum Beispiel ein bösartiger Router mit kostenlosem WLAN 3 Gefahren der Anmeldung beim öffentlichen WLAN 3 Gefahren der Anmeldung beim öffentlichen WLAN Sie haben gehört, dass Sie PayPal, Ihr Bankkonto und möglicherweise sogar Ihr Konto nicht öffnen sollten E-Mail während der Nutzung von öffentlichem WiFi. Aber was sind die tatsächlichen Risiken? Read More an einem öffentlichen Ort kann einen Man-in-the-Middle-Angriff ausführen.

Ein Offline-Man-in-the-Middle-Angriff

Man-in-the-Middle-Angriffe gab es vor Computern. Bei dieser Art von Angriff fügt sich ein Angreifer zwischen zwei Parteien ein, die miteinander kommunizieren. Man-in-the-Middle-Angriffe sind im Wesentlichen Lauschangriffe.

Angenommen, Sie kommunizieren mit jemandem über physische E-Mails - Sie schreiben sich Briefe. Wenn Sie einen verrückten Briefträger hätten, könnten sie jeden Brief, den Sie mailen, abfangen, öffnen, lesen und dann den Brief neu verpacken und ihn an Ihren ursprünglichen Empfänger senden. Der ursprüngliche Empfänger würde Ihnen dann einen Brief zurückschicken, und der Briefträger würde den Brief öffnen, ihn lesen, neu verpacken und Ihnen übergeben. Sie würden nicht wissen, dass ein Mann in der Mitte Ihres Kommunikationskanals ist - richtig ausgeführt, ist diese Art von Angriff für die Teilnehmer unsichtbar.

Diese Art des Abhörens - das Übernehmen eines Kommunikationskanals zwischen zwei Teilnehmern und das Abhören des Verkehrs - ist der Kern eines Man-in-the-Middle-Angriffs. Es könnte schlimmer sein, als nur persönliche Korrespondenz zu lesen. Wenn Sie Briefe mit Geschäftsplänen hin und her verschicken, könnte der Angreifer diese Daten abfangen, ohne dass Sie es wissen.

Der Angreifer kann auch die Nachrichten während der Übertragung ändern. Nehmen wir an, Sie senden einen Brief an jemanden. Der Man-in-the-Middle könnte diesem Brief eine Notiz hinzufügen und um eine Art Gunst bitten - vielleicht bitten sie die Person am anderen Ende, etwas Geld einzubringen, weil Sie wirklich Geld brauchen. Sicher, die Schrift sieht vielleicht nicht identisch aus, aber der Mann in der Mitte könnte Ihren Brief Wort für Wort neu schreiben, seine eigene Nachricht hinzufügen und den Brief an den Empfänger schicken. Solange der Mann in der Mitte dies die ganze Zeit tat, würde der Empfänger nicht bemerken, dass es nicht deine Handschrift war. Der Empfänger könnte einen Brief zurückschreiben und erwähnen, dass sie etwas Geld enthalten, und der Mann in der Mitte könnte das Geld behalten, seinen Brief umschreiben - den Verweis auf das Geld weglassen - und den Brief an Sie senden. Dies erfordert ein wenig Arbeit in einer Offline-Welt, aber es ist viel einfacher, dies online zu tun, wo es durch Software automatisiert werden kann.

Online-Man-in-the-Middle-Angriffe

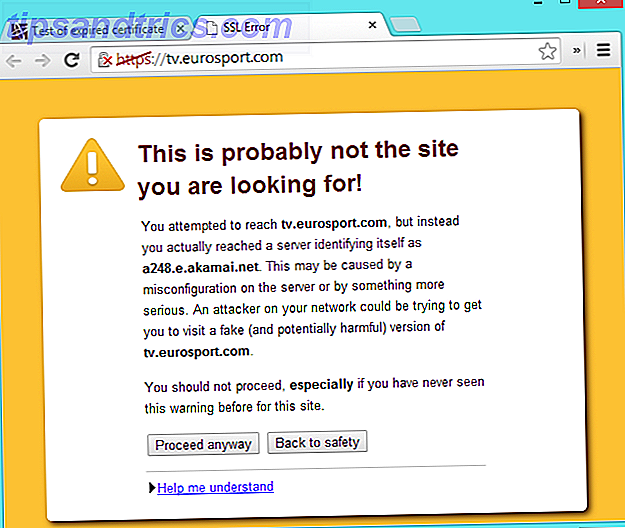

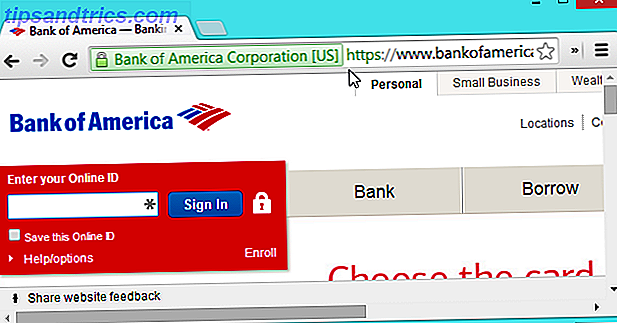

Online-Man-in-the-Middle-Angriffe funktionieren auf die gleiche Weise. Angenommen, Sie stellen eine Verbindung zu einem böswilligen WLAN-Router her - z. B. einem Router, der an einem öffentlichen Standort kostenloses WLAN bietet. Sie versuchen dann, eine Verbindung zur Website Ihrer Bank herzustellen. Im offensichtlichsten Angriffsszenario wird ein Zertifikatfehler angezeigt, der Sie darüber informiert, dass die Website der Bank nicht über das entsprechende Verschlüsselungszertifikat verfügt. Dies würde Sie auf einen Man-in-the-Middle-Angriff aufmerksam machen, aber einige Leute könnten diese Fehlermeldung durchklicken. Sie melden sich bei Ihrer Bank an und führen Transaktionen aus, wie Sie es normalerweise tun würden. Alles scheint in Ordnung zu sein.

In Wirklichkeit könnte ein Angreifer einen falschen Server eingerichtet haben, der Ihre Bank zu sein scheint. Wenn Sie sich damit verbinden, ruft es die Webseite der Bank ab, ändert sie ein wenig und präsentiert sie Ihnen. Sie melden sich mit Ihren Kontodetails an, und diese Details werden an den Man-in-the-Middle-Server gesendet. Der Server meldet sich dann für Sie an, ruft die Seite mit den Kontoinformationen ab und sendet Ihnen eine Kopie. Alles kann normal aussehen, aber in der Mitte sitzt ein Server, der Daten hin- und herleitet und die sensiblen Informationen abgehört. Das Zertifikatsproblem war die einzige Warnung - der Man-in-the-Middle-Server würde nicht über das entsprechende Sicherheitszertifikat verfügen, das die Website Ihrer echten Bank hätte.

Mit typischen unverschlüsselten HTTP-Websites - nicht verschlüsselte HTTPS-Websites Was ist HTTPS und wie kann man sichere Verbindungen per Default aktivieren? Was ist HTTPS und wie können sichere Verbindungen per Default aktiviert werden? Sicherheitsbedenken breiten sich weit aus und sind in den Vordergrund der meisten Menschen gerückt. Begriffe wie Antivirenprogramme oder Firewalls sind kein merkwürdiges Vokabular mehr und werden nicht nur verstanden, sondern auch von ... Read More - Sie haben keine Warnung vor einem Man-in-the-Middle-Angriff. Aus diesem Grund werden sensible Webseiten wie Kontoanmeldeseiten, Online-Banking-Systeme, Shopping-Sites und E-Mail-Dienste in der Regel über HTTPS angeboten.

Der obige Angriff hängt nicht davon ab, ob Sie durch eine Zertifikatswarnung klicken. Das SSLStrip-Angriffstool kann die HTTPS-Verschlüsselung von einer Website entfernen, sodass Sie die Website Ihrer Bank besuchen, zu einer unverschlüsselten HTTP-Version umgeleitet werden und bei einem Anmeldeversuch kompromittiert werden. Der einzige Hinweis auf ein Problem ist, dass Ihr Die Website der Bank wurde über HTTP anstelle von HTTPS angeboten - etwas, das sehr leicht zu übersehen ist.

Andere Man-in-the-Middle-Angriffe können davon abhängen, dass Software Ihren Computer infiziert - zum Beispiel Malware 10 Schritte beim Malware-Fund auf Ihrem Computer 10 Schritte beim Malware-Fund auf Ihrem Computer Wir möchten gerne glauben, dass Das Internet ist ein sicherer Ort, um unsere Zeit zu verbringen (Husten), aber wir alle wissen, dass es an jeder Ecke Risiken gibt. E-Mail, soziale Medien, bösartige Websites, die ... Read More haben, können sich im Hintergrund auf Ihrem Computer verstecken und sich zwischen Ihrem Webbrowser und den Servern einfügen, die es kontaktiert, um einen Man-in-the-Middle-Angriff auf Ihren Browser auszuführen. Solche Malware sollte natürlich durch gute Antivirensoftware erkennbar sein.

Verteidigung gegen MITM Angriffe

MITM-Angriffe sind hart gegen dich zu verteidigen. Sie geben im Allgemeinen an, dass ein Kommunikationskanal selbst - z. B. ein WLAN-Router - kompromittiert ist. Es ist zwar möglich, Man-in-the-Middle-Angriffe zu erkennen, aber der Remote-Server muss HTTPS-Verschlüsselung verwenden, und Sie benötigen möglicherweise ein scharfes Auge. Hier sind ein paar Tipps:

- Zertifikatswarnungen nicht ignorieren : Eine Sicherheitszertifikatswarnung weist auf ein schwerwiegendes Problem hin. Das Zertifikat stimmt nicht mit dem Server überein, den Sie sehen. Dies könnte bedeuten, dass Sie mit einem Phishing-Server oder einem Betrüger-Server kommunizieren, der einen MITM-Angriff durchführt. Es könnte auch auf einen falsch konfigurierten Server hinweisen, weshalb viele Leute darauf trainiert wurden, es zu ignorieren. Klicken Sie nicht einfach auf Warnseiten wie diese, besonders wenn Sie auf sensible Websites wie Ihre E-Mail oder Ihr Online-Banking zugreifen.

- Nach HTTPS suchen : Stellen Sie beim Herstellen einer Verbindung zu einer vertraulichen Website, auf der Sie ein wichtiges Kennwort oder eine Kreditkartendetails eingeben, sicher, dass die Website HTTPS-Verschlüsselung verwendet. Sehen Sie sich schnell Ihre Adressleiste an und stellen Sie sicher, dass die Verschlüsselung vor dem Anmelden aktiviert ist, insbesondere in öffentlichen Wi-Fi-Netzwerken. Das Plug-in HTTPS Everywhere von EFF hilft hier ein wenig und zwingt Ihren Browser, HTTPS zu verwenden, wo Sites es unterstützen. Verschlüsseln Sie Ihr Web Browsing mit HTTPS Everywhere [Firefox] HTTPS Everywhere ist eine dieser Erweiterungen das macht nur Firefox möglich. HTTPS Everywhere wurde von der Electronic Frontier Foundation entwickelt und leitet Sie automatisch auf die verschlüsselte Version von Websites um. Es funktioniert auf Google, Wikipedia und ... Lesen Sie mehr.

- Vorsicht bei öffentlichen WLAN-Netzwerken : Seien Sie besonders vorsichtig, wenn Sie eine Verbindung zu öffentlichen Wi-Fi-Netzwerken herstellen, denen Sie nicht vertrauen. Vermeiden Sie Online-Banking und andere besonders sensible Dinge in solchen Netzwerken. Seien Sie besonders verdächtig, wenn Sie in öffentlichen WLAN-Netzwerken Zertifikatsfehlermeldungen und vertrauliche Websites ohne HTTPS-Verschlüsselung sehen.

- Run Antivirus-Software : Antivirus-Software Free Anti-Virus-Vergleich: 5 Beliebte Möglichkeiten Go Toe To Toe Free Anti-Virus-Vergleich: 5 Beliebte Möglichkeiten Go Toe To To Was ist die beste kostenlose Antivirus? Dies ist eine der häufigsten Fragen, die wir bei MakeUseOf erhalten. Menschen möchten geschützt werden, aber sie wollen keine Jahresgebühr zahlen oder verwenden ... Lesen Sie mehr und andere grundlegende Internetsicherheitspraktiken schützen Sie vor Man-in-the-Middle-Angriffen, die Malware benötigen dein Computer.

Man-in-the-Middle-Angriffe hängen von der Kompromittierung eines Kommunikationskanals ab. Der Kommunikationskanal liegt in der Regel außerhalb Ihrer Kontrolle. Sie sollten daher einen anderen Kommunikationskanal verwenden, wenn Sie auf einen potenziellen MITM-Angriff stoßen. Dies kann bedeuten, dass Sie sich von einem verdächtigen öffentlichen Wi-Fi-Netzwerk trennen und eine sicherere Internetverbindung verwenden.

Bildquelle: Andy Rennie auf Flickr, Josh McGinn auf Flickr, Erin Pettigrew auf Flickr