Im Zuge der Lecks von Edward Snowden wendet sich die National Security Agency (NSA) an Cloud-Speicher für ihre Daten. Warum? Ist das nicht kontraproduktiv? Und wie sicher sind die Wolken, die du benutzt?

Edward Snowden, ein ehemaliger Auftragnehmer bei der NSA, durchsickerte Akten, die das ganze Ausmaß von Überwachungsoperationen weltweit enthüllten und zahlreiche ernsthafte Diskussionen über unsere Privatsphäre und Sicherheit erzwangen Internet-Überwachung vermeiden: Der vollständige Leitfaden Internet-Überwachung vermeiden: Der vollständige Leitfaden Internet-Überwachung ist weiterhin ein heißes Thema, so haben wir diese umfassende Ressource erstellt, warum es so eine große Sache ist, wer dahinter steckt, ob Sie es vollständig vermeiden können und mehr. Weiterlesen .

Für die NSA hatte sie große Auswirkungen: Nicht nur die Menschen fragen sich, wie und warum sie ausspioniert werden. Wer kämpft im Namen der NSA und der Privatsphäre? Wer kämpft gegen dich im Namen der NSA und für die Privatsphäre? Es gibt mehrere Internet-Aktivismus-Gruppen, die in Ihrem Interesse für die Privatsphäre kämpfen. Sie tun ihr Bestes, um Internetnutzer zu erziehen. Hier sind nur einige von ihnen, die unglaublich aktiv sind. Lesen Sie mehr, aber der Direktor der NSA, Michael Rogers, räumt ein, dass die Lecks die Informationsbeschaffung erheblich behindert haben.

Die Agentur unternimmt unerwartete Schritte, um ein weiteres Leck zu stoppen: Sie stellen alle ihre Daten an einem Ort zusammen.

Was machen sie eigentlich?

Nach Erweiterungen in ihren Behörden, die Menge der von den Nachrichtendiensten gesammelten Daten erweitert, nämlich Smartphone Metadaten Metadaten - Die Informationen über Ihre Informationen Metadaten - Die Informationen über Ihre Informationen Lesen Sie mehr. Weitgehend auf Servern gespeichert, wurde ein Großteil dieser Daten von Snowden Hero oder Villain aufgedeckt. NSA moderiert seine Haltung auf Snowden Held oder Schurke? NSA moderiert seine Haltung auf Snowden Whistleblower Edward Snowden und der NSA John DeLong erschien auf dem Zeitplan für ein Symposium. Obwohl es keine Debatte gab, scheint die NSA Snowden nicht mehr als Verräter darzustellen. Was hat sich geändert? Lesen Sie mehr über 2013 und 2014, vor allem PRISM Was ist PRISM? Alles, was Sie wissen müssen Was ist PRISM? Alles, was Sie wissen müssen Die National Security Agency in den USA hat Zugriff auf alle Daten, die Sie bei US-Dienstleistern wie Google, Microsoft, Yahoo und Facebook speichern. Sie überwachen wahrscheinlich auch den größten Teil des Verkehrs, der über die ... Read More.

Aber der Whistleblower ist nicht der einzige Grund, warum die NSA sich der Wolke zuwendet.

Die Agentur begann im Jahr 2010 mit der Einführung eines zentralisierten Speichers, um Informationen innerhalb der United States Intelligence Community (IC) auszutauschen. Ihr Trübesystem der Wahl? Amazon Web Services, die die 17 Elemente des IC verbindet, darunter die CIA, das Federal Bureau of Investigation (FBI) und das Office of Naval Intelligence (ONI). Neben seiner erhöhten Kapazität zeichnet sich der Service durch Schnelligkeit und Kosteneffizienz aus. Jon Koomey, ein Energie-Futurist, sagte National Geographic:

"Wenn Sie in die Wolke treten und Atome durch Bytes ersetzen, müssen Sie keine Chips mehr herstellen - und das bedeutet große Einsparungen."

Die Daten werden für Zugänglichkeit und Verantwortlichkeit metatagged: diese Detail-Personal mit Zugriff auf besagte Informationen, so dass ihre Aktionen alle protokolliert werden. Dies wird mit den Compliance-Vorschriften kombiniert, so dass nur diejenigen, die dazu berechtigt sind, Material zu sehen, dies tun können.

Die aktuelle Cloud der NSA besteht aus zwei Systemen: einem internen, das von Mitarbeitern der Agentur genutzt wird; und die GovCloud, die im gesamten IC über das Joint Worldwide Intelligence Communications System verfügbar ist. Im Wesentlichen fungiert die NSA im letzteren Fall als Dienstleister für andere IC-Sektoren.

Beide Wolken werden bis Ende dieses Jahres zusammengeführt, aber der vollständige Übergang wird Jahre dauern.

Wie sicher ist es?

Ein großer Teil des Datenreichtums wird derzeit im Rechenzentrum von Utah, einem 1, 5 Milliarden Dollar großen Knotenpunkt zwischen Great Salt Lake und Utah Lake, gespeichert. Die Anlage wurde letzten Monat fertiggestellt, nachdem der Strom die beschädigte Ausrüstung überschwemmt hatte, was eine einjährige Verzögerung verursachte, und beherbergt Server in vier 25.000 Quadratfuß großen Hallen.

Die NSA räumt ein, Internetsuchen, Telefonanrufe, Finanzdaten und Krankenakten zu sammeln, und Analysten pflügen diese für operative Anwendungen.

Das Gebäude selbst ist stark befestigt: offensichtlich werden nur autorisierte Personen durch das Kontrollzentrum betreten, und Sicherheitskräfte patrouillieren am Knotenpunkt. Sie werden von CCTV, Eindringlingsdetektoren und einem weiteren Schutz unterstützt, der mehr als 10 Millionen US-Dollar kostet. Rory Carroll schreibt:

"Ein kleiner Ausgang - auf normalen Karten nicht markiert - führt Sie auf einer kurvigen Straße. Ein gelbes Schild besagt, dass es sich um militärisches Eigentum handelt, das für nicht autorisiertes Personal gesperrt ist.

Weiter oben auf dem Hügel, unsichtbar von der Autobahn, trifft man auf Betonmauern, einen Sicherheitsboom und einen Kontrollpunkt mit Wachen, Spürhunden und Kameras. Zwei Gedenktafeln mit offiziellen Siegeln geben die Anwesenheit des Büros des Direktors des nationalen Geheimdienstes und der National Security Agency bekannt. "

Der Komplex ist zwar solide, aber wie sicher ist die tatsächliche Cloud?

Der frühere Direktor der NSA, General Keith Alexander, sagt, dass die strengen rechtlichen Strukturen, um die Einhaltung zu gewährleisten, auch die bürgerlichen Freiheiten schützen, so dass Daten, die innerhalb einer bestimmten Frist gelöscht werden müssen, die Mitarbeiter automatisch darüber informieren.

Diese Verantwortlichkeit ist total. Inhalt und Personal werden auf zellulärer Ebene markiert. Das bedeutet vollständige Aufzeichnungen aller Personen, die Dateien aufgerufen, kopiert, gedruckt oder geändert haben - oder sogar einzelne Wörter und Namen. Dies wird teilweise durch die Public-Key-Infrastruktur (PKI) ermöglicht, wobei Daten mit öffentlichen und privaten Schlüsselpaaren verschlüsselt und entschlüsselt werden. Wie man Verschlüsselung, Entschlüsselung und Signierung mit Seahorse leicht macht [Linux] Verschlüsselung, Entschlüsselung und Signierung leicht gemacht Seahorse [Linux] Erfahren Sie mehr über Sicherheit und Verschlüsselung mit Seahorse unter Linux. Lesen Sie mehr und Identitäten werden von der Certificate Authority (CA) überprüft. Diese Datensätze werden in einer Zertifikatsdatenbank, einem Speicher und einem Schlüsselarchivserver gespeichert und bieten weitere Schutzmaßnahmen gegen Korruption während des Transports.

Zusätzliche Sicherheitsmethoden müssen verständlicherweise geheim gehalten werden, aber Alexander erklärt:

"Wir verwenden eine Vielzahl von Sicherheitsprotokollen auf jeder Ebene der Architektur sowie eine robuste Verschlüsselungsstrategie. Die NSA-Cloud vereint mehrere Datensätze und schützt alle Daten durch die Sicherheit und Durchsetzung der Behörden, die ihre Verwendung festlegen ... Zusätzlich zu den Datenmarkierungen wird die Sicherheit in der gesamten Architektur auf mehreren Ebenen angewendet, um Daten, Systeme und Nutzung zu schützen. "

Wie sicher sind die Wolken, die du benutzt?

Danke iCloud ??

- Kirsten Dunst (@ Kirstendunst) 1. September 2014

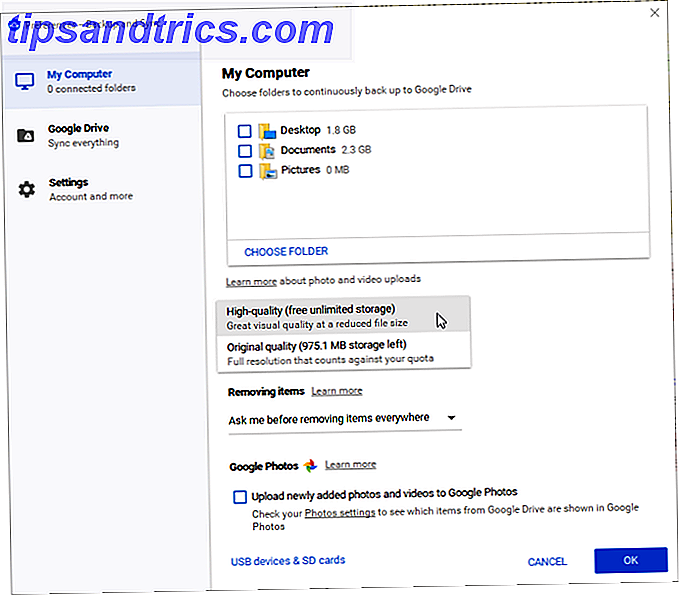

Wir verwenden Cloud-Computing-Systeme zum Speichern und Freigeben (denken Sie an DropBox, Apples iCloud Was ist iCloud Drive und wie funktioniert es? Was ist iCloud Drive und wie funktioniert es? Verwirrt, was unterscheidet iCloud Drive von Apples anderen Cloud-Diensten? Lassen Sie uns zeigen Ihnen, was es tun kann und wie Sie das Beste daraus machen können.Lesen Sie mehr, oder Google Drive Wie sicher sind Ihre Dokumente in Google Drive? Wie sicher sind Ihre Dokumente in Google Drive? Lesen Sie mehr), E-Mails und für eCommerce. Aber das ist wichtig zu erinnern: Diese Wolken sind anders als die der NSA. Sie müssen sein. Nationale Sicherheitsgeheimnisse werden im Allgemeinen als wichtiger angesehen, um Stillschweigen zu bewahren als eine große Anzahl von Selfies. 5 Dinge, die man vermeiden sollte, wenn man Selfies macht 5 Dinge, die man vermeiden sollte Selfies sollten nicht leichtfertig genommen werden, und es gibt viele Dinge, die man vermeiden sollte . Lesen Sie mehr auf die iCloud hochgeladen.

Dennoch sind Ihre Informationen nicht für alle sichtbar. Die wichtigsten Sicherheitsmaßnahmen sind: Präventiv (die erste Verteidigungslinie - zweistufige Identitätsüberprüfung Was ist eine Zwei-Faktoren-Authentifizierung und warum sollten Sie sie verwenden? Was ist eine Zwei-Faktor-Authentifizierung? Warum sollten Sie sie verwenden? Zwei-Faktor-Authentifizierung ( 2FA) ist eine Sicherheitsmethode, die zwei verschiedene Arten des Identitätsnachweises erfordert: Sie wird häufig im täglichen Leben verwendet, zum Beispiel erfordert die Zahlung mit einer Kreditkarte nicht nur die Karte, sondern ... Read More, zum Beispiel); und Abschreckung (Betonung der Konsequenzen für potentielle Hacker); während Detektiv (Architekturüberwachung) Hand in Hand mit Korrekturkontrollen (oder Schadensbegrenzung) arbeitet.

Ihre Daten können auf dem Server eines anderen Unternehmens gespeichert werden, es geht jedoch nicht nur um den Standort. stattdessen ist es wie es zugegriffen wird. Eine solide Datenverschlüsselung ist unerlässlich, aber bei weitem nicht die einzige Möglichkeit, die Unternehmen benötigen, um Ihre Daten zu sichern. Compliance-Daten, ähnlich den NSA's, aber sicherlich nicht so gründlich, könnten auch verwendet werden, so dass Details nur in bestimmten Kontexten zugänglich sind, oder einen Verstoß durch die Prüfung von Anwendungen für ungewöhnliche Aktivitäten identifizieren.

Natürlich ist das nicht absolut. Apple hatte im letzten Jahr ein potentiell großes Problem, als die Accounts von mehreren Prominenten gehackt wurden. Apple stellt Celebrity Nudes vor, YouTube stellt Tip Jar vor und mehr ... [Tech News Digest] Apple untersucht Celebrity Nudes, YouTube stellt Tip Jar vor und mehr .. [Tech News Digest] Auch auf die Internet-Verlangsamung freuen sich Windows XP 1% näher am Tod, spiele Star Citizen kostenlos, den neuen Raspberry Pi Webbrowser und die Wearables, die wir knapp vermieden haben. Lesen Sie mehr und kompromittierende Fotos durchgesickert Wie ein "kleinerer" Datenbruch Headline-Nachrichten und ruinierte Reputationen hervorbrachte Wie ein "kleinerer" Datenbruch Headline-News und ruinierte Reputationen hervorbrachte Read More. Apple, jedoch, sieht dies nicht als ihre Schuld Apple Defleks Schuld in iCloud Hack, Yelp Cleared von Erpressung, und mehr ... [Tech News Digest] Apple Deflects Schuld in iCloud Hack, Yelp Cleared of Erpressung und mehr .. [Tech News Digest] Außerdem, Xbox One Expansion eingehende, Netflix Likes Facebook, BlackBerry neckt etwas, Destiny Planet View, und der Widder, der Drohnen hasst. Lesen Sie mehr, aber unabhängig haben ihre Sicherheit erhöht Apple verbessert iCloud Sicherheit, Twitter tötet Twitpic über Marke, und mehr ... [Tech News Digest] Apple verbessert iCloud Sicherheit, Twitter tötet Twitpic über Marke und mehr ... [Tech News Digest ] Auch Rdio geht Freemium, Facebook Privatsphäre Checkups, kostenlose Xbox One Spielangebot, iDiots Warteschlange für das iPhone 6, und warum Google Glass saugt. Weiterlesen .

Interessanterweise argumentiert Lucas Mearian, dass Clouds nicht sicher sind - zumindest nicht von Dienstleistern und Regierungsabteilungen wie der NSA. Kombinieren Sie dies mit der Behauptung der NSA, dass sie eine "Haustür" zu Ihren Daten haben wollen. Die Überwachung von morgen: Vier Technologien Die NSA wird Sie ausspionieren - Bald die Überwachung von morgen: Vier Technologien Die NSA wird Sie ausspionieren - bald ist die Überwachung Immer auf dem neuesten Stand der Technik. Hier sind vier Technologien, die verwendet werden, um Ihre Privatsphäre in den nächsten Jahren zu verletzen. Lesen Sie mehr über Split-Key-Verschlüsselung und Ihre Daten sind möglicherweise vor Hackern, aber nicht vor Geheimdiensten geschützt.

Vertrauen Sie der Cloud?

Cloud Computing ist nicht perfekt, aber es hat sicherlich seine Vorteile.

Die NSA hat es als eine Maßnahme zur Kostensenkung angenommen, sicher, aber die große Rechenschaftspflicht ist ihre Bemühung, ein anderes Snowden-esque Leck zu bekämpfen und als vorbeugende, abschreckende und Entdeckungskontrollen zu dienen.

Und wenn Sie immer noch besorgt sind über die Sicherheit der Wolken, die Sie verwenden, sind Sie nicht machtlos. Sie können Ihr DropBox-Konto absichern Absichern von Dropbox: 6 Schritte für sichereren Cloud-Speicher Absichern von Dropbox: 6 Schritte für sichereren Cloud-Speicher Dropbox ist nicht der sicherste Cloud-Speicher-Dienst da draußen. Aber für diejenigen unter Ihnen, die bei Dropbox bleiben möchten, helfen Ihnen die hier aufgeführten Tipps, die Sicherheit Ihres Kontos zu maximieren. Lesen Sie weiter, erstellen Sie Ihre eigene Cloud mit dem Open-Source-Seafile Erstellen Sie Ihren eigenen sicheren Cloud-Storage mit Seafile Erstellen Sie Ihren eigenen sicheren Cloud-Speicher mit Seafile Mit Seafile können Sie Ihren eigenen privaten Server zum Teilen von Dokumenten mit Gruppen von Kollegen oder Freunden betreiben. Weitere Informationen - oder sogar weitere Verschlüsselungsmethoden 5 Möglichkeiten zum sicheren Verschlüsseln von Dateien in der Cloud 5 Möglichkeiten zum sicheren Verschlüsseln von Dateien in der Cloud Ihre Dateien können während der Übertragung und auf den Servern des Cloud-Anbieters verschlüsselt werden, das Cloud-Speicherunternehmen kann jedoch entschlüsseln sie - und jeder, der Zugriff auf Ihr Konto erhält, kann die Dateien anzeigen. Client-Seite ... Lesen Sie mehr.

Die NSA hält die Cloud für die Zukunft. Machst du?

Bildnachweis: Secure Cloud Computing von FutUndBeidl; Snowden auf Wired Cover von Mike Mozart; und System Lock von Yuri Samoilov.