Das Internet der Dinge ist sehr vielversprechend. Jedes Gerät, mit dem wir interagieren, ist in gewisser Weise netzwerkfähig und bringt billige Smart-Home-Technologie für jedermann. Dies ist nur eine der Möglichkeiten. Nun, leider, so aufregend wie eine voll vernetzte Welt klingt, ist das Internet der Dinge beständig und bedauerlich unsicher.

Eine Gruppe von Sicherheitsforschern der Princeton University behauptet, dass das Internet der Dinge so verunsichert ist, dass sogar verschlüsselter Netzwerkverkehr leicht zu erkennen ist. Wie funktioniert die Verschlüsselung und ist sie wirklich sicher? Wie funktioniert die Verschlüsselung und ist sie wirklich sicher? Weiterlesen .

Gibt es eine Substanz zu ihrem Anspruch, oder ist es ein anderes "Standard" IoT-Hit-Piece? Lass uns einen Blick darauf werfen.

Gebacken in

Das Problem ist, dass einzelne Geräte individuelle Sicherheitsprofile haben. Und einige Sicherheitseinstellungen sind in das Gerät eingebacken. Dies bedeutet, dass Endbenutzer die Sicherheitseinstellungen nicht ändern können.

Einstellungen, die für Tausende übereinstimmender Produkte gleich sind.

Sie können das massive Sicherheitsproblem sehen Warum das Internet der Dinge der größte Albtraum der Sicherheit ist Warum das Internet der Dinge der größte Albtraum der Sicherheit ist Eines Tages kommen Sie von der Arbeit nach Hause und entdecken, dass Ihr Cloud-fähiges Sicherheitssystem durchbrochen wurde . Wie konnte das passieren? Mit dem Internet der Dinge (Internet of Things, IoT) könntest du es auf die harte Tour herausfinden. Weiterlesen .

Kombiniert mit einem allgemeinen Missverständnis (oder ist es reine Ignoranz?), Wie einfach es ist, ein IoT-Gerät für ruchlose Aktivitäten zu verwenden, und es gibt ein echtes, globales Problem.

Zum Beispiel berichtete ein Sicherheitsforscher, als er mit Brian Krebs sprach, dass er unangekündigte Internet-Router gesehen hatte, die als SOCKS-Proxies benutzt wurden, und beworben wurde. Sie spekulierten, dass es leicht wäre, Internet-basierte Webcams und andere IoT-Geräte für die gleichen und unzählige andere Zwecke zu verwenden.

Und sie hatten Recht.

Ende 2016 kam es zu einem massiven DDoS-Angriff. "Massive", sagst du? Ja: 650 Gbps (das sind ungefähr 81 GB / s). Die Sicherheitsforscher von Imperva, die den Angriff entdeckt hatten, stellten durch die Nutzlastanalyse fest, dass der Großteil der Energie von kompromittierten IoT-Geräten stammte. Nach einer Zeichenkette in der Nutzlast "Leet" genannt Dies ist, wie Software-Installer unter Windows, macOS und Linux funktionieren So funktioniert Software-Installer unter Windows, macOS und Linux Moderne Betriebssysteme bieten Ihnen einfache Methoden zum Einrichten neuer Anwendungen . Was passiert jedoch, wenn Sie das Installationsprogramm ausführen oder den Befehl ausführen? Read More, es ist das erste IoT-Botnetz, das mit Mirai konkurrieren kann (das enorme Botnet, das den bekannten Sicherheitsforscher und Journalisten Brian Krebs ins Visier genommen hat).

IoT schnüffeln

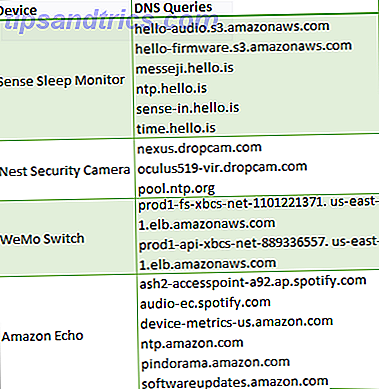

Das Princeton-Forschungspapier mit dem Titel Ein Smart Home ist kein Schloss [PDF] untersucht die Idee, dass "passive Netzwerkbeobachter, wie Internet Service Provider, möglicherweise IoT-Netzwerkverkehr analysieren können, um sensible Details über Benutzer abzuleiten." Forscher Noah Apthorpe, Dillon Reisman und Nick Feamster betrachten "einen Sense-Schlafmonitor 6 Smart Gadgets, die Ihnen helfen, besser zu schlafen 6 Smart Gadgets, die Ihnen helfen, besser zu schlafen Keine gute Nacht Schlaf ist nie ein guter Weg, um einen Tag zu beginnen. Zum Glück gibt es viele Gadgets, die Ihnen helfen können, eine gute Nacht zu schlafen. Read More, eine Nest Cam Indoor-Überwachungskamera, ein WeMo-Switch und ein Amazon Echo. "

Ihre Schlussfolgerung? Verkehrs Fingerabdrücke von jedem der Geräte sind erkennbar, auch wenn sie verschlüsselt sind.

- Nest Cam - Observer kann ausschließen, wenn ein Benutzer einen Feed aktiv überwacht oder wenn eine Kamera Bewegungen in ihrem Sichtfeld erkennt.

- Sense - Observer kann Benutzerschlafmuster ableiten.

- WeMo - Observer kann erkennen, wann ein physisches Gerät in einem Smart Home ein- oder ausgeschaltet wird.

- Echo - Observer kann erkennen, wenn ein Benutzer mit einem intelligenten persönlichen Assistenten interagiert.

Greifen Sie auf die Pakete zu

Die Princeton-Zeitung geht davon aus, dass ein Angreifer Pakete (Daten) direkt von einem ISP schnüffelt (abfängt). Ihre Analyse stammt direkt aus Paketmetadaten: IP-Paketheader, TCP-Paketheader und Sende- / Empfangsraten. Unabhängig davon, ob Sie im Übergang auf Pakete zugreifen können, können Sie versuchen, Daten zu interpretieren.

Die Forscher verwendeten eine dreistufige Strategie, um IoT-Geräte zu identifizieren, die mit ihrem behelfsmäßigen Netzwerk verbunden sind:

- Trennen Sie den Datenverkehr in Paketströme.

- Label-Streams nach Gerätetyp

- Verkehrsraten prüfen

Diese Strategie zeigte, dass ein potenzieller Angreifer "selbst dann, wenn ein Gerät mit mehreren Diensten kommuniziert, in der Regel nur einen einzelnen Stream identifizieren muss, der den Gerätezustand codiert". In der folgenden Tabelle sind beispielsweise DNS-Abfragen für jeden Stream dargestellt, die einem bestimmten Gerät zugeordnet sind .

Die Forschungsergebnisse stützen sich auf einige Annahmen, einige davon sind gerätespezifisch. Die Daten für den Sense-Schlafmonitor gehen davon aus, dass Benutzer "ihre Geräte erst unmittelbar vor dem Schlafen aufhören, dass alle im Haus zur gleichen Zeit schlafen und ihre Geräte nicht teilen und dass die anderen Geräte nicht laufen, um ein Netzwerk zu betreiben -intensive Aufgaben oder Updates, während sie schlafen. "

Verschlüsselung und Schlussfolgerungen

BII schätzt, dass bis 2020 24 Milliarden IoT-Geräte online sein werden. Die Open Web Application Security Project (OWASP) Liste der Top IoT Schwachstellen ist wie folgt:

- Unsichere Weboberfläche.

- Unzureichende Authentifizierung / Autorisierung.

- Unsichere Netzwerkdienste.

- Mangel an Transportverschlüsselung

- Datenschutzbedenken.

- Unsichere Cloud-Schnittstelle.

- Unsichere mobile Schnittstelle

- Unzureichende Sicherheitskonfiguration

- Unsichere Software / Firmware.

- Schlechte physische Sicherheit.

OWASP hat diese Liste im Jahr 2014 veröffentlicht - und seither hat es kein Update mehr gegeben, da die Sicherheitslücken gleich geblieben sind . Und wie die Princeton-Forscher berichten, ist es überraschend, wie einfach ein passiver Netzwerkbeobachter auf verschlüsselten Smart-Home-Verkehr schließen kann. Glauben Sie diesen 5 Mythen über Verschlüsselung nicht! Glauben Sie nicht diese 5 Mythen über Verschlüsselung! Verschlüsselung klingt komplex, ist aber viel einfacher als die meisten denken. Nichtsdestotrotz könnte es sein, dass Sie sich ein wenig zu dunkel fühlen, um sich der Verschlüsselung zu bedienen, also lassen Sie uns einige Verschlüsselungsmythen überwinden! Weiterlesen .

Die Herausforderung besteht darin, integrierte IoT-VPN-Lösungen oder sogar überzeugende IoT-Gerätehersteller einzusetzen, die mehr Sicherheit (im Gegensatz zu einer Notwendigkeit) bieten.

Ein wichtiger Schritt wäre die Unterscheidung zwischen Gerätetypen. Einige IoT-Geräte sind von Natur aus empfindlicher für Privatsphäre, z. B. ein integriertes medizinisches Gerät oder ein Amazon Echo. Die Analyse verwendete nur Sende- / Empfangsraten von verschlüsseltem Verkehr, um das Benutzerverhalten zu identifizieren - es ist keine Deep-Packet-Inspektion erforderlich. Während zusätzliche integrierte Sicherheitsfunktionen sich negativ auf die IoT-Geräteleistung auswirken können, liegt es in der Verantwortung der Hersteller, den Endbenutzern eine gewisse Sicherheit zu bieten.

IoT-Geräte sind zunehmend verbreitet. Antworten auf Fragen zum Datenschutz sind nicht ohne weiteres verfügbar, und Forschung wie diese veranschaulicht diese Bedenken perfekt.

Haben Sie Smart Home- und IoT-Geräte in Ihrem Leben begrüßt? Haben Sie Bedenken bezüglich Ihrer Privatsphäre, nachdem Sie diese Forschung gesehen haben? Welche Sicherheit sollten die Hersteller Ihrer Meinung nach in jedem Gerät installieren müssen? Lass uns deine Gedanken wissen!