Ein schwerwiegendes Sicherheitsproblem mit der Bash-Shell - eine Hauptkomponente der beiden UNIX-ähnlichen Betriebssysteme - wurde entdeckt, mit erheblichen Auswirkungen auf die Computersicherheit weltweit.

Das Problem tritt in allen Versionen der Bash-Skriptsprache bis Version 4.3 auf, die einen Großteil der Linux-Computer und die Gesamtheit der Computer mit OS X betrifft. Ein Angreifer kann dieses Problem nutzen, um seinen eigenen Code zu starten.

Neugierig wie es funktioniert und wie man sich schützt? Lesen Sie weiter für weitere Informationen.

Was ist Bash?

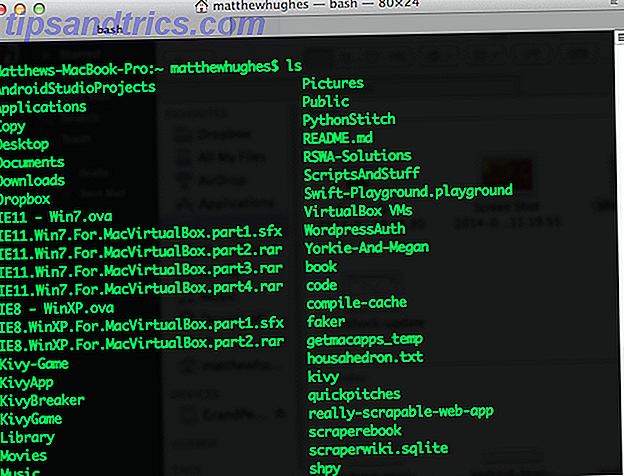

Bash (steht für Bourne Again Shell) ist der Standardbefehlszeileninterpreter, der in den meisten Linux- und BSD-Distributionen zusätzlich zu OS X verwendet wird. Er wird zum Starten von Programmen, zum Verwenden von Systemdienstprogrammen und zum Interagieren mit dem zugrunde liegenden Betriebssystem verwendet Befehle.

Darüber hinaus ermöglichen Bash (und die meisten Unix-Shells) das Skripten von UNIX-Funktionen in kleinen Skripten. Ähnlich wie bei den meisten Programmiersprachen - wie Python, JavaScript und CoffeeScript CoffeeScript ist JavaScript ohne die Kopfschmerzen CoffeeScript ist JavaScript ohne die Kopfschmerzen Ich habe nie wirklich sehr gerne JavaScript geschrieben. Von dem Tag an, an dem ich meine erste Zeile geschrieben habe, war ich immer verärgert, dass alles, was ich darin schreibe, immer wie ein Jackson aussieht ... Read More - Bash unterstützt Funktionen, die in den meisten Programmiersprachen üblich sind, wie Funktionen, Variablen und Umfang.

Bash ist nahezu allgegenwärtig, und viele Leute benutzen den Begriff 'Bash', um sich auf alle Befehlszeilenschnittstellen zu beziehen, unabhängig davon, ob sie tatsächlich die Bash-Shell verwenden. Und wenn Sie jemals WordPress oder Ghost über die Befehlszeile Signed Up für SSH-only Web Hosting installiert haben? Machen Sie sich keine Sorgen - Leicht zu installieren jede Web-Software für SSH-only Web Hosting angemeldet? Machen Sie sich keine Sorgen - Einfache Installation von Web-Software Sie wissen nicht, was Linux als erstes über seine leistungsstarke Befehlszeile angeht? Mach dir keine Sorgen mehr. Lesen Sie mehr, oder tunneled Ihren Web-Verkehr durch SSH Wie Tunnel Web Traffic mit SSH Secure Shell Wie Tunnel Web Traffic mit SSH Secure Shell Lesen Sie mehr, Sie haben möglicherweise Bash verwendet.

Es ist überall. Umso beunruhigender ist diese Sicherheitsanfälligkeit.

Den Angriff analysieren

Die Schwachstelle - entdeckt vom französischen Sicherheitsforscher Stéphane Chazleas - hat bei Linux- und Mac-Anwendern weltweit für große Panik gesorgt und in der Technologiepresse für Aufsehen gesorgt. Und das aus gutem Grund, denn Shellshock könnte Angreifern potenziell Zugang zu privilegierten Systemen verschaffen und ihren eigenen Schadcode ausführen. Es ist fies.

Aber wie funktioniert es? Auf der niedrigstmöglichen Ebene nutzt es die Funktionsweise von Umgebungsvariablen. Diese werden sowohl von UNIX-ähnlichen Systemen als auch von Windows verwendet. Was sind Umgebungsvariablen und wie kann ich sie verwenden? [Windows] Was sind Umgebungsvariablen und wie kann ich sie verwenden? [Windows] Hin und wieder lerne ich einen kleinen Tipp, der mich denken lässt "gut, wenn ich das vor einem Jahr gewusst hätte, dann hätte es mir Stunden an Zeit gespart". Ich erinnere mich lebhaft daran, dass ich gelernt habe, wie ... Lesen Sie mehr, um Werte zu speichern, die für den korrekten Betrieb des Computers erforderlich sind. Diese stehen global im System zur Verfügung und können entweder einen einzelnen Wert - z. B. den Speicherort eines Ordners oder einer Nummer - oder eine Funktion speichern.

Funktionen sind ein Konzept, das in der Softwareentwicklung zu finden ist. Aber was machen sie? Einfach gesagt, bündeln sie eine Reihe von Anweisungen (dargestellt durch Codezeilen), die später von einem anderen Programm oder einem Benutzer ausgeführt werden können.

Das Problem mit dem Bash-Interpreter besteht darin, wie er das Speichern von Funktionen als Umgebungsvariablen behandelt. In Bash wird der in Funktionen gefundene Code zwischen zwei geschweiften Klammern gespeichert. Wenn ein Angreifer jedoch einen Bash-Code außerhalb der geschweiften Klammer verlässt, wird er vom System ausgeführt. Dies lässt das System für eine Familie von Angriffen offen, die als Code-Injection-Angriffe bekannt sind.

Forscher haben bereits potenzielle Angriffsvektoren gefunden, indem sie Software wie den Apache Webserver ausnutzten Wie man einen Apache Webserver in 3 einfachen Schritten aufbaut Wie man einen Apache Webserver in 3 einfachen Schritten einrichtet Was auch immer der Grund ist, können Sie an einigen Punkt möchte einen Webserver in Betrieb nehmen. Egal, ob Sie sich den Fernzugriff auf bestimmte Seiten oder Dienste wünschen, Sie möchten eine Community erhalten ... Lesen Sie mehr, und allgemeine UNIX-Dienstprogramme wie WGET Mastering Wget & Lernen Einige ordentliche Download-Tricks Wget beherrschen und einige ordentliche Download-Tricks lernen Manchmal Es reicht nicht aus, eine Website lokal in Ihrem Browser zu speichern. Manchmal brauchst du ein bisschen mehr Kraft. Dafür gibt es ein nettes kleines Befehlszeilenwerkzeug, das als Wget bekannt ist. Wget ist ... Read More interagieren mit der Shell und verwenden Umgebungsvariablen.

Dieser Bash-Bug ist schlecht (https://t.co/60kPlziiVv) Erhalte eine reverse-Shell auf einer anfälligen Website http://t.co/7JDCvZVU3S von @ortegaalfredo

- Chris Williams (@diodesign) 24. September 2014

CVE-2014-6271: wget -U "() {test;}; / usr / bin / berührung / tmp / VULNERABLE" myserver / cgi-bin / test

- Hernan Ochoa (@hernano) 24. September 2014

Wie testen Sie dafür?

Neugierig zu sehen, ob Ihr System anfällig ist? Herauszufinden ist einfach. Öffnen Sie einfach ein Terminal und geben Sie Folgendes ein:

env x='() { :;}; echo vulnerable' bash -c "echo this is a test” Wenn Ihr System angreifbar ist, gibt es Folgendes aus:

vulnerable this is a test Während ein nicht betroffenes System Folgendes ausgeben wird:

env x='() { :;}; echo vulnerable' bash -c "echo this is a test" bash: warning: x: ignoring function definition attempt bash: error importing function definition for `x' this is a test Wie reparierst du es?

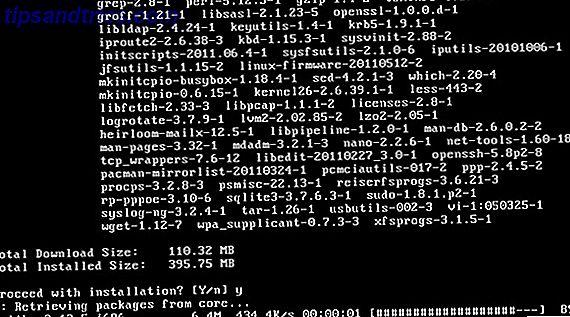

Zum Zeitpunkt der Veröffentlichung sollte der Bug, der am 24. September 2014 entdeckt wurde, behoben und repariert worden sein. Sie müssen lediglich Ihr System aktualisieren. Während Ubuntu und Ubuntu-Varianten Dash als ihre Haupt-Shell verwenden, wird Bash immer noch für einige Systemfunktionen verwendet. Daher sind Sie gut beraten, es zu aktualisieren. Geben Sie dazu Folgendes ein:

sudo apt-get update sudo apt-get upgrade Geben Sie bei Fedora und anderen Red Hat-Varianten Folgendes ein:

sudo yum update Apple hat noch keinen Sicherheitsupdate veröffentlicht, aber wenn sie dies tun, werden sie es über den App Store veröffentlichen. Stellen Sie sicher, dass Sie regelmäßig nach Sicherheitsupdates suchen.

Chromebooks - die Linux als Grundlage verwenden und die meisten Distributionen ohne großen Aufwand ausführen können So installieren Sie Linux auf einem Chromebook So installieren Sie Linux auf einem Chromebook Benötigen Sie Skype auf Ihrem Chromebook? Vermisst du keinen Zugang zu Spielen über Steam? Lust auf VLC Media Player? Dann beginnen Sie mit Linux auf Ihrem Chromebook. Lesen Sie mehr - Verwenden Sie Bash für bestimmte Systemfunktionen und Dash als Hauptgehäuse. Google sollte zur rechten Zeit aktualisieren.

Was zu tun ist, wenn Ihr Distro Bash noch nicht repariert hat

Wenn Ihre Distribution einen Fix für Bash noch nicht veröffentlicht hat, sollten Sie entweder die Verteilung ändern oder eine andere Shell installieren.

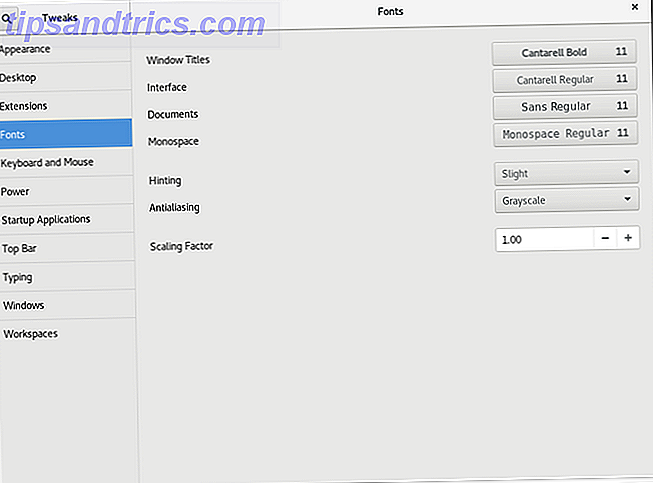

Ich würde Anfängern empfehlen, Fisch Shell zu checken. Dies bringt eine Reihe von Funktionen mit sich, die derzeit in Bash nicht verfügbar sind und die Arbeit mit Linux noch angenehmer machen. Dazu gehören Autosuggestionen, lebendige VGA-Farben und die Möglichkeit, sie über eine Weboberfläche zu konfigurieren.

Fellow MakeUseOf-Autor Andrew Bolster empfiehlt auch, Sie zSH, die mit enger Integration mit dem Git-Versionskontrollsystem sowie Autocomplete kommt.

@matthewhughes zsh, weil bessere Autovervollständigung und git Integration

- Andrew Bolster (@ Bolster) 25. September 2014

Die schaurigste Linux-Schwachstelle noch?

Shellshock wurde bereits waffenfähig gemacht. Innerhalb eines Tages, nachdem die Verwundbarkeit der Welt offenbart wurde, wurde sie bereits in der Wildnis eingesetzt, um Systeme zu kompromittieren. Beunruhigender ist, dass nicht nur Heimanwender und Unternehmen anfällig sind. Sicherheitsexperten sagen voraus, dass der Bug auch militärische und staatliche Systeme gefährden wird. Es ist fast so alptraumhaft wie Heartbleed.

Heilige Kuh, es gibt viele .mil und .gov Seiten, die von CVE-2014-6271 besessen werden.

- Kenn White (@kennwhite) 24. September 2014

Also bitte. Aktualisieren Sie Ihre Systeme, okay? Lass mich wissen, wie es dir geht und was du über dieses Stück denkst. Das Kommentarfeld ist unten.

Bildnachweis: zanaca (IMG_3772.JPG)