Jetzt sollten wir uns alle der Gefahren der Sicherung von Netzwerken mit WEP bewusst sein, die ich zuvor demonstriert habe, wie Sie in 5 Minuten hacken können Wie Sie Ihr eigenes WEP-Netzwerk knacken können, um herauszufinden, wie unsicher es ist, wie Sie Ihr eigenes WEP knacken können Netzwerk, um herauszufinden, wie unsicher es wirklich ist Wir sagen Ihnen ständig, dass die Verwendung von WEP, um Ihr drahtloses Netzwerk zu "sichern", wirklich ein Dummkopf-Spiel ist, aber die Leute tun es immer noch. Heute möchte ich Ihnen genau zeigen, wie unsicher WEP wirklich ist, durch ... Read More. Der Ratschlag war immer, WPA oder WPA2 zu verwenden, um Ihr Netzwerk mit einem langen Kennwort zu schützen, das nicht durch rohe Gewalt gehackt werden konnte.

Jetzt sollten wir uns alle der Gefahren der Sicherung von Netzwerken mit WEP bewusst sein, die ich zuvor demonstriert habe, wie Sie in 5 Minuten hacken können Wie Sie Ihr eigenes WEP-Netzwerk knacken können, um herauszufinden, wie unsicher es ist, wie Sie Ihr eigenes WEP knacken können Netzwerk, um herauszufinden, wie unsicher es wirklich ist Wir sagen Ihnen ständig, dass die Verwendung von WEP, um Ihr drahtloses Netzwerk zu "sichern", wirklich ein Dummkopf-Spiel ist, aber die Leute tun es immer noch. Heute möchte ich Ihnen genau zeigen, wie unsicher WEP wirklich ist, durch ... Read More. Der Ratschlag war immer, WPA oder WPA2 zu verwenden, um Ihr Netzwerk mit einem langen Kennwort zu schützen, das nicht durch rohe Gewalt gehackt werden konnte.

Nun, es stellt sich heraus, dass es in den meisten Routern eine signifikante Hintertür gibt, die ausgenutzt werden kann - in Form einer Technologie namens WPS . Lesen Sie weiter, um herauszufinden, wie der Hack funktioniert, wie Sie Ihr eigenes Netzwerk testen und was Sie dagegen tun können.

Hintergrund

WPA selbst ist ziemlich sicher. Die Passphrase kann nur durch rohe Gewalt gebrochen werden, daher ist sie nur dann realistisch hackbar, wenn Sie eine schwache Einzelwort-Passphrase gewählt haben.

WPS auf der anderen Seite ist eine Technologie, die in den meisten WLAN-Routern integriert ist und es Ihnen ermöglicht, das WPA-Passwort entweder durch Verwendung einer physischen PIN, die auf der Seite des Routers steht, oder einer Taste, die Sie auf beiden Geräten drücken können, zu umgehen paaren sie.

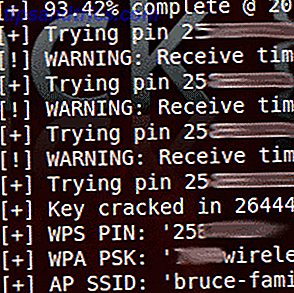

Es stellt sich heraus, dass die WPS-PIN - ein lumpiger 8-stelliger numerischer Code - sehr anfällig für Brute-Force-Angriffe ist. Unter der Annahme eines anfälligen Routers und eines guten Signals kann die WPS-PIN innerhalb von 2 Stunden gehackt werden. Sobald die WPS-PIN erreicht ist, wird auch die WPA-Passphrase angezeigt.

Reaver, veröffentlicht von Craig Heffner und verfügbar zum Herunterladen auf Google Code, ist eine praktische Implementierung, auf die Sie in realisierbaren Netzwerken zeigen und schießen können. Hier ist ein Video davon in Aktion (überspringen Sie das Ende, wenn Sie nur die gesamte dem Angreifer aufgedeckte Passphrase sehen möchten) :

Stefan Viehböck hat die gleiche Sicherheitslücke auch selbstständig entdeckt und ein ähnliches Tool zum Download freigegeben. Hier ist ein Video von Stefans App in Aktion:

Den Angriff abmildern

Es gibt einige Methoden, um den Angriff zu mildern. Die erste besteht darin, die WPS-Option auf Ihrem Router vollständig zu deaktivieren. Leider ist dies nicht auf jedem Router möglich und wird normalerweise standardmäßig aktiviert, sodass Benutzer, die keine technischen Kenntnisse haben, hier anfällig sind.

Nicht nur das, aber ich fand, dass auf meinem Router, die Option zu deaktivieren WPS-PIN nicht tatsächlich deaktiviert die PIN, die auf der Seite des Routers geschrieben - nur die benutzerdefinierte PIN. Ich zitiere:

Wenn diese Option deaktiviert ist, können Benutzer weiterhin einen drahtlosen Client über WPS mit der Push Button- oder PIN-Number-Methode hinzufügen.

In manchen Fällen scheint dies eine permanente Hintertür zu sein, die nicht durch Benutzereinstellungen alleine gemildert werden kann.

Eine zweite Möglichkeit besteht darin, das drahtlose Netzwerk vollständig auf anfälligen Geräten zu deaktivieren, obwohl dies für die meisten Benutzer, die die WLAN-Funktionalität für Laptops und mobile Geräte benötigen, offensichtlich keine brauchbare Option ist.

Fortgeschrittene Benutzer unter Ihnen denken vielleicht an dieser Stelle über die MAC-Adressfilterung nach, um eine Liste spezifischer Geräte zu erstellen, die dem Netzwerk beitreten können - dies kann jedoch leicht umgangen werden, indem die MAC-Adresse eines zulässigen Geräts gefälscht wird.

Schließlich können Geräte eine Sperre auslösen, wenn aufeinanderfolgende fehlgeschlagene Versuche erkannt werden. Dies mildert einen Angriff nicht vollständig, erhöht jedoch die Zeit, die benötigt wird, um den Angriff signifikant zu beenden. Ich glaube, Netgear-Router haben einen automatischen 5-Minuten-Block eingebaut, aber bei meinen Tests erhöhte sich die Attack-Zeit nur auf höchstens einen Tag.

Ein Firmware-Update könnte die Zeit erhöhen, für die Geräte blockiert werden, wodurch die für einen Angriff benötigte Gesamtzeit exponentiell ansteigt. Dies müsste jedoch vom Benutzer initiiert (für die meisten Benutzer unwahrscheinlich) oder automatisch beim Neustart des Routers ausgeführt werden (z ist oft bei Kabeldiensten der Fall).

Versuch es selber

Für diejenigen, die ihre eigenen Heim-Setups für die Sicherheitsanfälligkeit testen möchten, können Sie den neuesten Code aus dem Reaver-Projekt in Google Code abrufen. Sie benötigen etwas Linux, um es zu testen (ich schlage Backtrack vor), sowie eine Karte, die eine promiske Wifi-Überwachung und die entsprechende Treiber / Aircrack-Software-Suite ermöglicht. Wenn Sie in der Lage waren, meinem letzten Tutorial über WEP-Cracking zu folgen Wie Sie Ihr eigenes WEP-Netzwerk knacken können, um herauszufinden, wie unsicher es ist, Ihr eigenes WEP-Netzwerk zu knacken, um herauszufinden, wie unsicher es wirklich ist Wir sagen es Ihnen ständig dass die Verwendung von WEP, um Ihr drahtloses Netzwerk zu "sichern", wirklich ein Dummkopfspiel ist, aber die Leute tun es immer noch. Heute möchte ich Ihnen genau zeigen, wie unsicher WEP wirklich ist, indem ... Read More, das wird auch funktionieren.

Nachdem Sie das Paket heruntergeladen haben, navigieren Sie zum Verzeichnis und geben Sie ein (ersetzen Sie XXXX durch die aktuelle Versionsnummer oder denken Sie daran, dass Sie TAB drücken können, damit die Konsole den Befehl für Sie automatisch mit dem passenden Dateinamen vervollständigt) :

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX / src ./configure make make install airmon-ng starten wlan0 Sie sollten etwas über eine mon0-Schnittstelle sehen, die erstellt wird. Um nach geeigneten Netzwerken zu suchen, verwenden Sie:

walsh -i mon0

und um den Reaver-Angriff zu starten, geben Sie Folgendes ein (Ersetzte BSSID durch die hexadezimale BSSID des Zielnetzwerks):

reaver -i mon0 -b BSSID -vv -d 0 - Signalsperren

Es versteht sich von selbst, dass dies ein schwerwiegender Straftatbestand des Wire-Fraud-Betrugs in einem Netzwerk sein könnte, für das Sie keine ausdrückliche Erlaubnis zum Testen haben.

Fehlerbehebung

Schau dir das Reaver-Wiki an, um ausführlichere FAQ zu erhalten. Das häufigste Problem, das ich fand, war entweder ein zu schwaches Signal, was bedeutet, dass ein vollständiger WPS-Handshake niemals abgeschlossen werden konnte oder die gleiche PIN zusammen mit einem Timeout wiederholt wurde - dies war auf die 5-Minuten-Sperre des Routers zurückzuführen.

Ich ließ die Software laufen, und nach einiger Zeit würde es noch mehr PINs versuchen, bis mein Heimnetzwerk in weniger als 8 Stunden unterbrochen war, und die 20 alphanumerische, gemischte Interpunktions-Passphrase, die ich sorgfältig eingestellt hatte, wurde auf dem Bildschirm angezeigt.

Sollten Sie besorgt sein?

Dies ist immer noch ein neuer Angriff, aber es ist wichtig, dass Sie sich der Gefahren bewusst sind und wissen, wie Sie sich schützen können. Wenn Sie feststellen, dass Ihr Router anfälliger ist und eine Support-Nummer anrufen muss, würde ich vorschlagen, dass Sie ihn fragen, wie lange es dauern wird, bis ein geeignetes Firmware-Update verfügbar ist oder wie der Upgrade-Prozess durchgeführt werden kann.

Einige Benutzer können diesen Angriff mit einer einfachen Einstellungsänderung leicht verhindern, aber für die große Anzahl der verwendeten Router ist dies eine permanente Hintertür, für die nur ein Firmware-Update etwas abschwächen wird.

Lassen Sie uns in den Kommentaren wissen, wenn Sie irgendwelche Fragen haben oder es geschafft haben, dies auf Ihrem eigenen WLAN zu versuchen.

![Erstellen eines benutzerdefinierten Splash-Image für Grub 2 [Linux]](https://www.tipsandtrics.com/img/linux/593/how-create-custom-splash-image.jpeg)