Biometrische Sicherheitsvorrichtungen waren lange Zeit Ideale in Science-Fiction-Filmen, die plausibel genug erschienen, um tatsächlich zu passieren, aber ein wenig zu weit hergeholt für die reale Anwendung.

Während Strafverfolgungsbehörden und Hochsicherheitseinrichtungen die biometrische Identifikation seit Jahrzehnten nutzen, leben wir jetzt in einer Welt, die einen echten Schub in Richtung biometrischer Identifizierungs- und Zugangstechnologien für Konsumgüter macht.

Dieser Schub dringt in die Verbrauchermärkte in Form von Fingerabdruckscannern für Automobile, Laptops und mobile Geräte, Gesichtserkennungstechnologie in Computersoftware und Iriserkennung, die an Geldautomaten in einigen Ecken der Welt verwendet wird, ein.

Biometrie - es scheint - sind das neue Passwort Warum Benutzernamen und Passwörter sind eine Sache der Vergangenheit, und wie man damit umgehen kann Warum Benutzernamen und Passwörter sind eine Sache der Vergangenheit, und wie man damit fertig wird Mit jeder anderen gehackten Datenbank und Kredit Wenn ein Kartenskandal auftritt, wird es deutlicher, dass wir uns nicht länger auf Passwörter verlassen können. Aber wenn nicht Passwörter, was gibt es sonst noch? Weiterlesen ; Die Einführung wird jedoch durch technische Unzulänglichkeiten, Preisdynamik und andere Faktoren behindert.

In einem bahnbrechenden Artikel aus dem Jahr 1999 mit dem Titel "Biometrics Personal Identification in Networked Society" haben drei Forscher (A. Jain, R. Bolle und S. Pankanti) nach den Faktoren gesucht, die die Zukunftsfähigkeit biometrischer Sicherheitsvorrichtungen bestimmen würden. In ihren Ergebnissen haben sie sieben Schlüsselfaktoren aufgeführt, um diese Entscheidung zu treffen.

- Universalität

- Einzigartigkeit

- Dauerhaftigkeit

- Messbarkeit

- Performance

- Annehmbarkeit

- Umgehung

Diese sieben Eigenschaften, zusammen mit Preisüberlegungen, setzen die Räder für die weit verbreitete Hersteller- und letztendlich die Verbraucherbiometrie in Gang, als echte Sicherheitslösung, die die Grenzen des allgemeinen Passworts überschreitet.

Verschiedene biometrische Methoden und ihre Geschichte

Biometrische Daten fallen typischerweise in eine von zwei Klassifizierungen: physiologisch oder verhaltensbezogen. Physiologische Technologien beruhen auf Dingen, mit denen du geboren wurdest und die alle (oder die meisten) Menschen besitzen, wie: ihre Stimme, bestimmte Muster in den Händen oder Augen sowie einen spezifischen Geruch oder genetische Marker, die Menschen von anderen unterscheiden Arten und identifizierbar innerhalb ihrer eigenen Spezies.

Hier einige Beispiele für einige dieser Technologien.

Gesichtserkennung

Gesichtserkennung Erstaunliche Kleidung, die Ihre Privatsphäre und Sicherheit schützt, wenn Sie unterwegs sind Erstaunliche Kleidung, die Ihre Privatsphäre und Sicherheit schützt, wenn Sie unterwegs sind Persönliche digitale Privatsphäre und Sicherheit werden immer komplexer, aber jetzt gibt es eine neue Art sich zu schützen. Wenn Sie sich Sorgen wegen der allgegenwärtigen Überwachung und RFID-Hacks machen, können diese Kleidungsstücke helfen. Read More Technologie verwendet Bild oder Video, um Gesichtsmerkmale von der gewählten Quelle mit katalogisierten Einträgen in einer Datenbank zu vergleichen. Die Technologie arbeitet, indem sie ein virtuelles Raster erstellt und den Abstand zwischen definierenden Eigenschaften auf dem Gesicht sowie detaillierte Informationen über die Form des Gesichts skizziert: wie die Kontur der Nasenlöcher, Augen und sogar die Textur der Haut analysieren.

Die Technologie wurde ursprünglich von Woody Bledsoe, Helen Chan Wolf und Charles Bisson im Jahr 1964 als Teil ihrer kollektiven Studie über Mustererkennung Intelligenz (PRI) Pionierarbeit geleistet. Nachdem Bledsoe das Studium von PRI verlassen hatte, wurde die Forschung am Stanford Research Institute von Peter Hart fortgesetzt. In Experimenten, die mithilfe der kollektiven Arbeit der ersten Pioniere und seiner eigenen durchgeführt wurden, geschah 1968 der erste große Durchbruch, als ein Computer Menschen bei der Identifizierung von menschlichen Gesichtern aus einer Datenbank von 2.000 Fotos beständig übertraf.

1997 entwickelten Christoph von der Malsburg und ein Team von Doktoranden der Universität Bochum in Deutschland ein System namens ZN-Face, das aufgrund seiner Fähigkeit zur Gesichtsbehandlung (damals) das robusteste seiner Art war passt auf unvollkommene Bilder. Die Technologie wurde vom Forschungslabor der Vereinigten Staaten finanziert und wird von Kunden verwendet, die von großen internationalen Flughäfen bis hin zu Banken und Regierungsbehörden reichen.

Gegenwärtige Gesichtserkennungstechnologien beruhen auf Querverweisungsmerkmalen verschiedener Gesichtserkennungstechnologien und -algorithmen und sollen so leistungsfähig sein, dass sie nicht nur Menschen signifikant übertreffen können, sondern auch die individuellen Gesichter von eineiigen Zwillingen korrekt identifizieren können.

Variationen dieser Technologie werden derzeit in Consumer-Anwendungen wie der Xbox One verwendet. Mit Kinect Sign-In können sich Benutzer in ihrem Xbox-Profil anmelden, nachdem Kinect ihr Gesicht- und Körperprofil gescannt hat, um eine positive Identifizierung zu ermöglichen. Der Gesichtsscanner ist beeindruckend und funktioniert sogar in Räumen voller anderer, in denen er Ihr Profil aus einer Gruppe auswählen muss.

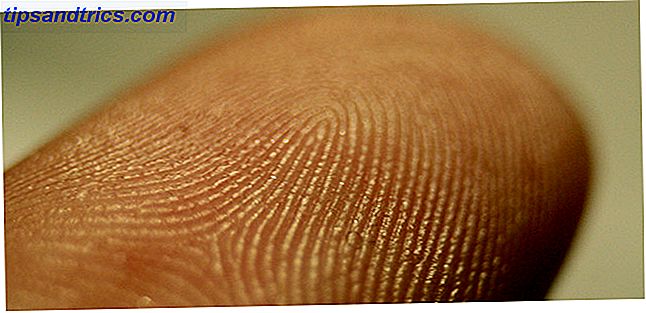

Palme und Fingerabdrücke

Palm und Fingerabdruck-Technologie sind sehr ähnlich. Die menschliche Handfläche - wie auch der Finger - enthält eindeutig identifizierende Markierungen in Form von Kreisen, Bögen und Wellenlinien. Diese Markierungen wurden über ein Jahrhundert lang untersucht, und während dieser Zeit wurden Millionen von Fingerabdrücken gesammelt, von denen noch nie zwei identisch waren. Das heißt, menschliche Fehler in der Sammlung und Verarbeitung von Fingerabdrücken haben in der Vergangenheit zu falschen Vorfällen falscher Identifizierung geführt, aber die dahinterstehende Technologie ist sicherlich nicht schuld.

Die Technologie selbst beruht auf der Sammlung des Fingerabdrucks, oft mit einem Scanner oder durch latente Sammelmethoden (typischerweise durch Verwendung von dunklem oder leichtem Pulver), um sie mit einem Satz von gesammelten oder beispielhaften Drucken (auch bekannt als "bekannt") zu referenzieren Drucke ") von einem Subjekt gesammelt. In den vergangenen Tagen würde dies manuell durch sorgfältige Inspektion erfolgen, aber die Technologie ermöglicht nun die elektronische Aufzeichnung, Klassifizierung und Abtastung sowohl von Exemplaren als auch von gesammelten Abzügen.

Marcello Malphighi wurde erstmals im Jahr 1665 für die Entdeckung der einzigartigen Muster von Fingerabdrücken verantwortlich gemacht, aber ihre Rolle bei der Identifizierung wurde erst 1880 von Dr. Henry Faulds entdeckt. Faulds, ein schottischer Chirurg, veröffentlichte ein Papier über die Nützlichkeit von Fingerabdrücken zur Identifizierung. Diese Arbeit wurde zusätzlich als erste bescheinigt, um eine spezifische Methodik für die Sammlung und Verarbeitung der Drucke zu skizzieren.

Der erste bekannte Gebrauch der Technologie wurde von einem argentinischen Polizeibeamten namens Juan Vucetich im Jahre 1892 gemacht, der nicht nur begann, Fingerabdrücke in seiner Heimat Argentinien zu sammeln und zu katalogisieren, sondern Francisca Rojas auch bei der Ermordung seines Nachbarn schuldig zu beweisen der Daumenabdruck war identisch mit einem blutigen Teil-Fingerabdruck am Tatort.

Seitdem haben Fortschritte in der Sammel- und Katalogisierungsmethodik Fingerabdrücke zur am weitesten verbreiteten biometrischen Technologie gemacht, die von Strafverfolgungsbehörden und Regierungsgruppen weltweit verwendet wird. Fingerprinting ist erschwinglich, bietet vorhersehbare Ergebnisse und verbesserte Technologien - wie digitale Katalogisierung und automatisierte Querverweise - haben den Fingerabdruck zur weltweit wichtigsten biometrischen Kennung gemacht.

Apple und Samsung machten Neuigkeiten, als sie Fingerabdruck-Technologien auf ihren Handys einsetzten, aber Fingerabdruck-Technologie in Verbrauchergeräten - insbesondere Computer - gibt es schon seit einiger Zeit (mehr dazu unten).

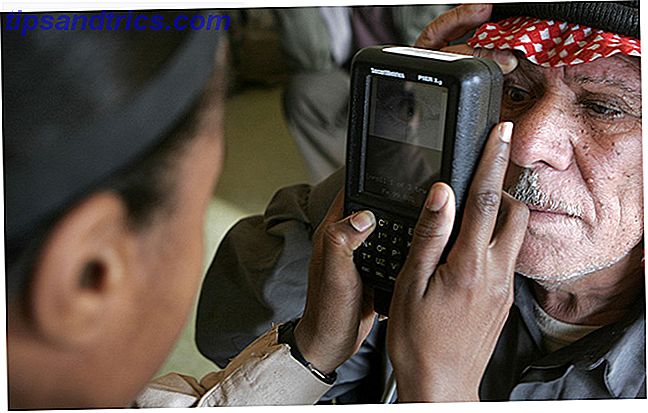

Iris Erkennung

Das Retina-Scanning war die erste verwendete biometrische Biometrie-Technologie, aber die Technologie wurde seitdem durch den Iris-Scan ersetzt, der fortschrittlicher - und zuverlässiger - der beiden Technologien. Iriserkennungstechnologie Sind Retina / Iris-Scanner die nächste Stufe der mobilen Sicherheit? Sind Retina / Iris-Scanner die nächste Stufe der mobilen Sicherheit? Gerüchte schwanken, dass das Samsung Galaxy Note 4 einen Retina oder Iris-Scanner eingebaut haben könnte. Klingt wie ein Science-Fiction-Film, aber diese Art von personalisierten Schließmechanismen sind nicht immer perfekt. Read More ist ein automatisiertes Identifikationssystem, das mithilfe mathematischer Mustererkennung die komplexen Muster des Auges einer Person abbildet. Bei näherer Betrachtung zeigt die Iris ein Netzwerk von zufälligen Mustern, die wie eine Reihe von gewebten Fasern aussehen und für jedes Individuum einzigartig sind. Der Scanner versucht, diese Muster unter Verwendung von Bildern oder einer Videodarstellung des Auges einer Person mit einer Datenbank abzugleichen.

Obwohl die moderne Technologie, die das Scannen und die Erkennung von Iris umgibt, ziemlich neu ist, stammt die Wissenschaft hinter der Technologie (Iridologie) aus dem alten Ägypten und Griechenland und erschien sogar in den Schriften von Hippokrates. Der moderne Pionier der Technologie ist John Daugman, der 1994 die ersten Algorithmen zur computergestützten Identifikation von Irismustern entwickelte und patentierte. Obwohl sich die Algorithmen und die Technik - wie Scanner und die Mittel zum Katalogisieren und Abrufen von Proben - seither verbessert haben Zeit sind Daugmans Algorithmen immer noch die Grundlage für den öffentlichen Einsatz der Iriserkennungstechnologie.

Zusätzlich zu den oben erwähnten physiologischen Identifizierungsmethoden haben Biometrikspezialisten vor Kurzem Verhaltensmarker entdeckt, die helfen, einen Menschen von einem anderen zu unterscheiden. Diese Methoden sind als Verhaltensbiometrie oder Verhaltensanalyse bekannt. Während die Technologien, die hinter diesen biometrischen Identifikatoren stehen, sich noch in der Entwicklung befinden, wird allgemein angenommen, dass sie nicht so zuverlässig sind wie physiologische Methoden. Daher wird die Wissenschaft, die hinter der Verhaltensbiometrie steht, immer noch untersucht, und Durchbrüche könnten zu einer zusätzlichen Klasse von eigenständigen biometrischen Identifikationstechnologien oder zumindest zu einer zusätzlichen Ebene führen, auf die für zusätzliche statistische Genauigkeit verwiesen wird.

Die Iris-Erkennung war bis vor kurzem eine relativ teure Technologie, die sich ihren Weg aus Verbraucheranwendungen herausarbeitete. Das könnte sich bald ändern, denn Technologien wie EyeLock - ein Gerät, mit dem Sie Ihren Heimcomputer mit einem eigenen Iris-Scanner abriegeln - kommen auf den Markt.

Beispiele für behaviometrische Technologien sind:

- Typing Rhythm: Auch als Tastendruckdynamik bekannt, dreht sich das Studium des Tipprhythmus im Zusammenhang mit der biometrischen Identifikation hauptsächlich um unterschiedliche Signaturen in Typisierungsmustern wie Wörter pro Minute, Schwierigkeits- oder Geschwindigkeitsschwankungen auf bestimmten Tasten (wie Zahlen), die Haltezeit einer bestimmten Taste auf der Tastatur vor dem Loslassen oder Abbilden von Buchstabenfolgen oder Zahlen, die sich für bestimmte Schreibkräfte als schwierig erweisen.

- Gangart: Gangart ist das Studium der Fortbewegung beim Menschen in Bezug auf Bewegung. Mithilfe der Ganganalyse können die Forscher Merkmale wie Verhaltensweisen, Körperhaltung, körperliche Verletzungen oder Bewegungsmuster abbilden, z. B .: Gehgeschwindigkeit, Schrittlänge, Fuß- und Beinposition oder Bewegung der Arme oder des Oberkörpers, während sich das Subjekt befindet in Bewegung.

- Sprache: Die Spracherkennung analysiert den Audioeingang für bestimmte Sprach- oder Tonmuster. Jede Stimme oder jedes gemeinsame Geräusch weist ein erkennbares Wellenlängenmuster auf, das bei der Identifizierung eines bestimmten Individuums hilfreich sein kann.

Wichtige Adoptionen der biometrischen Technologie

Da sich die Technologie und die Wissenschaft hinter der Biometrie verbessern, beginnen wir, die Technologie frühzeitig in unserem Alltag einzusetzen. Hier einige bemerkenswerte Beispiele:

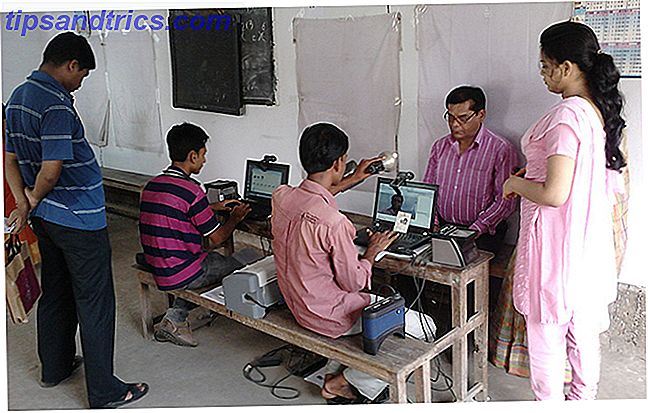

Indiens Nationales ID-Programm

Indien ist nicht das einzige Land, das sich mit der Verwendung von biometrischen Identifikatoren in der Personenidentifikation befasst, aber sein Projekt - bekannt als Aadhaar - ist sicherlich das ehrgeizigste. Es ist bereits die größte biometrische Datenbank der Welt und das Ziel ist die sichere Katalogisierung biometrischer Daten (Fingerabdruck, Iris-Scan, Foto) sowie demographischer Daten (Name, Adresse, Handynummer, Geschlecht, Alter) für jeden ihrer 1.25- Milliarden Einwohner. Zur Zeit sind 550 Millionen eingeschrieben, und Indien hat 480 Millionen Aadhar-Zahlen ab 2013 zugewiesen und zielt darauf ab, dass alle in den nächsten Jahren katalogisiert werden.

Rechnen

Es wurde viel über Apple gesagt, einen Fingerabdruck-Scanner auf dem iPhone 5s Touch ID enthalten Probleme: Fehlerbehebung Das iPhone 5S Fingerabdruck-Scanner Touch ID Probleme: Fehlerbehebung Der iPhone 5S Fingerabdruck-Scanner Es gibt keinen Zweifel, dass Apple iPhone 5S eine der besten Implementierungen von Fingerabdruck eingeführt Scannen, aber es ist nicht einfach für alle zu segeln. Lesen Sie mehr und Samsungs Fingerabdruck-Scanner auf dem Galaxy S5 Was sind die besten neuen Galaxy S5-Funktionen? Was sind die besten neuen Galaxy S5 Funktionen? Was sind einige dieser erstaunlichen Eigenschaften und noch besser, wie können Sie sie auf Ihrem vorhandenen Telefon bekommen? Lesen Sie mehr, aber sie sind keineswegs die ersten, die biometrische Scanner in Verbrauchergeräte einbeziehen. Einige Computerhersteller wie Sony, Dell, Fujitsu, HP, Toshiba, Acer und andere haben alle Fingerabdruck-Scanner in Laptops auf einmal oder andere enthalten. Darüber hinaus enthält die Xbox One von Microsoft biometrische Daten zur Identifizierung von Benutzern per Sprache sowie zur Gesichtserkennung, um Sie bei der Konsole anzumelden.

Automobil

Mit dem Aufstieg der billigen Fingerabdruck-Scan-Technologien, Autohersteller waren schnell an Bord zu springen. Mercedes war einer der wichtigsten Anwender der Technologie und hat sie in ihr S-Klasse-Modell aufgenommen, um das Auto durch Fingerabdruckerkennung des Besitzers zu starten.

Volkswagen (VW) ist ein weiterer großer Automobilhersteller, der biometrische Technologie für seine Fahrzeuge in Form von Gesichtserkennungstechnologie sowie einen intelligenten Sensor entwickelt, der Höhe, Gewicht, Geschlecht und andere identifizierende Elemente berücksichtigt, um das On-Board zu ermöglichen Assistenzsystem. Während die Technologie noch nicht auf der Straße ist, behauptet VW, dass sie das System entwickeln, um ein persönlicheres Fahrerlebnis zu ermöglichen, wie der Bordcomputer, der automatisch Sitze, Spiegel und Kopfstützen für jeden Fahrer einstellt, sowie Einschränkungen auferlegt auf neue Betreiber und verhindern, dass nicht autorisierte Personen das Fahrzeug betreiben.

Der aktuelle Stand der biometrischen Technologie

Heute lässt sich die biometrische Technologie am einfachsten als modernes Beispiel für einen Landraub erklären. Unternehmen versuchen überall Wege zu finden, auf denen Biometrie ihre Technologie nutzerfreundlicher machen und ihnen einen futuristischen Vorteil gegenüber den späten Konkurrenten verschaffen kann.

Auch wenn die Zukunft rosig aussieht, gibt es immer noch einige Bedenken hinsichtlich der Verbreitung biometrischer Daten bei der Identifizierung. Die wichtigsten dieser Bedenken stehen in direktem Zusammenhang mit dem Datenschutz. Ihr Interesse an der Privatsphäre stellt sicher, dass Sie von der NSA ausgerichtet werden. Ihr Interesse an der Privatsphäre stellt sicher, dass Sie von der NSA angesprochen werden. Ja, das stimmt. Wenn Sie sich um Privatsphäre kümmern, werden Sie möglicherweise zu einer Liste hinzugefügt. Lesen Sie mehr und wie diese Daten geteilt werden. Zum Beispiel deutet ein kürzlich nicht klassifizierter Bericht der Defence Science Board Task Force für defensive Biometrie darauf hin, dass die Verwendung biometrischer Identifikationsgeräte durch die Regierung weiter verbreitet sein könnte, als der Durchschnittsbürger wahrnimmt.

Laut dem Bericht (speziell zum Thema biometrische Identifizierung):

Oft ist es ratsam, den wahren und gesamten Umfang nationaler Fähigkeiten in Bereichen, die direkt mit der Durchführung sicherheitsrelevanter Aktivitäten in Zusammenhang stehen, zu schützen, manchmal sogar zu verschleiern.

Darüber hinaus bringt das Teilen dieser Daten zusätzliche Bedenken mit sich, da es kein funktionierendes Protokoll darüber gibt, welche Informationen mit wem und mit wem geteilt werden sollen. Die häufigste Form der Weitergabe dieser Daten findet zwischen Strafverfolgungsbehörden und Regierungsorganisationen statt. Es besteht jedoch die Möglichkeit eines Missbrauchs, wenn sensible Daten weitergegeben werden, ohne dass eine echte Regelung darüber vorliegt, wie dies geschehen soll oder wer es teilen sollte. Dies könnte zu Datenschutzproblemen führen. Wie Sie sich vor unethischem oder illegalem Spionage schützen können Wie Sie sich vor unethischer oder illegaler Spionage schützen Unabhängig von der Motivation oder Rechtfertigung für Spionage (wie Ehegattenuntreue) ist Spionage illegal und eine grobe Verletzung der Privatsphäre Länder auf der ganzen Welt. Lesen Sie weiter unten, wenn identifizierende Daten veröffentlicht oder unter privaten Unternehmen ausgetauscht werden.

Alles in allem ist die Technologie und Wissenschaft rund um die Biometrie faszinierend und sicherlich eine lohnende Plattform, die es zu erkunden gilt. Aber während wir Fortschritte machen, muss geprüft werden, wie diese Daten verwendet werden, wie sie gesammelt werden (und von wem). und was genau - wenn überhaupt -, sollte tabu sein.

Mit neuer Technologie kommt eine vernünftige Anpassung der Erwartungen in Bezug auf die Privatsphäre, aber wir müssen uns irgendwann fragen, ob Fortschritte in der Technologie unser Leben einfacher machen, oder ob sie nur existieren, um Barrieren für die Privatsphäre zu beseitigen Top 5 Wege, auf die Sie ausgespioniert werden Jeder Tag und weiß es nicht Top 5 Wege, die Sie jeden Tag ausspioniert sind und es nicht wissen Die Chancen sind, dass Sie die Art und Weise, in der Sie überwacht werden fast täglich, während Sie gehen über Ihr Geschäft. Erfahren Sie, wie Sie Vorkehrungen treffen, um sich vor diesen Überwachungsbedrohungen zu schützen. Weiterlesen . Und wenn es das letztere ist, können wir dann mit etwas leben, wenn wir es bequem haben?

Bildnachweis: Vision-Box eGates und Fingerprint Detail auf dem männlichen Finger über Wikimedia Commons, Auge Nah von Robert D. Bruce über Flickr, Aadhaar Biometrische Datensammlung über Wikimedia Commons, Kamera de Video-Überwachung von Frederic Bisson über Flickr

![Wie funktioniert das Satelliten-Internet? [Technologie erklärt]](https://www.tipsandtrics.com/img/internet/513/how-satellite-internet-works.jpg)